Teil 6: Anti-Rootkit-Tool Icesword

Im dritten und letzten Schritt vergewissern Sie sich, dass kein Schädling die Löschaktion überlebt hat. Das System wird gebootet und erneut versucht, verdächtige Prozesse, Dateien und Module aufzuspüren....

Im dritten und letzten Schritt vergewissern Sie sich, dass kein Schädling die Löschaktion überlebt hat. Das System wird gebootet und erneut versucht, verdächtige Prozesse, Dateien und Module aufzuspüren.

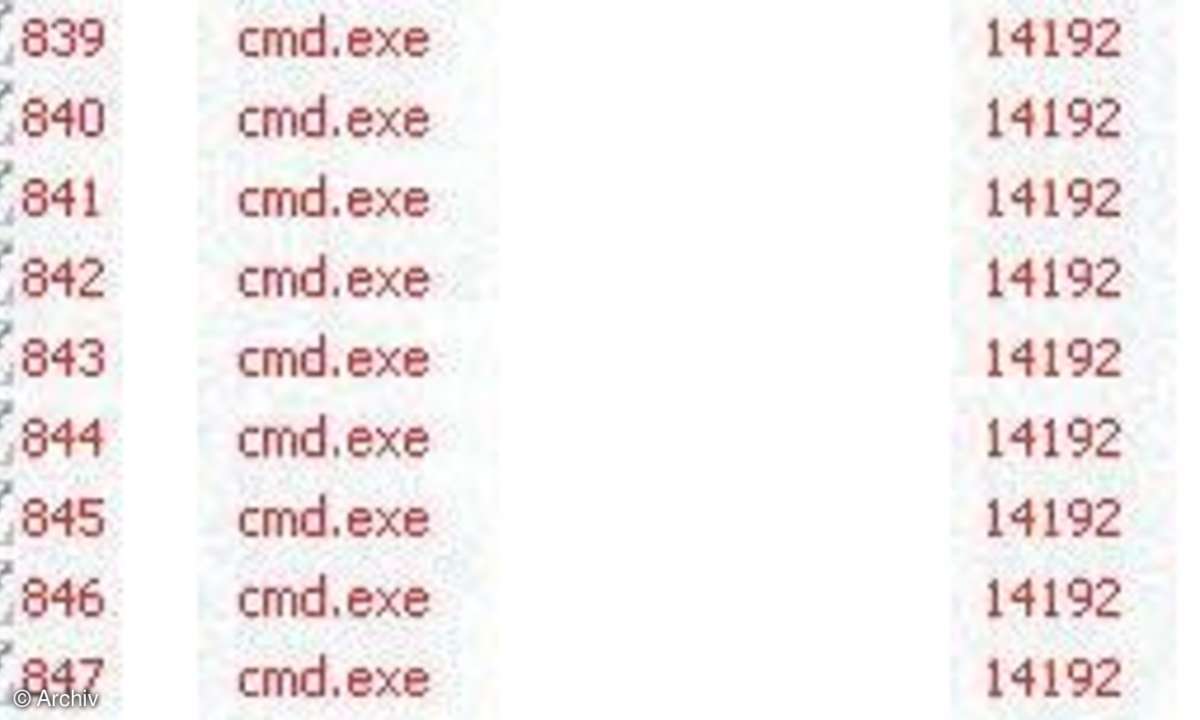

Auf dem Testrechner wurden die beiden Rootkits fast rückstandsfrei gelöscht. Da die entscheidenden Malware- Dateien weg sind, richten die noch vorhandenen Starteinträge in der Registry keinen Schaden mehr an. Nichtsdestotrotz (und bevor dadurch ein Virenscanner einen Fehlalarm auslöst) sollten Sie diesen Restmüll auch noch beseitigen. Starten Sie unter Start/Ausführen das Tool Regedit.exe und suchen Sie nach den Rootkit-Namen. Leider nutzen manche Rootkits die Möglichkeit, illegale Schlüssel unter XP anzulegen oder sie residierten im System- Verzeichnis, wo Sie mit Regedit wenig ausrichten. Die Einträge lassen sich dann mit Regedit nicht löschen.

Auch dies ist für IceSword kein Problem. Allerdings müssen Sie die Unannehmlichkeit einer manuellen Schlüsselsuche auf sich nehmen, da eine Suchroutine nicht vorhanden ist. Meistens haben sich Rootkits unter HKEY_LOCAL_MACHINESYSTEMControl- Set001(oder 002)EnumRoot oder unter ...Controlset001(oder 002)Services verewigt. Auch hier sollten Sie eine gewisse Vorsicht walten lassen, um das System nicht vorzeitig unbrauchbar zu machen.