Teil 2: Anti-Rootkit-Tool Icesword

Um sich mit der Bedienung und den Funktionsmöglichkeiten des Programms vertraut zu machen, rufen Sie die einzelnen Funktionen am besten der Reihe nach einmal auf. Im Prozessmanager von IceSword finden sich alle im System verankerten Prozesse, auch solche, die der Windows eigene Task- Manager nicht ...

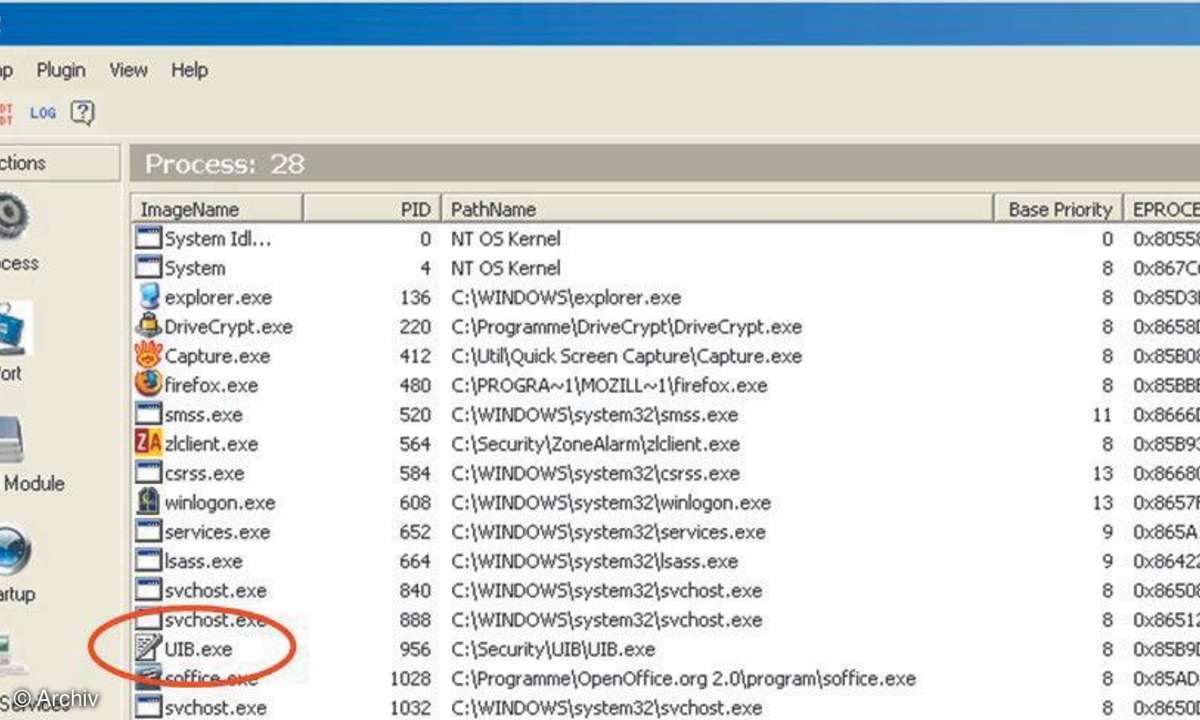

Um sich mit der Bedienung und den Funktionsmöglichkeiten des Programms vertraut zu machen, rufen Sie die einzelnen Funktionen am besten der Reihe nach einmal auf. Im Prozessmanager von IceSword finden sich alle im System verankerten Prozesse, auch solche, die der Windows eigene Task- Manager nicht anzeigt. Um die Sache etwas realitätsnäher zu gestalten, wurde auf dem Testrechner im Hintergrund ein Keylogger (protokolliert jede Tasteneingabe mit) installiert. Es handelt sich dabei um ein offiziell erhältliches Produkt (www.ardamax. com), das so konfiguriert wurde, dass es durch gängige Task- und Prozess-Manager kaum zu entdecken ist. Im Windows eigenen Task-Manager wird der Prozess UIB.exe dann auch - anders als bei IceSword - nicht angezeigt.

Achtung!Im Artikel erwähnte Trojaner und Keylogger dienen zum Test der eigenen Abwehr. Sie verwenden diese Programme auf eigene Gefahr.

Was nicht als vorhanden angezeigt wird, kann natürlich auch nicht gelöscht werden. Hier hat IceSword eindeutig die Nase vorn. Da IceSword direkt auf dem Betriebssystemkern aufsetzt und nicht über die Win-API operiert, kann das Programm natürlich auch den Keylogger ohne Probleme mit einem Klick mit der rechten Maustaste löschen. Im Gegensatz zu den meisten anderen Prozess- oder Taskmanagern lassen sich auch mehrere Tasks auf einmal abgeschießen.

Diese Funktion ist recht nützlich, wenn sich etwa zwei Prozesse wechselseitig vor dem Beenden schützen. Wird Prozess X terminiert, aktiviert ihn sein Pendant, Prozess Y, und umgekehrt. Nicht nur viele Malwareprogramme funktionieren nach diesem Muster, auch Antivirenprogramme, zum Beispiel die Antiviren- Software Panda Antivirus sichert ihre Prozesse mit diesem Mechanismus ab. Da ist es von Vorteil, ein Tool zu haben, mit dessen Hilfe sich so ziemlich jeder Prozess beenden lässt. Allerdings ist Vorsicht angeraten, da sich natürlich auch Systemprozesse abschießen lassen - mit dem fatalen Nebeneffekt, dass dann das gesamte Windows ins Nirwana gerissen wird. Interessant sind die Zusatzinformationen zu den Prozessen. In Module Information werden alle von diesem Prozess verwendeten Module aufgelistet.

Bei dem instalierten Keylogger sehen Sie etwa, dass auf die Dateien UIB.007 und UIB 006 (dort werden die Tastatureingaben verschlüsselt abgelegt) zugegriffen wird.

Wer nach den einzelnen Modulen mit einer Online-Suchmaschine sucht, kann vielleicht auf die Funktion des Prozesses zurück schließen. Sehr schön ist auch, dass IceSword einzelne Module getrennt vom Ursprungsprozess entlädt. Das zweite Funktionsmodul Port bietet eine im Ansatz brauchbare Hilfestellung, um Trojanern und Keyloggern auf die Schliche zu kommen.

Um die Anzeige des Funktionsmoduls Port zu verstehen, sind gewisse Netzwerkkenntnisse allerdings unumgänglich. Im betreffenden Fenster von IceSword werden die Anzahl der im System geöffneten Ports dargestellt - samt zugehöriger Programme und Adressen, die mittels TCP/IP, UDP und RAWDaten übermitteln. In unserem Beispiel sind verschiedene Systemaktivitäten aufgelistet. Die meisten Keylogger, wie auch der von Ardamax, tarnen allerdings ihre Aktivitäten. Das Opfer soll nicht sehen, dass die Malware Daten (protokollierte Tastenanschläge, Webaktivitäten) nach draußen transferiert.

Einen ersten Hinweis auf Ardamax bietet IceSword gleich mit dem zweiten Eintrag. Foreign Adress ist 194.25.134.26:25, was nach Recherche die Vermutung nahe legt, dass hier eine E-Mail über T-Online abgesetzt wurde. IceSword kann hier allerdings keinen Protocoll Analyzer ersetzen. Wer es genauer wissen will, kommt an der Stelle um ein Werkzeug wie den AW Ports Traffic Analyzer (Demo unter www.atelierweb.com) nicht herum.

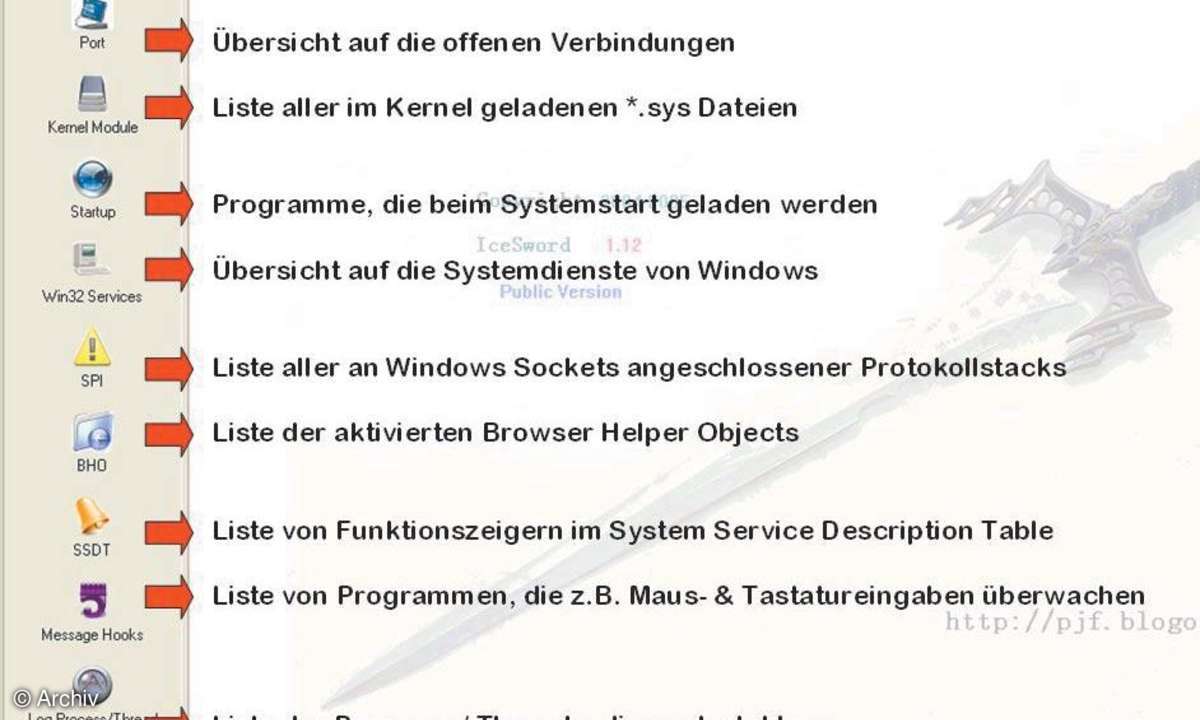

Neben der Möglichkeit, sich die geladenen Kernelmodule anzuschauen, die (versteckten) Starteinträge zu überwachen oder die Protokollstacks anzuschauen, ist für einen Kammerjäger auch nützlich zu wissen, welche (un)erwünschten Browsererweiterungen (BHO) im System installiert sind. BHOs haben neben nützlichen Funktionen den Nachteil, unter Umständen auch unerwünschte Werbung anzuzeigen oder gar den gesamten Browser zu hijacken. Zwar kann man unerwünschte BHOs nicht an Ort und Stelle entsorgen, findet aber über IceSword den zugehörigen Dateinamen, um dann die Datei über den eingebauten Filemanager direkt zu löschen. Größter Vorteil des IceSword-Dateimanagers ist seine Fähigkeit, auch solche Dateien anzuzeigen und zu löschen, die durch Rootkits geschützt sind.