Teil 4: Anti-Rootkit-Tool Icesword

Beim Einsatz gegen unbekannte und getarnte Schädlinge hältman sich am besten an eine Strategie: Die meisten Rootkits arbeiten persistent, sie wollen einen Reboot überleben und müssen deshalb bei jedem Neustart über einen kleinen Dienst neu gestartet werden. Einige Rootkits wie Vanquish arbeiten...

Beim Einsatz gegen unbekannte und getarnte Schädlinge hältman sich am besten an eine Strategie: Die meisten Rootkits arbeiten persistent, sie wollen einen Reboot überleben und müssen deshalb bei jedem Neustart über einen kleinen Dienst neu gestartet werden. Einige Rootkits wie Vanquish arbeiten hier besonders effizient, denn nach dem Systemstart verabschiedet sich der Autoloader aus dem System. Da kein Prozess, auch kein versteckter, aktiv ist, findet Ice- Sword natürlich auch nicht das Vanquish-Rootkit, wohl aber das AFXRootkit2005.

Generell gilt, dass IceSword verdächtige, Systemfunktionen verbiegende Prozesse und Module rot hervorhebt. Vanquish und ähnlich arbeitende Rootkits sind auf diese Weise nicht zu entdecken. Hier ist das Vorgehen etwas aufwändiger, denn der Schädling hat sich in einem Systemprozess versteckt (via DLL-Injektion).

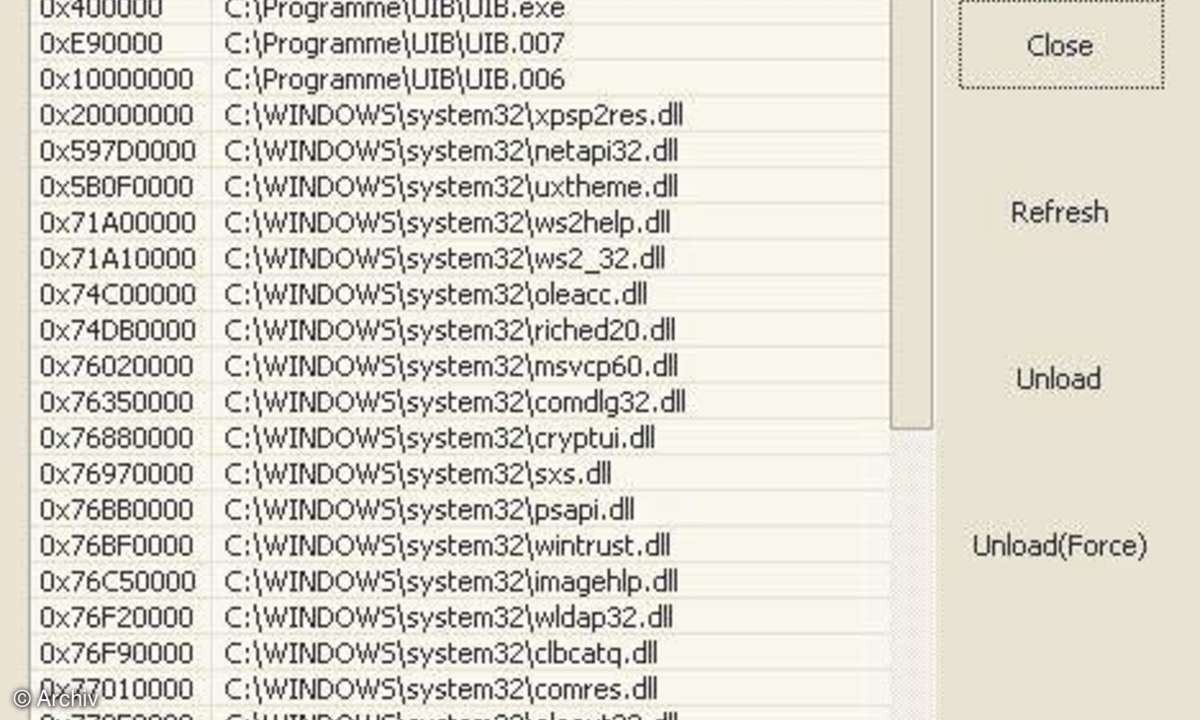

Zweckmäßigerweise überprüfen Sie die Modulinformationen der zentralen Systemprozesse wie Winlogon.exe und Wxplorer.exe. So hat sich Vanquish beispielsweise in die Winlogon.exe injiziert. Die dafür verantwortliche Datei Vanquish. dll findet sich gut versteckt im Windows-Verzeichnis. Wenn Sie nicht wissen, nach was Sie suchen sollen, ist das Verfahren sehr zeitaufwändig, unsicher und schwer praktikabel. Da im System häufig mehr als ein Dutzend Prozesse aktiv sind, mitwiederum über dreißig geladenen Modulen, ist das Aufspüren von Rootkits Detektivarbeit. Schneller fündig werden Sie bei der Auflistung der Systemprozesse.

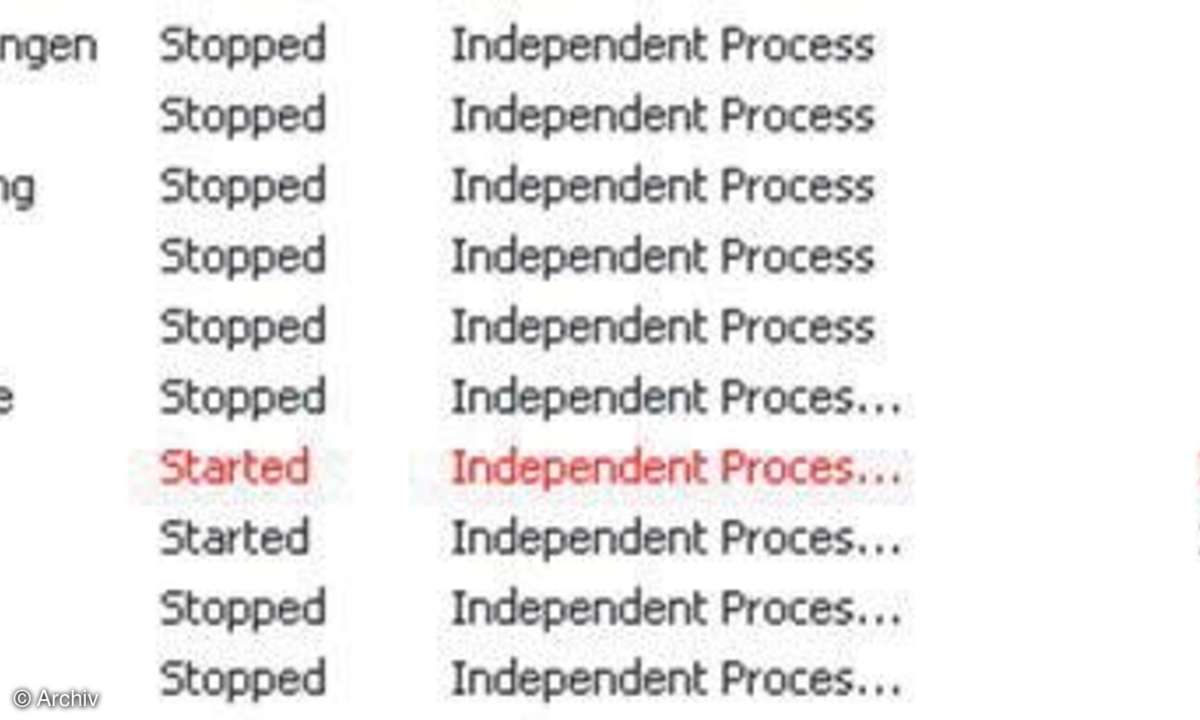

Im Beispiel fällt nicht nur das AFX-Rootkit auf, sondern auch der Vanquish-Autoloader hat sich als independent process verewigt. Auch hier gilt, dass man im Vorteil ist, wenn man die Bedeutung der Dienste kennt und bei einem Verdacht im Internet nachrecherchiert. Weitere Suchmöglichkeiten bietet der System Service Descriptor Table. Hier sind alle Module rot aufgelistet, deren Systemzeiger verbogen sind, das heißt nicht auf ntoskrnl.exe zeigen. Bevor Sie jetzt zum großen Befreiungsschlag ausholen, sollten Sie prüfen, ob die Datei nicht zu einem ordnungsgemäß installierten Programm gehört. IceSword monierte etwa die Datei Vsdatant.sys, die zu Zonealarm gehört. Analoges gilt für die Message Hooks. Durchmustern Sie noch die Logdateien gestarteter und beendeter Threads.