Heimnetzwerk sichern: Internet

Die Zahl der Online-Dienste, die jeweils ein Konto mit Benutzernamen und Passwort erfordern, steigt ist astronomische Höhen. Ob E-Mail, Social Media, Online-Shops, Online Banking oder die Homepage des Tischtennisvereins: Überall ist eine Anmeldung erforderlich. Die Gefahr liegt hier im Diebstahl d...

Die Zahl der Online-Dienste, die jeweils ein Konto mit Benutzernamen und Passwort erfordern, steigt ist astronomische Höhen. Ob E-Mail, Social Media, Online-Shops, Online Banking oder die Homepage des Tischtennisvereins: Überall ist eine Anmeldung erforderlich. Die Gefahr liegt hier im Diebstahl der Log-in-Daten.

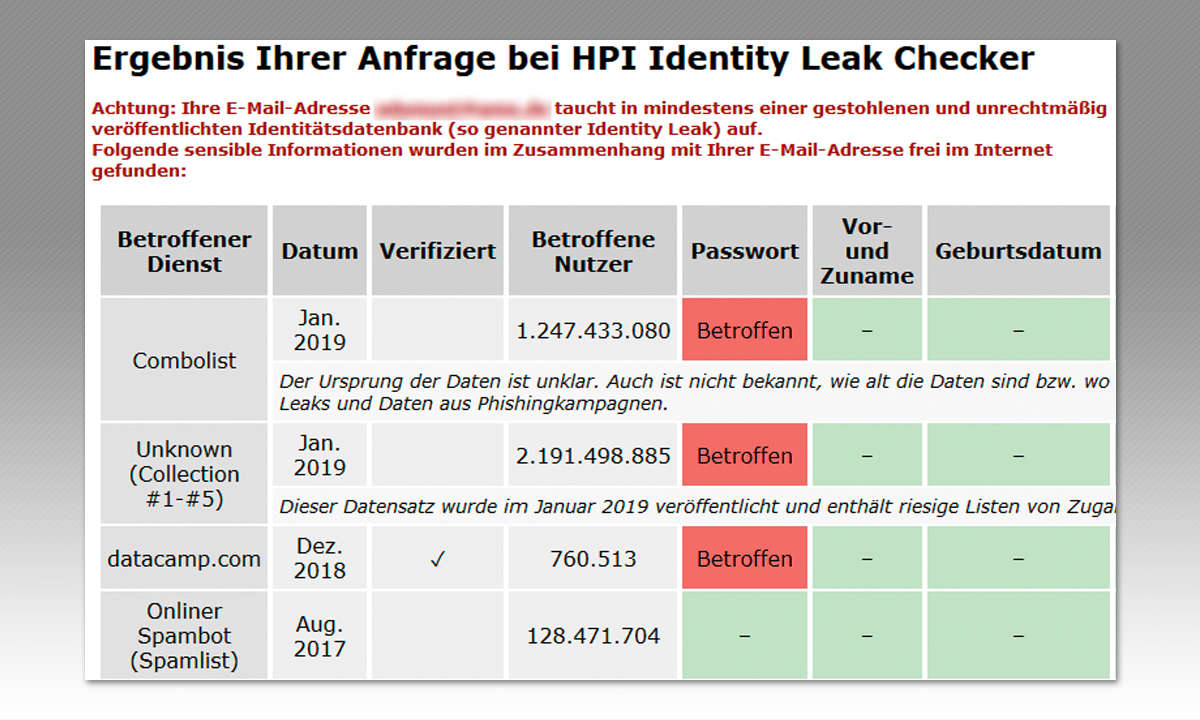

Während das bei einer Vereinsseite vielleicht noch zu verschmerzen ist, geht es beim Online-Banking um bares Geld. Täglich werden persönliche Identitätsdaten durch kriminelle Cyberangriffe erbeutet. Ein Großteil der gestohlenen Angaben wird anschließend in Internet-Datenbanken veröffentlicht und dient als Grundlage für weitere illegale Handlungen.

Mehr als zehn Milliarden Benutzerkonten sind im Netz frei verfügbar. Dass sich eines von Ihnen darunter befindet, ist also gar nicht so unwahrscheinlich. Um zu prüfen, ob Ihre E-Mail-Passwort-Kombinationen bereits im Internet kursieren, hat das Hasso-Plattner- Institut einen Service entwickelt.

Sie finden den Identity-Leak-Checker auf der Website https://sec.hpi.de/ilc. Geben Sie Ihre E-Mail-Adresse ein, und klicken Sie auf E-Mail-Adresse prüfen! Nach wenigen Minuten erhalten Sie per E-Mail das Ergebnis.

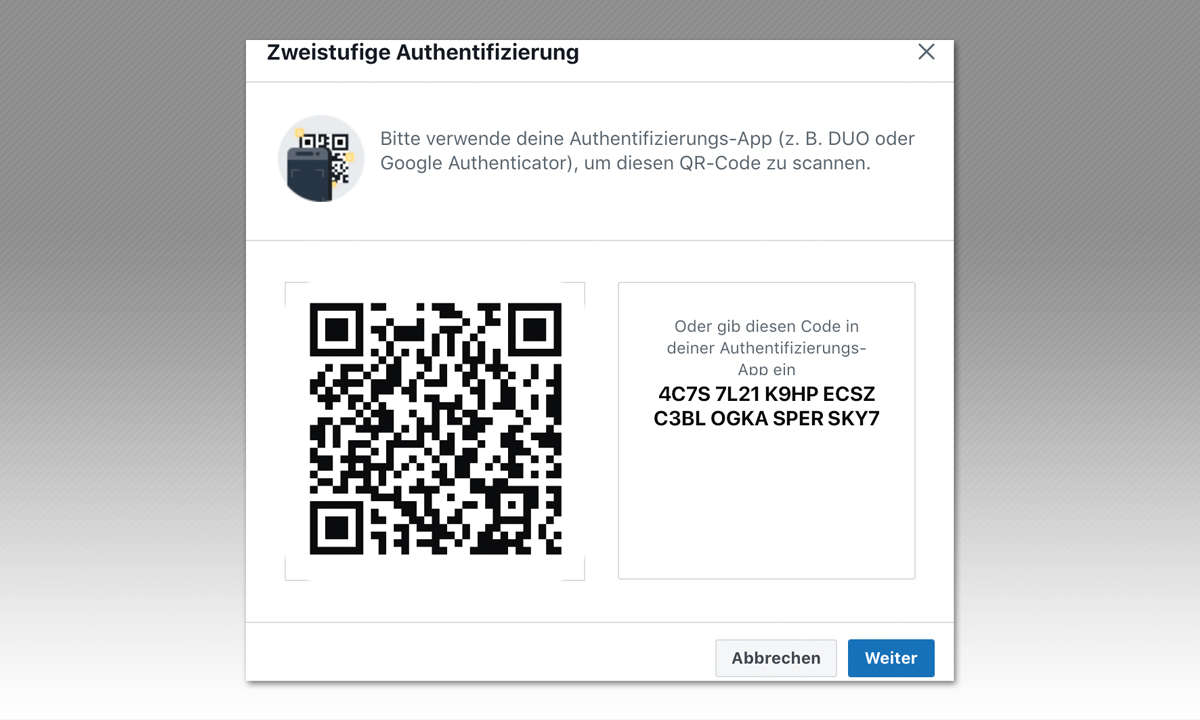

Nutzen Sie wo immer möglich eine Zwei-Faktor-Authentifizierung. Damit werden erbeutete Zugangsdaten wertlos. Denn der Hacker müsste gleichzeitig den zweiten Faktor besitzen. Das Verfahren funktioniert wie eine Auszahlung am EC-Automaten:

Nur PIN und Chipkarte zusammen ermöglichen einen Zugriff auf das Konto. Auch ein Passwort-Manager wie Keepass XC ist eine gute Idee: So können Sie für jedes Online-Konto unterschiedliche komplizierte Passwörter verwenden, ohne sich diese merken zu müssen.

Zwei-Faktor-Authentifizierung

Immer wieder kommt es vor, dass große Unternehmen gehackt werden und Nutzerdaten abhandenkommen. So schützen Sie sich vor unangenehmen Überraschungen.

Damit Ihre Daten vor dem Zugriff Fremder geschützt sind, führen immer mehr Dienste als zusätzliche Sicherheitsstufe eine Zwei-Faktor-Authentifizierung (2FA) ein. Das schützt Ihre Accounts selbst vor den Hackern, die bereits Ihr Passwort kennen. Die Website https://twofactorauth.org vermittelt einen Überblick, wo sich 2FA überall nutzen lässt.

Viele Online-Konten bieten eine Zwei-Faktor-Authentifizierung (2FA) an, die Sie auch nutzen sollten. Sie erhalten dadurch beim Log-in einen Code aufs Smartphone, den Sie zusätzlich eingeben. 2FA per App wie Google Authentificator ist dabei sicherer als per SMS, was grundsätzlich unverschlüsselt ist.

Die Zwei-Faktor-Authentifizierung macht Ihren Account wesentlich sicherer. Sollte es Hackern gelingen, an Ihre Log-in-Daten zu kommen, benötigen sie auch Ihr Smartphone, um den Code zu erhalten. Ein kleiner Nachteil: Sie müssen Ihr Smartphone immer griffbereit haben, und in einem Funkloch geht nichts mehr.

Pro und Contra: Passwortmanager in der Cloud

Eine zentrale Ablage der Passwörter in der Cloud bietet viele Vorteile. Aber was passiert, wenn der Anbieter schließt oder die Server nicht erreichbar sind?

Pro:

- Sicherheit: Sie sind nicht von den Sicherheitsmaßnahmen anderer abhängig, sondern sorgen selbst für den nötigen Schutz.

- Synchronisierung: Eine aufwendige Synchronisation der Daten entfällt. Auch Smartphones und Tablets können die Passwörter nutzen.

- Verfügbarkeit: Die Passwörter sind überall verfügbar. Sie müssen nicht darüber nachdenken, ob Sie das Gerät dabeihaben, auf dem der Passwort-Manager installiert ist.

Contra:

- Risiko: In der Cloud ist das Risiko womöglich größer, Opfer eines Hackerangriffs zu werden.

- Abhängigkeit: Sie sind von der Erreichbarkeit des Anbieters abhängig. Geht er pleite, gelangen Sie nicht mehr an Ihre Passwörter.

- Passwörter: Zwar sind die Passwörter verschlüsselt, aber in Zeiten mietbarer Rechenleistungen ist das Knacken eines mäßigen Master-Passworts durchaus machbar.