Efail: Welche E-Mail-Programme und -Dienste sind sicher?

Hacker können mit einem HTML-Trick viele verschlüsselte E-Mail-Nachrichten lesen (Efail). Wir zeigen Ihnen, welche Programme und Dienste sicher sind.

- Efail: Welche E-Mail-Programme und -Dienste sind sicher?

- Efail: So sieht es bei Outlook, Thunderbird und Web-Diensten aus

- Efail: Fazit und sichere Messenger-Apps als E-Mail-Alternative

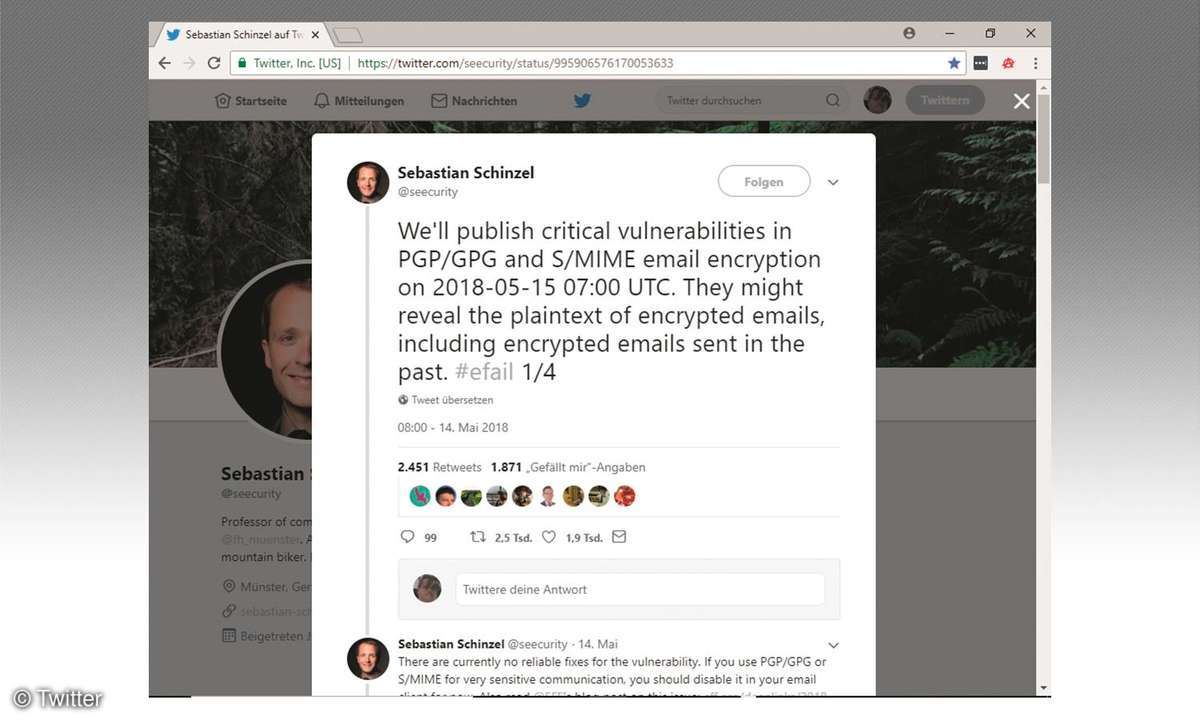

Die Bombe platzte am 14. Mai 2018 um 8 Uhr morgens: Professor Sebastian Schinzel von der Fachhochschule Münster kündigte in einem Tweet auf Twitter für den nächsten Tag Informationen über eine Sicherheitslücke namens Efail in verschlüsselten E-Mails an. Angreifer könnten diese Lücke ausnutz...

Die Bombe platzte am 14. Mai 2018 um 8 Uhr morgens: Professor Sebastian Schinzel von der Fachhochschule Münster kündigte in einem Tweet auf Twitter für den nächsten Tag Informationen über eine Sicherheitslücke namens Efail in verschlüsselten E-Mails an. Angreifer könnten diese Lücke ausnutzen, um Teile des Nachrichtentexts auszulesen. Das betreffe auch ältere Nachrichten. In weiteren Tweets empfahl Schinzel, Verschlüsselungstools wie S/MIME und PGP/GPG zu deaktivieren, da es aktuell keine Patches gebe, um die eigenen Mails sicher zu schützen. Zudem verlinkte er auf Anleitungen der Electronic Frontier Foundation (EFF), wie sich die genannten Tools in Outlook, Thunderbird und Apple Mail abschalten ließen. Am nächsten Tag ging dann unter der Efail-Adresse eine Website mit weiteren, englischsprachigen Informationen ans Netz.

Doch bereits kurz nach Veröffentlichung der Sicherheitslücke hagelte es Kritik. Viele Entwickler und Sicherheitsexperten zeigten sich verärgert, dass durch die Empfehlungen der EFF der Eindruck erweckt werde, dass die Verschlüsselung über S/MIME und PGP generell unsicher sei, was so vereinfacht dargestellt nicht stimme. Auf diese Weise würde bei den Anwendern nur Panik erzeugt, kritisierten sie. Denn tatsächlich sei nicht die Verschlüsselung unsicher, das Problem läge stattdessen bei den E-Mail-Clients und den Plugins, über welche die Nachrichten bearbeitet werden.

Sicherheitseinstufung E-Mail-Tools

Die vier wichtigsten Programme, mit welcher Methode sie verschlüsseln und worauf Sie nun achten müssen:

- Outlook

Verschlüsselungsmethode: S/MIME, OpenPGP (per GpgOL)

Empfehlung: Update auf 2010, HTML abschalten

Aktuelle Version: 2016

- Thunderbird

Verschlüsselungsmethode: OpenPGP (per Enigmail)

Empfehlung: HTML abschalten, Enigmail-Update

Aktuelle Version: 2.0.7 (Enigmail)

- Gmail

Verschlüsselungsmethode: TLS, S/MIME

Empfehlung: Nur TLS verwenden

- Web.de, GMX

Verschlüsselungsmethode: OpenPGP (per Mailverlope)

Empfehlung: gilt als sicher

Kein Schutz vor Manipulationen der verschlüsselten E-Mails

Und darum geht es: Mit S/MIME und PGP/ GPG verschlüsselte Nachrichten sind nicht oder zumindest nicht ausreichend gegen Manipulationen geschützt. Das bedeutet, dass ein Angreifer über eine Man-in-the-Middle-Attacke die E-Mails abfangen und eigenen Code einfügen könnte. Wenn der Empfänger der Nachricht den Inhalt dann entschlüsselt, schickt dieser zusätzliche Code beispielsweise Teile des Klartexts an einen externen Server.

Das funktioniert allerdings nur, wenn das E-Mail-Programm des Empfängers den Inhalt der Nachricht als Code interpretiert und nicht nur als reinen Text sieht. Das heißt in der Praxis: Die Sicherheitslücke besteht nur bei Mails im HTML-Format und bei Nachrichten, die automatisch Bilder oder andere Inhalte von externen Servern nachladen. Diese Funktion nutzen beispielsweise viele Firmen, die auch bei den E-Mails ihrer Mitarbeiter auf einer einheitlichen Corporate Identity bestehen und beispielsweise im Footer der Nachricht ihr Logo unterbringen wollen.

So reduziert sich bei genauerer Betrachtung die Gefahr der Sicherheitslücke doch erheblich, da sie einerseits vom Hacker einen hohen technischen Aufwand erfordert: Er muss die verschlüsselte Nachricht aus dem Datenstrom eines Netzwerks herausfischen oder etwa vom Server eines E-Mail-Providers stehlen, muss sie bearbeiten, einen Link zu einem unter seiner Kontrolle stehenden Server einfügen und das Ergebnis möglichst schnell wieder auf die Reise schicken. Zum anderen müssen die Voraussetzungen stimmen: Die E-Mail muss im HTML-Code vorliegen und auch beim Empfänger als HTML angezeigt werden.

Doch auch wenn die Wahrscheinlichkeit gering ist, dass die Sicherheitslücke aktiv ausgenutzt werden kann, geht von ihr eine konkrete Gefahr aus, die nach Möglichkeit beseitigt werden sollte. Ärgerlich ist dabei vor allem die Tatsache, dass die Entwickler der E-Mail-Clients und Verschlüsselungsverfahren bereits seit vielen Jahren von den Sicherheitsproblemen wissen und nicht in der Lage waren, einen wirksamen, allgemein anerkannten und fest implementierten Schutz zu entwickeln. Notwendig wäre im Grunde eine Integritätsprüfung für verschlüsselte Inhalte, die sicherstellt, dass sie während des Transports nicht verändert wurden. Das digitale Signieren von E-Mails ist dabei nicht ausreichend, da sich die Signaturen einfach entfernen lassen.

Für OpenPGP existiert ein solcher Schutz sogar bereits. Er nennt sich Modification Detection Code (MDC), ist jedoch bislang im PGP-Standard nur ungenügend festgeschrieben und daher nur optional, so dass viele PGP-Plugins ihn bislang entweder überhaupt nicht oder nur teilweise umsetzten. Für S/MIME hingegen gibt es aktuell nichts Vergleichbares, auch entsprechende Ankündigungen fehlen.