Efail: So sieht es bei Outlook, Thunderbird und Web-Diensten aus

- Efail: Welche E-Mail-Programme und -Dienste sind sicher?

- Efail: So sieht es bei Outlook, Thunderbird und Web-Diensten aus

- Efail: Fazit und sichere Messenger-Apps als E-Mail-Alternative

Die großen Hersteller haben es auch nach Ablauf von vier Wochen nicht geschafft, ihre E-Mail-Clients anzupassen und gegen die Sicherheitslücke abzusichern. Microsoft hat bislang keine Patches oder Updates für Outlook und die in Windows integrierte Mail-App bereitgestellt und sich auch generell ni...

Die großen Hersteller haben es auch nach Ablauf von vier Wochen nicht geschafft, ihre E-Mail-Clients anzupassen und gegen die Sicherheitslücke abzusichern. Microsoft hat bislang keine Patches oder Updates für Outlook und die in Windows integrierte Mail-App bereitgestellt und sich auch generell nicht zum Thema Efail geäußert. Während sich Windows Mail ohnehin nur im Zusammenspiel mit Exchange für den Einsatz von Verschlüsselung eignet, ist S/MIME in Outlook bereits integriert. Doch die Anwender können sich mithilfe mehrerer Optionen vor den Efail-Gefahren schützen. So ist das automatische Nachladen von Bildern in Outlook bereits seit Version 2010 standardmäßig deaktiviert. Betroffen von der Efail-Lücke sind daher vor allem Benutzer der Version 2007, sie sollten dringend auf eine neuere Ausgabe updaten. Alle anderen sollten einfach nur vermeiden, beim Empfang verschlüsselter Nachrichten manuell externe Inhalte herunterzuladen.

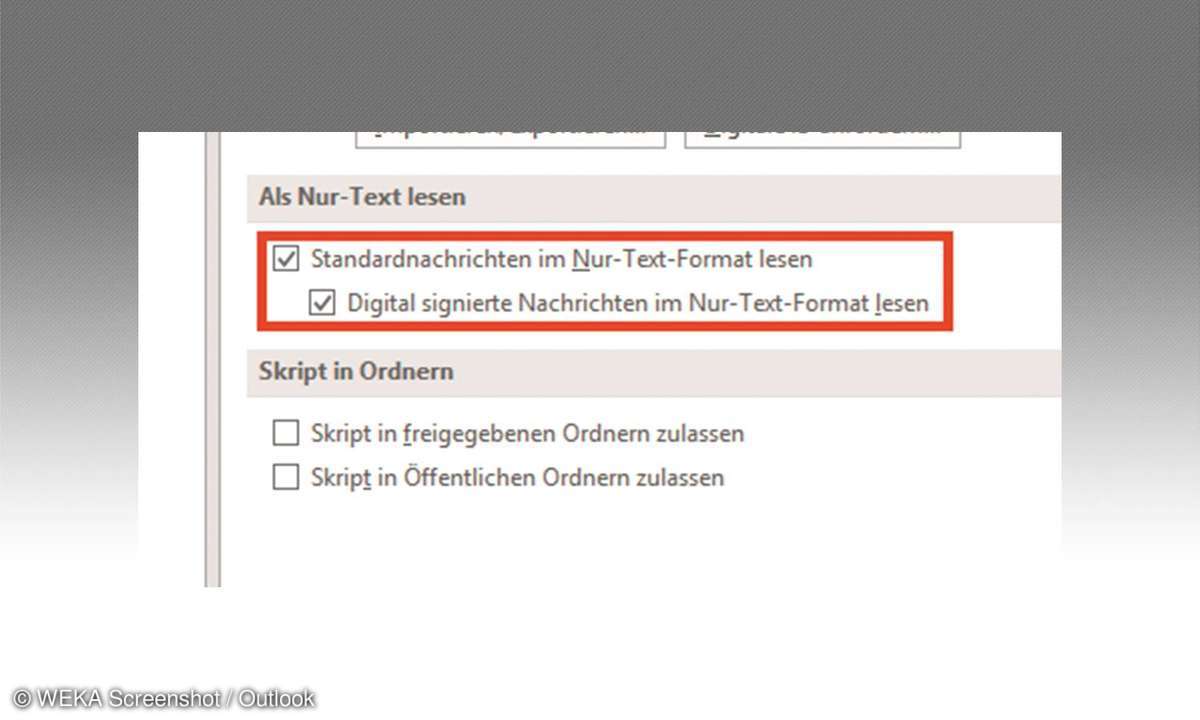

Des Weiteren sollten Sie Outlook zwingen, sämtliche empfangenen E-Mails immer im Nur-Text-Format anzuzeigen. Die Software wandelt in diesem Fall auch HTMLNachrichten automatisch in Nur-Text um, so dass enthaltene Befehle und Links nicht mehr automatisch ausgeführt beziehungsweise verfolgt werden. Klicken Sie dazu auf Datei/Optionen/Trust Center und dort auf Einstellungen für das Trust Center. Wechseln Sie auf der linken Seite zu E-Mail-Sicherheit und aktivieren Sie unter Als Nur-Text lesen die Optionen Standardnachrichten im Nur-Text-Format lesen und Digital signierte Nachrichten im NurText-Format lesen und schließen Sie alle Fenster mit OK.

Die Verschlüsselung mit OpenPGP hingegen ist mithilfe des freien Outlook-Addins Gpg-OL möglich. Dessen Hersteller veröffentlichte am 17. Mai ein Statement, dass sein Tool sowohl gegen das Einschleusen von HTML-Code immun sein und zudem per Voreinstellung keine externen Inhalte herunterlade. Das gelte auch für den S/ MIME-Modus von GpgOL. In der neuesten Version 3.1.2 wurde zudem der Support für Outlook 2007 entfernt.

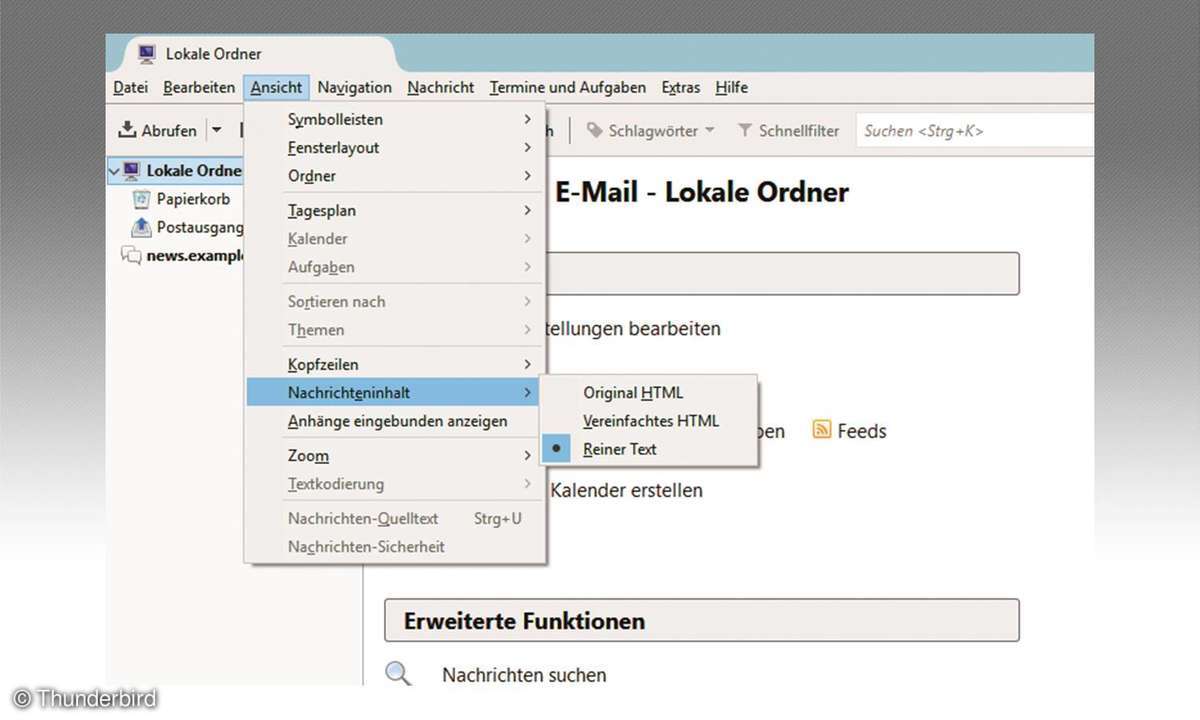

Ähnlich sieht die Lage beim freien E-Mail-Client Mozilla Thunderbird aus. Auch bei ihm ist das Nachladen externer Inhalte per Voreinstellung deaktiviert. Die HTML-Darstellung eingehender E-Mails lässt sich über Ansicht/Nachrichteninhalt/Reiner Text abschalten . Anschließend ist der Mail-Client weitgehend geschützt. Für die Verschlüsselung von Nachrichten per OpenPGP verwenden Thunderbird-User zumeist das Addon Enigmail. Dieses Tool war über verschiedene Schwachstellen anfällig für die Efail-Angriffe, doch die Entwickler haben schnell reagiert, und mit der Mitte Juni erschienenen Version 2.0.7 ist Enigmail in Kombination mit Thunderbird 52.60 wieder sicher einsetzbar.

Webmail-Dienste wie Gmail oder GMX sind wenig anfällig

Wie anfällig sind Webmail-Dienste? Gmail von Google etwa verschlüsselt Nachrichten standardmäßig über das Transportprotokoll TLS (Transport Layer Security). Diese Methode ist von der Sicherheitslücke nicht betroffen. Darüber hinaus kann der Benutzer auch S/MIME aktivieren. Zum Ausnutzen der Efail-Lücke ist es jedoch entweder erforderlich, dass der Angreifer die Mail abfängt – was nahezu unmöglich ist, da die Google-Server die gesamte Web-Kommunikation per TLS absichern.

Oder er muss sich Zugriff auf die Google-Server verschaffen, was schwierig, wenn nicht sogar unmöglich sein dürfte. Web.de und GMX hingegen erklärten, dass ihre Dienste zwar PGP für die Verschlüsselung benutzen, dafür jedoch im Browser das nicht von der Sicherheitslücke betroffene Mailvelope-Plugin verwenden. Vorsicht sei lediglich bei Nachrichten geboten, die in externen Programmen wie etwa Thunderbird verschlüsselt wurden. Android-Clients wie K-9 oder Delta.chat waren von den Sicherheitslücken nicht betroffen.

OpenPGP vs. S/MIME

Die beiden Standards unterscheiden sich vor allem bei der Ausstellung der Zertifikate. PGP beziehungsweise die freie Variante OpenPGP und S/MIME sind beides asymmetrische Verfahren, die mit einer Kombination aus privaten und öffentlichen Schlüsseln arbeiten und eine vergleichbare Verschlüsselungsstärke bieten.

Bei S/MIME wird jedoch das benötigte Zertifikat, das die Identität des Kommunikationspartners bestätigt, von einer offiziellen Zertifizierungsstelle ausgestellt, in der Regel von der australischen Non-Profit-Organisation Cacert. Bei OpenPGP hingegen erhält man es von einem Web of Trust, bei dem mindestens eine andere Person die eigene Identität bestätigt. Ob das über persönliche Bekanntschaft oder etwa eine Ausweiskopie erfolgt, ist nicht festgelegt.