Netzwerk-Analyse, DNS- und Traffic-Filterung

- DSL-Router im Sicherheitscheck - wo lauern die Gefahren?

- Netzwerk-Analyse, DNS- und Traffic-Filterung

- Netgear Nighthawk RS400 und AVMs Fritzbox Kindersicherung

- Fazit, Ausblick und Wunsch

Netzwerk-Analyse durch den RouterDie Chipsätze von DSL-Routern sind in der Regel auf guten Netzwerkdurchsatz optimiert. Meist steht dem recht schwachen Prozessor eine dezidierte Network Processing Unit, also ein Co-Prozessor für die Paketverarbeitung, bereit. Dieser kann die Bildung von Prüfsumme...

Netzwerk-Analyse durch den Router

Die Chipsätze von DSL-Routern sind in der Regel auf guten Netzwerkdurchsatz optimiert. Meist steht dem recht schwachen Prozessor eine dezidierte Network Processing Unit, also ein Co-Prozessor für die Paketverarbeitung, bereit. Dieser kann die Bildung von Prüfsummen oder die Paketfilterung unterstützen und so zu gutem Durchsatz und geringem Stromverbrauch beitragen.

Bei Geräten mit Server- und NAS-Funktionen kommen mit unter ARM- statt MIPS-Kerne zum Einsatz. Allerdings bewegen sich diese leistungsmäßig auch bei teuren Routern allenfalls im Bereich von Mittelklasse-Smartphones. Daher müssen Router-Hersteller, die zusätzliche Sicherheitsfunktionen anbieten, Nutzen und Prozessorlast gut abwägen, um keine Performance-Einbußen zu erleiden.

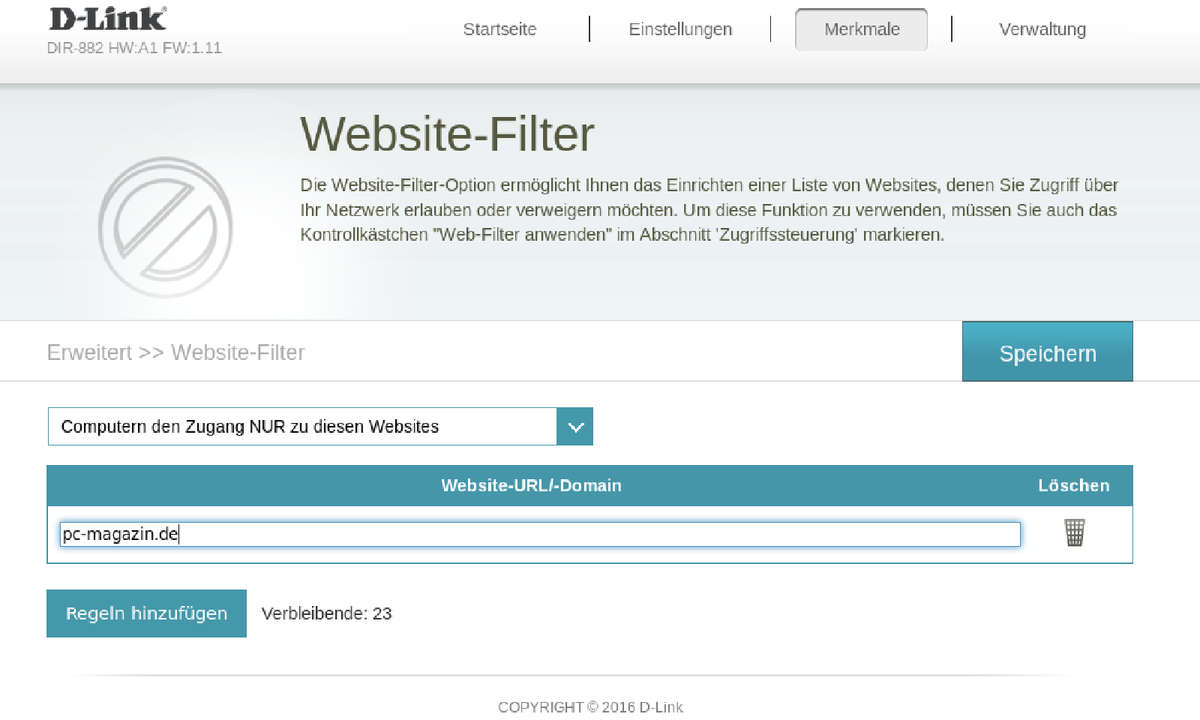

DNS-Filterung

Eine einfache und recht zuverlässige Möglichkeit, Internet-Verkehr zu filtern, ist die Manipulation von DNS-Einträgen. Hostnamen, die dafür bekannt sind, beispielsweise zum Nachladen von Scripten durch Würmer benutzt zu werden, können per Domain Name Service auf eine lokale IP-Adresse (meist die des Routers) umgeleitet und so unschädlich gemacht werden.

Da die Filterung bereits auf Ebene der Adressauflösung funktioniert, ist es letztlich egal, ob der Zugriffsversuch über unverschlüsselte Protokolle (HTTP, IRC, FTP) oder verschlüsselt (HTTPS, SMTP/SSL) erfolgt. Weil viele Würmer eigens eingerichtete Domains nutzen oder wenig frequentierte Blogs kapern, sind Kollateralschäden durch Overblocking eher die Ausnahme. Zudem führen die meisten Anbieter von Sperrlisten parallel weiße Listen, auf der Domains wie drive.google.com oder github.com verzeichnet sind.

Traffic-Filterung

Bei unverschlüsseltem Traffic kann eine Paketanalyse erfolgen. Hier spielt es zunächst keine Rolle, ob ein Paket zu einem HTTP- oder IMAP-Datentransfer gehört. Tauchen beispielsweise URLS auf wie https://drive.google.com/pfad/zu/boeses_script.txt, kann der Router die Adresse austauschen, ohne dass davon andere Zugriffe auf drive.google.com betroffen wären. Da der Datenverkehr mittlerweile bei vielen Diensten nur noch verschlüsselt ist, verliert diese Methode zunehmend an Bedeutung als Präventionsmittel.

Statische Analyse von Endgeräten

Bei der Analyse eines kompletten Netzwerkes mit OpenVAS werden zunächst Endgeräte gesucht und auf angebotene Dienste abgeklopft. Im nächsten Schritt werden die Versionen von Diensten und Betriebssystem anhand ihres typischen Antwortverhaltens geprüft.

Als letzter Schritt kann aktives Eindringen über Software-Lücken, Standard-Passwörter oder zu schwach gesetzte Nutzer-Passwörter versucht werden. Ein großer Vorteil, die statische Analyse auf einem Router durchzuführen, liegt darin, dass der Router über eine DHCP-Anfrage sofort mitbekommt, wenn ein neues Gerät im Netzwerk angemeldet wurde und dann die Prüfung starten kann.

Verhaltensbeobachtung

Eine weitere Möglichkeit, zu erkennen, ob ein Gerät gehackt wurde, ist die Analyse der aus- und eingehenden Verbindungen. Oft sagen bereits die Adressen und Ports des Kommunikationspartners genügend aus, um einen begründeten Verdacht zu hegen.

Eine Beobachtung via Protokollfunktion der Linux-Firewall kann dabei zunächst Statistiken erstellen und später Abweichungen zum Anlass für die Benachrichtigung nehmen.

Ein gutes Beispiel hierfür ist eine Webcam, die regelmäßig zum Herstellers Verbindung aufnimmt und gelegentlich von außen per App kontaktiert wird. Hier würden bereits einzelne Zugriffe auf IRC-Ports ausreichen, um aufzufallen.

In vielen Fällen kann auch generell verdächtiges Verhalten ermittelt werden. So sind vielfache Verbindungsversuche zu scheinbar zufälligen IP-Adressen auf dem Telnet-Port immer ein Hinweis für einen IoT-Wurm.