Intranet-Angriffe: Gegenmaßnahmen und Ventile

- Intranet: Firmennetzwerk selbst auf Sicherheit prüfen - So geht's

- Intranet-Angriffe: Gegenmaßnahmen und Ventile

- Intranet-Sicherheit: Sind UTM-Appliances die Lösung?

- Intranet-Sicherheit: Fazit

Die größten Sicherheitsprobleme dürften Unternehmen mit einer zweistelligen Anzahl an Bildschirmarbeitsplätzen haben: Bei dieser Unternehmensgröße wird meist kein Administrator fest angestellt, auch Hardware-seitig sind selten extrem performante oder sonstige speziell...

Die größten Sicherheitsprobleme dürften Unternehmen mit einer zweistelligen Anzahl an Bildschirmarbeitsplätzen haben: Bei dieser Unternehmensgröße wird meist kein Administrator fest angestellt, auch Hardware-seitig sind selten extrem performante oder sonstige spezielle Geräte notwendig. Stattdessen setzen die Unternehmensführungen auf Standard-PC-Hardware auch für Server und Netzwerkhardware. Die Administration wird meist aufgeteilt zwischen einem externen IT-Dienstleister, der Serverersteinrichtungen durchführt, bei Änderungen an der Infrastruktur und Notfällen bereitsteht, und Mitarbeitern, die einen Teil ihrer Arbeitszeit für kleinere administrative Tätigkeiten wie das Anlegen neuer Nutzer, das Ausrollen von Updates oder die Einbindung neuer Netzwerkdrucker verwenden.

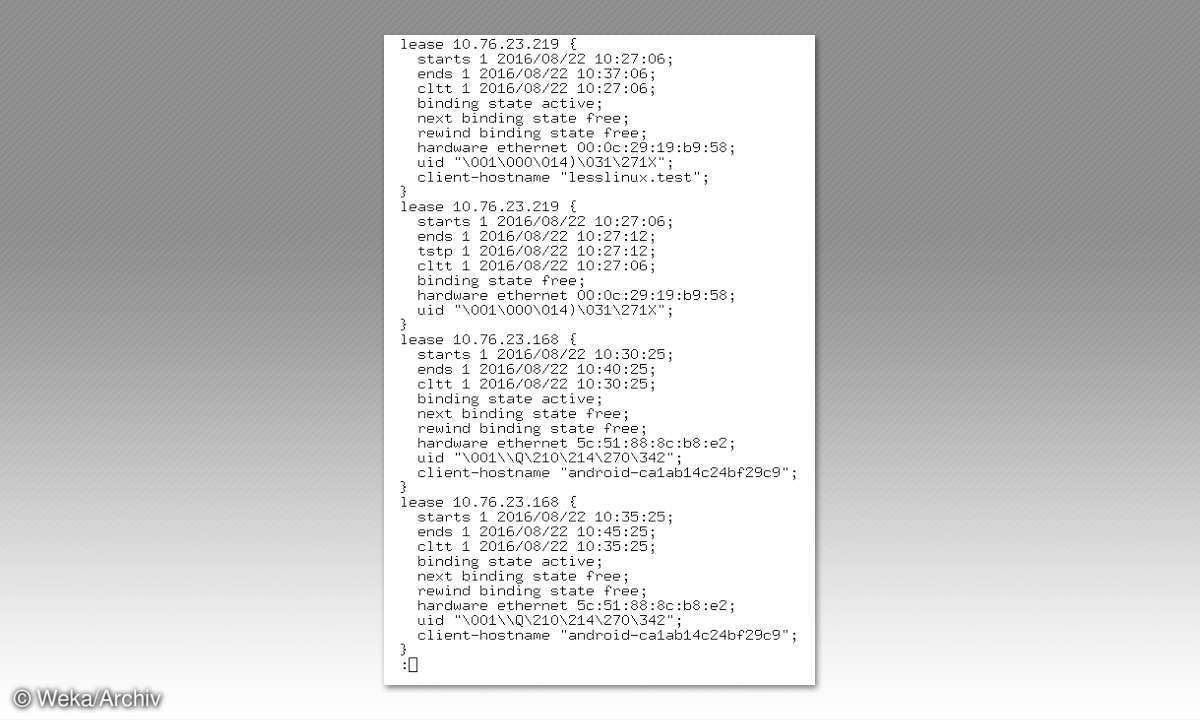

Leider ist nur in wenigen Unternehmensführungen ein proaktiver Sicherheitsgedanke verbreitet, also das Bewusstsein, dass es sinnvoll ist, sich zuerst einen Überblick zu verschaffen und vorsorgliche Maßnahmen zu treffen, bevor beispielsweise ein vergessener Raspberry Pi zur Spam-Schleuder mutiert. Im konkreten Fall des mit OpenVAS inventarisierten Netzwerkes bedeutet das zumeist bei einfacher Netzwerkhardware, dass die physikalische Verortung nur funktioniert, indem am Patch-Panel bestimmte physikalische Netzsegmente kurzzeitig abgeklemmt werden. So lässt sich die Lage des nicht autorisierten Gerätes eingrenzen. Solch eine Arbeit muss natürlich durchgeführt werden, wenn keine oder nur eine geringe Nutzung des Netzwerkes stattfindet, da andererseits die Arbeit an den Computerarbeitsplätzen massiv eingeschränkt wäre - eine typische Wochenendarbeit also.

Ventile schaffen

Vermutlich mit das größte Risiko stellen unauthorisiert eingebundene WLAN-Accesspoints dar. Über diese können Mitarbeiter beliebige Smartphones, Tablets und Notebooks ins Netz einbinden. Besonders riskant ist es, wenn Accesspoints als simple WLAN-zu-Ethernet-Bridge eingerichtet sind, was der Standard ist. Es ist daher sinnvoll, genügend ausreichend schnelle WLAN-Hotspots bereitzustellen, sodass gar kein Wunsch nach eigenen Bastellösungen von Mitarbeitern aufkommt.

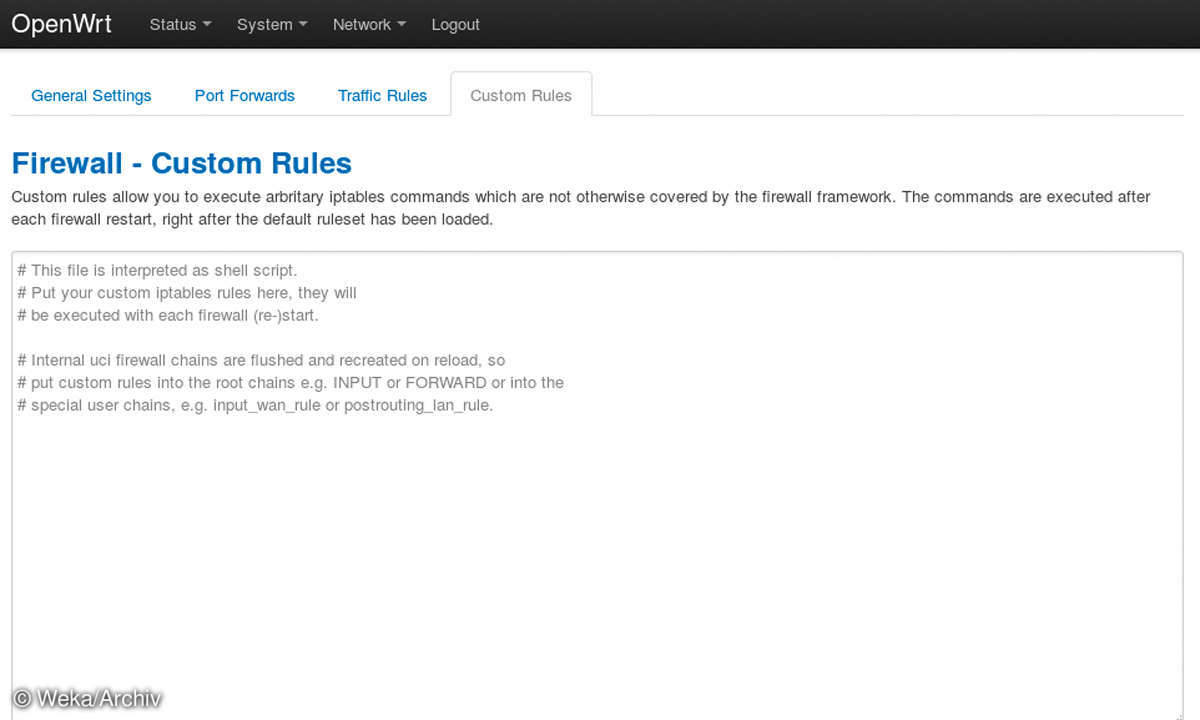

ieses Problem lässt sich bereits mit richtig konfigurierter Billighardware einfach lösen: Man nehme einen günstigen OpenWRT-fähigen DSL-Router (beispielsweise TP-Link WR841, ca. 20 Euro), installiere die OpenWRT-Firmware darauf und konfiguriere ihn zunächst als Kabel-Router mit eigenem DHCP-Client am WAN-Port und DHCP-Server und anderem Adressbereich für WLAN und Ethernet-Ports (Network Adress Translation, kurz NAT). Als zweite Maßnahme wird per Firewall das gesamte sichere Netz gesperrt, und es werden lediglich eingehende und ausgehende Datenpakete zum Gateway durchgelassen. All diese Einstellungen können im Webinterface von OpenWRT vorgenommen werden.

Wer möchte, kann per Firewall-Konfiguration auch bestimmte Ports sperren und beispielsweise nur die offen lassen, die für Web, Mail und VPN benötigt werden. Für den Zugang zu vom Unternehmen bereitgestellten Diensten sollten die gleichen Regeln gelten wie fürs Home-Office, also beispielsweise Zugang zu Mail- und Verzeichnisdiensten nur via VPN auf wenige Server. Der vorausschauende Administrator ist gut damit bedient, auf Vorrat mehrere solcher OpenWRT-Geräte als NAT-Accesspoint auf einen Streich zu konfigurieren, um sie bei Bedarf schnell in den benötigten Ecken des eigenen Netzwerkes ausbringen zu können.

Geht es darum, einen einfachen Internetzugang für Gäste zu schaffen, kann es sich auch lohnen, Kontakt mit der lokalen Freifunk-Community aufzunehmen und einen Accesspoint mit Freifunk-Firmware im Wartebereich aufzustellen. Neben der einfachen Einrichtung ist der größte Vorteil dieser Lösung, dass man selbst sich keine Gedanken um die Störerhaftung machen muss: Freifunk leitet den Verkehr über ein eigenes VPN auf skandinavische Exit-Nodes. Kleinere Nachteile der Freifunk-Lösung sind freilich gerade in dicht bebauten Gegenden, dass sie viele Surfer in der Nachbarschaft anzieht und dadurch mitunter ordentlich Traffic verursacht. Und den Nutzern der Freifunk-Lösung sollte bewusst gemacht werden, dass der Traffic zwischen Accesspoint und Endgerät unverschlüsselt ist, es also eine gute Idee ist, SSL-gesicherte Verbindungen oder ein verschlüsseltes VPN zu nutzen.

Ein ähnliches Augenmerk wie auf Accesspoints sollte auf WLAN-Repeater gelegt werden. In der Vorstellung vieler Administratoren handelt es sich bei diesen um rein passive Geräte. Das ist falsch: Auch Repeater verwenden im Regellfall ein eingebettetes Linux und waren schon Ziel von Würmern.