Intranet-Sicherheit: Sind UTM-Appliances die Lösung?

- Intranet: Firmennetzwerk selbst auf Sicherheit prüfen - So geht's

- Intranet-Angriffe: Gegenmaßnahmen und Ventile

- Intranet-Sicherheit: Sind UTM-Appliances die Lösung?

- Intranet-Sicherheit: Fazit

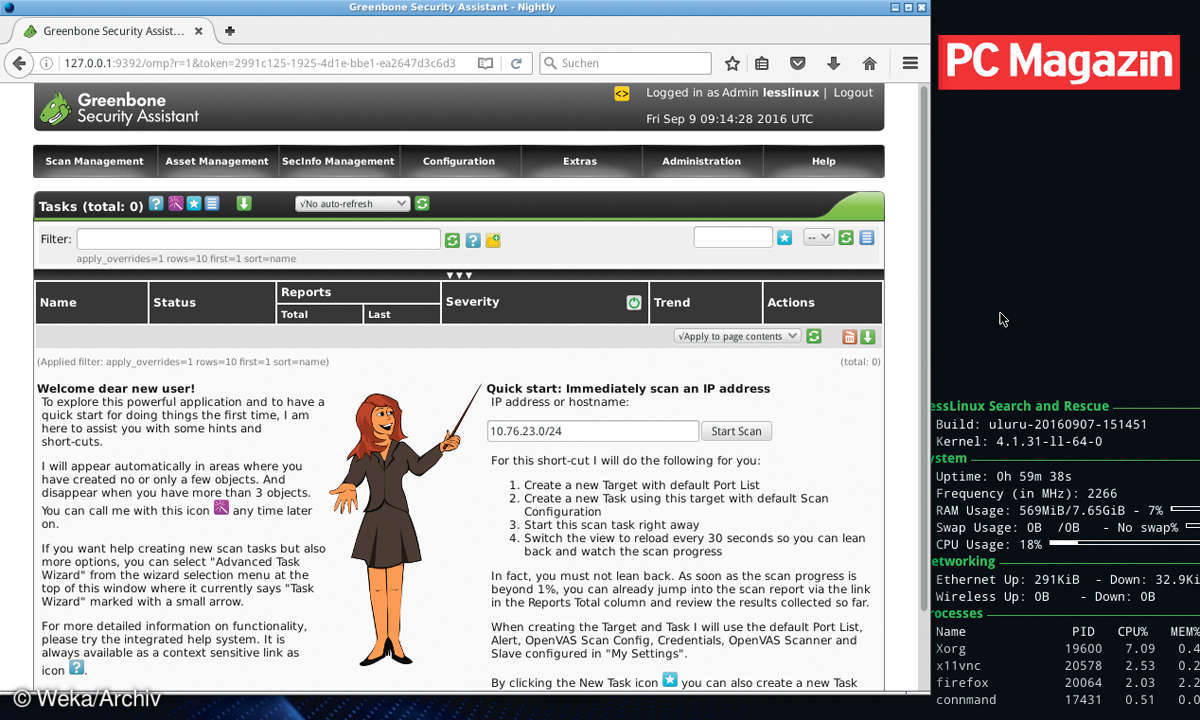

Mitunter werden UTM-Systeme, wie die als freie und kommerzielle Version erhältliche Endian-Firewall, als Lösung für viele Bedrohungen im Netzwerk wahrgenommen. Diese Aufgabe können sie teilweise erfüllen, indem sie beispielsweise eingehenden und ausgehenden Netzwerkverkehr n...

Mitunter werden UTM-Systeme, wie die als freie und kommerzielle Version erhältliche Endian-Firewall, als Lösung für viele Bedrohungen im Netzwerk wahrgenommen. Diese Aufgabe können sie teilweise erfüllen, indem sie beispielsweise eingehenden und ausgehenden Netzwerkverkehr nicht nur als Firewall blockieren oder passieren lassen, sondern auch analysieren. Das gilt einerseits für ausgehende, unverschlüsselte HTTP-Anfragen oder direkten Kontakt zu Mailservern (der in der Regel nicht benötigt wird und daher unterbunden werden sollte), andererseits ist es möglich, derartige UTM-Lösungen oft als scannenden HTTP-Proxy und als Mail-Gateway einzurichten, die so einen Großteil des ein- und ausgehenden Verkehrs auf problematische Inhalte untersuchen können.

Praktisch bei der Einrichtung als transparenter Proxy - also ohne dass explizit am Client Proxy-Einstellungen vorgenommen werden müssen - ist, dass so auch der HTTP-Verkehr von Programmen gescannt werden kann, die versuchen Proxies zu umgehen. Angenehmer Nebeneffekt eines scannenden Proxies: Ist dieser so eingestellt, dass er auch große Objekte zwischenspeichert, hilft er, den Netzwerktraffic gering zu halten, beispielsweise bei den monatlichen Windows-Updates.

Allerdings sind UTM-Appliances kein Allheilmittel. Um beim Beispiel des heimlich ins Netzwerk gehängten Raspberry Pi als Print-Server zu bleiben: Dieser wäre wohl von den wenigsten UTM-Appliances erkannt worden, spielt sich doch der meiste Traffic ausschließlich an einem Switch ab. Lediglich an abgesetzten Broadcasts, ARP-Requests oder DHCP-Anfragen wäre es möglich gewesen, den Raspberry Pi zu erkennen. Immerhin: Einige UTM-Appliances haben die Möglichkeit, per E-Mail Warnungen zu verschicken, wenn beispielsweise bislang unbekannte Geräte eine IP-Adresse vom DHCP-Server erhalten.

Doch das lässt uns gleich wieder zur Frage kommen: Warum nicht gleich den DHCP-Server so konfigurieren, dass er nur Adressen an Geräte vergibt, deren MAC-Adresse bekannt ist? Der Mehraufwand ist moderat, da sich fast immer die Hardware-Adresse einfach auslesen lässt oder - beispielsweise bei Netzwerkdruckern - auf einem Aufkleber am Gerät befindet. Wer dann noch in der Tabelle statischer Leases aussagekräftige Namen vergibt wie win-pc-heiner-mueller oder ec-terminal-kasse1, ist auf dem besten Weg, den vollen Überblick im Netz zu behalten.