Intranet: Firmennetzwerk selbst auf Sicherheit prüfen - So geht's

Wer für Sicherheit im Unternehmensnetzwerk sorgt, sollte denken wie ein Hacker – wenn der Admin die Lücken früher findet als ein Angreifer, behält er die Nase vorn.

- Intranet: Firmennetzwerk selbst auf Sicherheit prüfen - So geht's

- Intranet-Angriffe: Gegenmaßnahmen und Ventile

- Intranet-Sicherheit: Sind UTM-Appliances die Lösung?

- Intranet-Sicherheit: Fazit

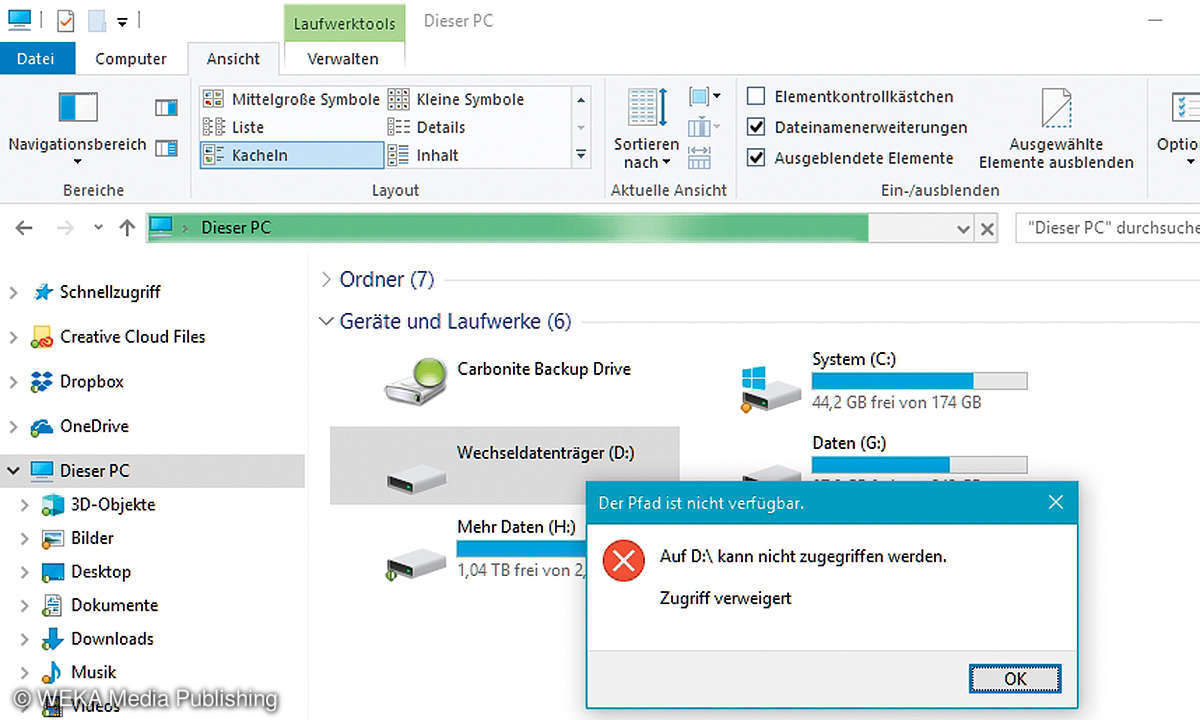

Die Erkenntnis, dass Firewalls dabei helfen, ausgehenden und eingehenden Traffic zu begutachten und einzuschränken, ist nicht neu. Doch auch Traffic, der das eigene Netzwerk gar nicht verlässt oder nicht von außen kommt, kann ganz eigene Gefahren verursachen. Haben Sie schon einmal &...

Die Erkenntnis, dass Firewalls dabei helfen, ausgehenden und eingehenden Traffic zu begutachten und einzuschränken, ist nicht neu. Doch auch Traffic, der das eigene Netzwerk gar nicht verlässt oder nicht von außen kommt, kann ganz eigene Gefahren verursachen. Haben Sie schon einmal überlegt, welche Geräte innerhalb eines Unternehmensnetzwerkes so miteinander kommunizieren? Bereits bei der größeren Zahnarztpraxis um die Ecke finden Sie oft einen Smart-TV im Eingangsbereich, den ans Netzwerk angebundenen Kaffee-Automaten (meldet, wenn es Zeit zum Entkalken ist), Datei- und Datenbankserver, PCs für die Datenerfassung und Terminvergabe, Netzwerkdrucker und vielleicht noch einen Besprechungsraum mit WLAN-fähigem Beamer. Hinzu kommt der WLAN-Hotspot, damit die Praxismitarbeiter mit dem Notebook arbeiten können.

Netzwerk inventarisieren und analysieren

Zudem finden sich mitunter unautorisierte Geräte von Mitarbeitern (z.B. WLAN-Router) oder einfach vergessene Hardware wie veraltete Laserdrucker, Accesspoints oder unsichere EC-Karten-Terminals. Diese sollten sichtbar gemacht, im Detail analysiert und gegebenenfalls abgeschaltet werden.

Ein sehr gutes Werkzeug, um den Überblick über alle im Netzwerk aktiven Geräte zu erhalten, ist OpenVAS. Der Sicherheits- und Schwachstellenscanner kann dazu benutzt werden, einzelne Rechner auf bereitgestellte Dienste abzuklopfen und sogar Penetrationstests durchführen. Ruft man OpenVAS auf einem ganzen Subnetz auf, versucht der Scanner, alle IP-Adressen in typischerweise fünf parallelen Prozessen zu kontaktieren und zu analysieren. OpenVAS identifiziert in der Regel Betriebssysteme korrekt, allerdings muss im Einzelfall eben geprüft werden, ob es sich bei einem erkannten Linux-System mit Webserver und Verzeichnisfreigabe um den SMART-TV im Besprechungszimmer oder die Abteilungs-NAS handelt.

Aus diesem Grund ist es ratsam, nicht nur mit OpenVAS ein komplettes Subnetz zu scannen, sondern auch inaktive Geräte zu ermitteln und bei Aktivitäten zu scannen. Ein guter Ausgangspunkt hierfür sind die Lease-Tabellen des DHCP-Servers. Läuft der ISC-DHCP-Server auf einem typischen Linux-System, zeigt in der Regel ein Blick in die Datei /var/lib/dhcp/dhcpd.leases die aktuell vergebenen IP-MAC-Adressen-Zuordnungen. Da es sich um ein reines Textformat handelt, kann leicht per Script abgeglichen werden, welche IP-Adressen bereits mit OpenVAS gescannt wurden. Natürlich findet man so nicht über feste IP-Adressen eingebundene Geräte. Diese lassen sich in der Regel aber über Broadcasts erkennen, die auch nicht erfordern, dass Switch und Netzwerkkarte den Promiscuous Mode unterstützen, also alle Pakete weiterleiten, auch nicht für das lauschende Gerät bestimmte. Zum Abfangen eignet sich das mit grafischem Interface versehene Wireshark, das bereits im Live-Betrieb filtern kann, oder für die Stapelverarbeitung tcpdump, das ebenfalls bereits mit Filter gestartet werden kann.

Insbesondere, wenn man Broadcasts einige Tage lang auf dem Linux-Server mitschneiden möchte, der beispielsweise DHCP- und andere Dienste anbietet, ist tcpdump praktisch. Den gesamten Mitschnitt kann man dann auf eine andere Maschine kopieren und dort (etwa mit Wireshark) analysieren.