Chrome vs. Firefox, Opera und Edge: Browser im Sicherheitstest

Mehr zum Thema: MicrosoftInternet-Browser stehen an vorderster Front und müssen Sicherheitsmaßnahmen gegen Hacker, Phishing und Skripte parat haben. Leider klaffen immer noch viele Lücken, wie unser Sicherheitstest mit Chrome, Firefox, Edge und Opera zeigt.

- Chrome vs. Firefox, Opera und Edge: Browser im Sicherheitstest

- Chrome, Firefox, Edge oder Opera im Sicherheitstest: Fazit

- Chrome, Firefox, Edge oder Opera im Sicherheitstest: Testverfahren

Wozu einen neuen Browser, wenn man schon einen hat? Auf jedem Windows-10-Rechner ist Microsoft Edge vorinstalliert, wozu sich also die Mühe machen, einen anderen Browser zu installieren? Ein Argument ist bestimmt die Sicherheit. Niemand will sich beim Surfen mit Schadsoftware infizieren. Bei d...

Wozu einen neuen Browser, wenn man schon einen hat? Auf jedem Windows-10-Rechner ist Microsoft Edge vorinstalliert, wozu sich also die Mühe machen, einen anderen Browser zu installieren? Ein Argument ist bestimmt die Sicherheit. Niemand will sich beim Surfen mit Schadsoftware infizieren.

Bei diesem Thema hat Microsoft Edge mit dem schlechten Ruf des Vorgängers Internet Explorer zu kämpfen. Microsoft entschied sich 2015, für Windows 10 einen neuen Browser zu entwickeln. Eine Entscheidung, die Bände spricht. Edge bringt gegenüber dem Internet Explorer viele Verbesserungen mit. Active-X-Controls und Browser-Helper-Objects, Quellen vieler Sicherheitsprobleme, gibt es nicht mehr. Doch kann Edge mit Marktführer Google Chrome und Alternativen wie Mozilla Firefox oder Opera mithalten?

Gemischte Testergebnisse

Beim Hacker-Wettbewerb pwn2own im März 2017 im kanadischen Vancouver gab es einen schwarzen Tag für Microsoft Edge. Gleich fünfmal fanden die Teilnehmer eine Schwachstelle im Browser. Eines der teilnehmenden Teams benutzte zum Beispiel eine Edge-Schwachstelle, um aus VMware Workstation auszubrechen. Mozillas Firefox kam glimpflich davon und wurde nur einmal gehackt. Bei Chrome lief den Angreifern die Zeit davon, sodass der Google-Browser ungeschoren und quasi als Sieger aus dem Browser-Vergleich hervorging.

Microsofts Edge-Browser ist Sieger beim Schutz vor Phishing-Attacken

Doch Google gewinnt nicht immer. 2017 testeten NSS Labs, Sicherheitsberater aus Texas, die Anti-Phishing-Systeme von Edge, Chrome und Firefox. Was ist ein Anti-Phishing-System? Alle Browser in unserem Test überprüfen die von den Anwendern aufgerufenen Web- Adressen mit einer Online-Datenbank von bekannten Phishing- und Malware-Sites.

Versucht ein Benutzer, eine solche bekannte Site aufzurufen, erscheint eine Warnmeldung im Browser, und das Laden der Site wird verhindert. Bei Google heißt diese Technik Safe Browsing API, bei Microsoft SmartScreen. Firefox verwendet Googles Safe-Browsing-Dienst ebenso wie Opera. NSS Labs benutzte für den Test nach eigener Auskunft 461 verseuchte Websites.

Microsofts SmartScreen hatte im Testzeitraum eine Trefferquote zwischen 94,4 und 99,6 Prozent. Chrome lag bei 77,8 bis 93,1 Prozent und Firefox landete mit 58,5 bis 75,1 Prozent auf dem letzten Platz. Dieser Punkt geht also klar an Microsoft Edge.

Browser haben es schwer

Dass Browser beliebte Angriffsziele für Kriminelle sind, ist kein Wunder. Kaum eine andere Software wird so häufig benutzt, baut so viele Netzwerkverbindungen auf und benutzt dabei so viele Schnittstellen: HTML, Javascript und die in Sicherheitskreisen berüchtigten Flash-Animationen sind nur der Anfang. Ein Browser soll zum Beispiel Videos wiedergeben und PDF-Dokumente anzeigen, 3D-Grafiken mit WebGL rendern, Videotelefonie über WebRTC ermöglichen, schnellen C/C++-Code über den Web-Assembly-Standard ausführen und vieles mehr – Angriffsfläche gibt es genug. Doch wie verteidigt man sich?

Malware im Sandkasten

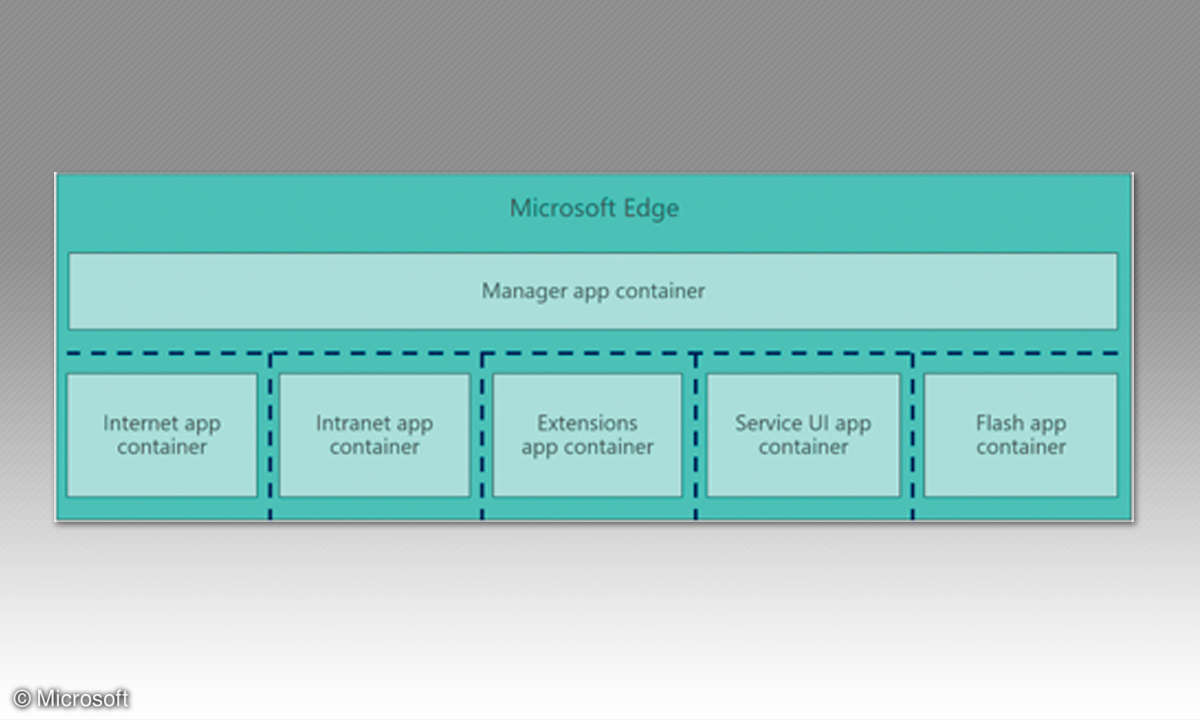

Alle Browser im Test verwenden ausgefeilte Sandbox-Systeme. Eine Sandbox ist ein geschützter Bereich, in dem Programmcode laufen kann, ohne Einfluss auf andere Bereiche nehmen zu können. Bei Microsoft Edge zum Beispiel laufen die Darstellung von Internet-Seiten, der Flash-Player und die Edge-Erweiterungen in selbstständigen Unterprozessen mit eingeschränkten Rechten. Wird einer dieser Prozesse von einem Angreifer übernommen, hat die Schadsoftware noch nicht besonders viel erreicht.

Denn der gekaperte Prozess hat nicht die nötigen Rechte, um zum Beispiel eine Datei auf der Festplatte zu löschen oder ein Programm aufzurufen. Dafür muss sich der Angreifer zusätzlich noch aus seiner Sandbox hinausarbeiten.

Speicher-Schutz

Eine wichtige Hacker-Technik besteht darin, Code von nützlichen Programmen im Arbeitsspeicher durch eigenen Schadcode zu ersetzen, also zu überschreiben. Dagegen soll Address Space Layout Randomization (ASLR) helfen. Dank ASLR wird es unmöglich, vorherzusagen, wo sich ein bestimmter Code-Abschnitt bei der Ausführung eines Programms im Arbeitsspeicher befindet. Hacker-Angriffe, die darauf angewiesen sind, Schadcode genau an einer bestimmten Stelle im Code des angegriffenen Programms zu platzieren, werden dadurch schwieriger.

Sicher durchs Web

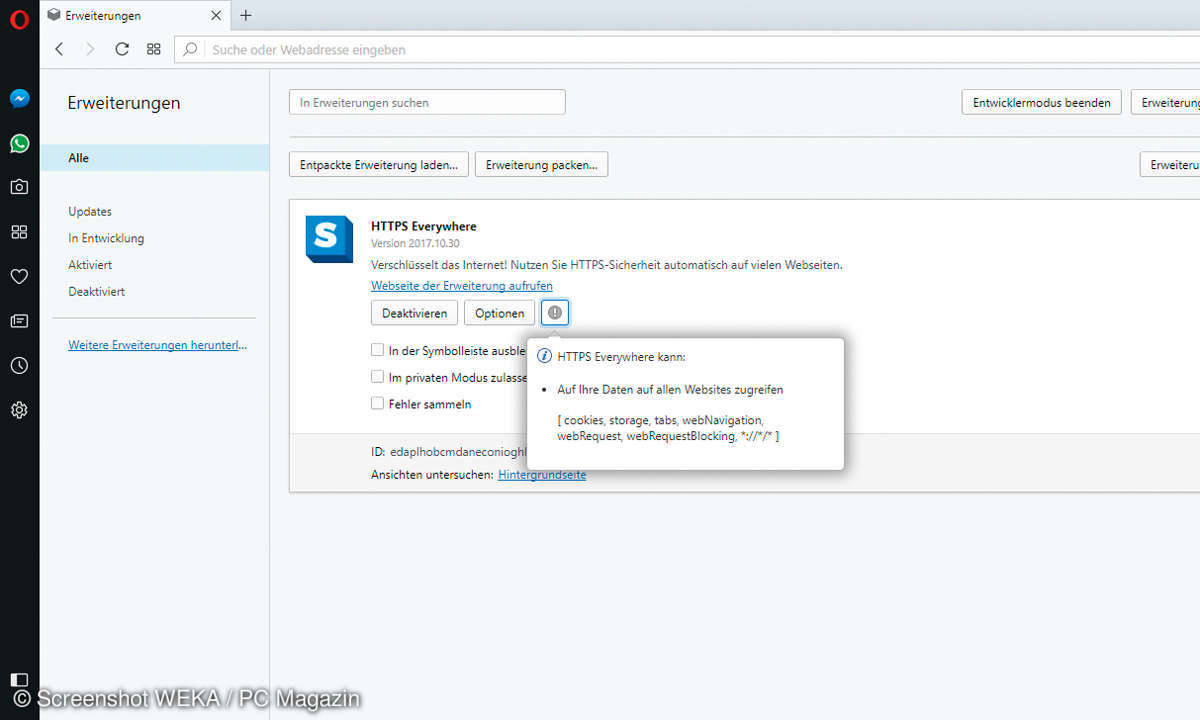

ASLR und Sandboxing sind nur Beispiele für Techniken, die unter der Haube eines Browsers funktionieren. Moderne Browser wie die in unserem Test unterstützen zum Beispiel Web-Standards wie Content Security Policy (CSP). CSP soll verhindern, dass Angreifer Code von eigenen Malware-Sites in seriöse Websites einschmuggeln können (sogenanntes Cross-Site-Scripting, XSS).

Dank CSP kann der Betreiber eines Webservers genau festlegen, aus welchen Web-Quellen die Elemente seiner Site stammen dürfen. Weitere Direktiven sollen verhindern, dass Hacker Schadcode als Daten getarnt in eine Site einpflanzen können.Das sind nur einige Beispiele für Sicherheitsfunktionen. Erstaunlich, dass es auf einem anderen Gebiet immer noch Lücken gibt: der Privatsphäre.

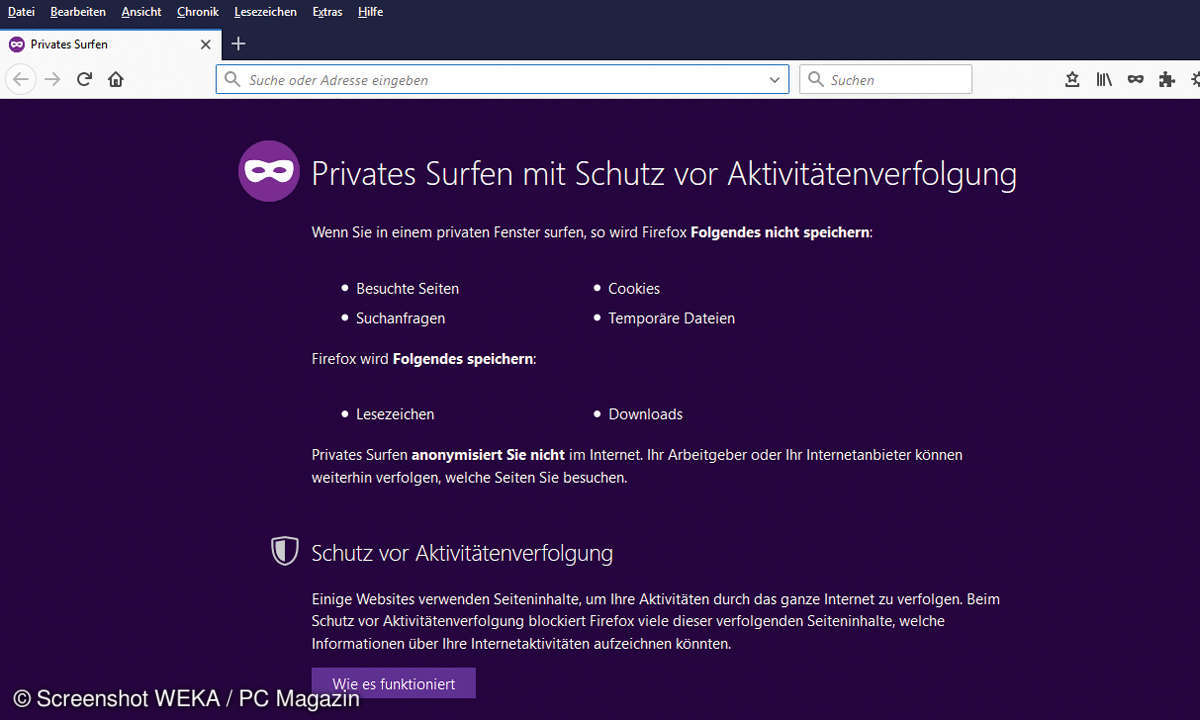

Der gläserne Anwender

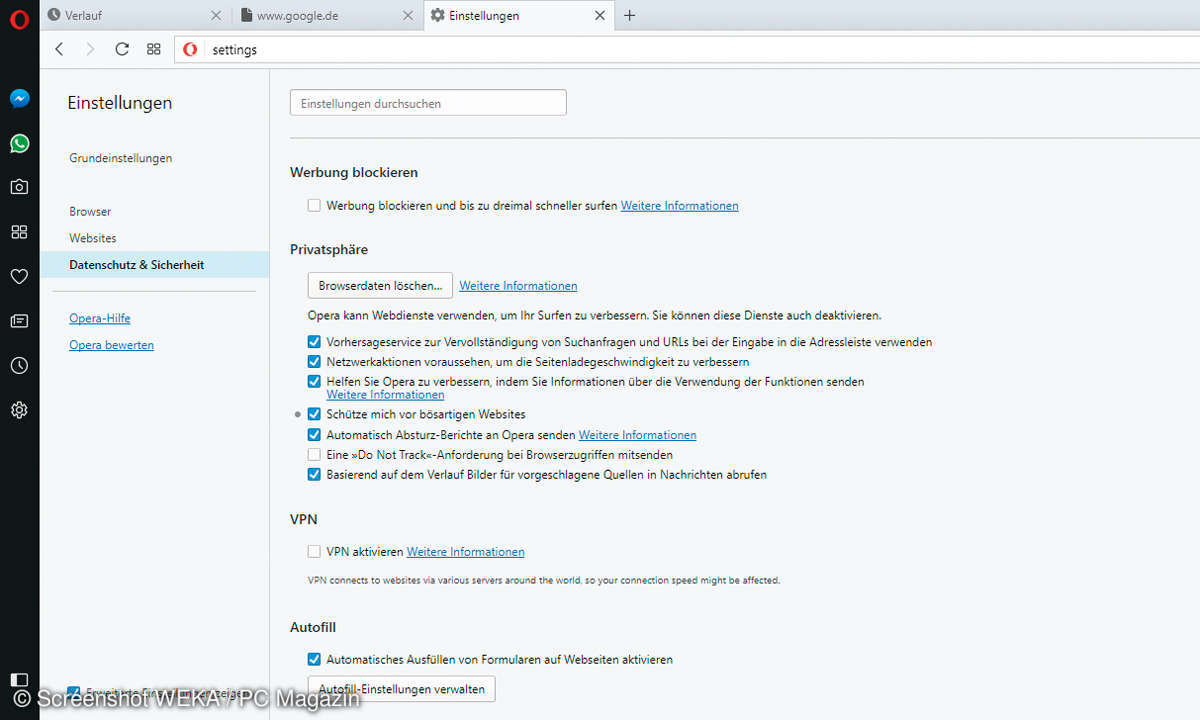

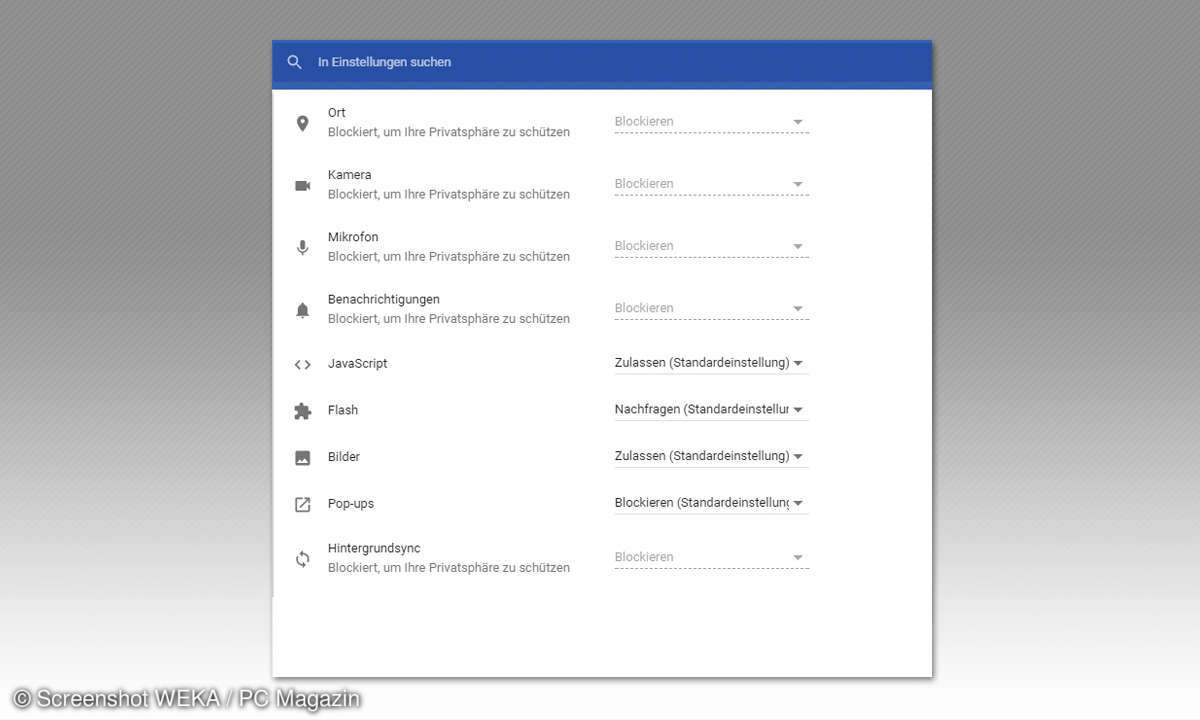

Alle Programme im Test erlauben in den Grundeinstellungen Drittanbieter-Cookies. Das sind kleine Dateien, mit denen Dienste, wie zum Beispiel Facebook, das Verhalten des Anwenders auf interessanten Websites anderer Anbieter mitprotokollieren können. Auch der Do-not-track-Tag wird von allen Browsern ohne Zutun des Anwenders nicht versendet. Dieser Tag dient eigentlich dazu, Site-Betreibern beim Surfen zu signalisieren, dass man nicht von Werbetreibenden verfolgt werden möchte.