Überwachung am Arbeitsplatz: Tipps zu Erkennung und Gegenmaßnahmen

Wird Ihr PC ausgespäht? Wir zeigen, wie Sie Überwachung am Arbeitsplatz erkennen und was Sie dagegen tun können.

- Überwachung am Arbeitsplatz: Tipps zu Erkennung und Gegenmaßnahmen

- Smartphone-Überwachung: Das können Sie dagegen tun

Der Verdacht kommt immer mal wieder auf: Der Chef scheint Details über die Arbeitsweise seiner Beschäftigten zu kennen, von denen er eigentlich nichts wissen dürfte. Plötzlich spricht er Spiele am Arbeitsplatz an, privaten E-Mail-Verkehr, verlängerte Arbeitspausen – werden die PCs vielleicht ...

Der Verdacht kommt immer mal wieder auf: Der Chef scheint Details über die Arbeitsweise seiner Beschäftigten zu kennen, von denen er eigentlich nichts wissen dürfte. Plötzlich spricht er Spiele am Arbeitsplatz an, privaten E-Mail-Verkehr, verlängerte Arbeitspausen – werden die PCs vielleicht mit einer Spionage-Software überwacht?

Tatsächlich sind solche Fälle bereits bekannt geworden. Erlaubt ist die Überwachung der eigenen Angestellten jedoch nur in absoluten Ausnahmefällen, und dann auch nicht dauerhaft. Doch als Arbeitnehmer sollten Sie wissen, was heute an Überwachung möglich ist und natürlich auch, wie Sie entsprechende Tools entdecken und sich vor dem Ausspähen schützen.

Orwell lässt grüßen: Das bieten Ausspähprogramme

Es gibt ein ganzes Software-Genre für die Überwachung von Arbeitsplatz-Rechnern. Diese Programme sind eng verwandt mit Remote-Control-Software wie etwa dem in Windows enthaltenen Remote Desktop oder dem kostenlosen VNC. Allerdings haben die Hersteller sie dem speziellen Einsatzzweck angepasst und weiter verfeinert. Während sich die genannten Tools etwa mit einem Icon im Systray bemerkbar machen, sind die professionellen Überwachungswerkzeuge unsichtbar. Spezielle Antispy-Software ist oft in der Lage, diese Programme zu enttarnen und teilweise auch zu entfernen. Dem steht jedoch in vielen Unternehmen die Rechtevergabe an den Workstations entgegen, die Software-Installationen durch die Benutzer verbietet. Was genau tun nun diese Programme? Das Funktionsspektrum ist beachtlich und umfasst beispielsweise Folgendes:

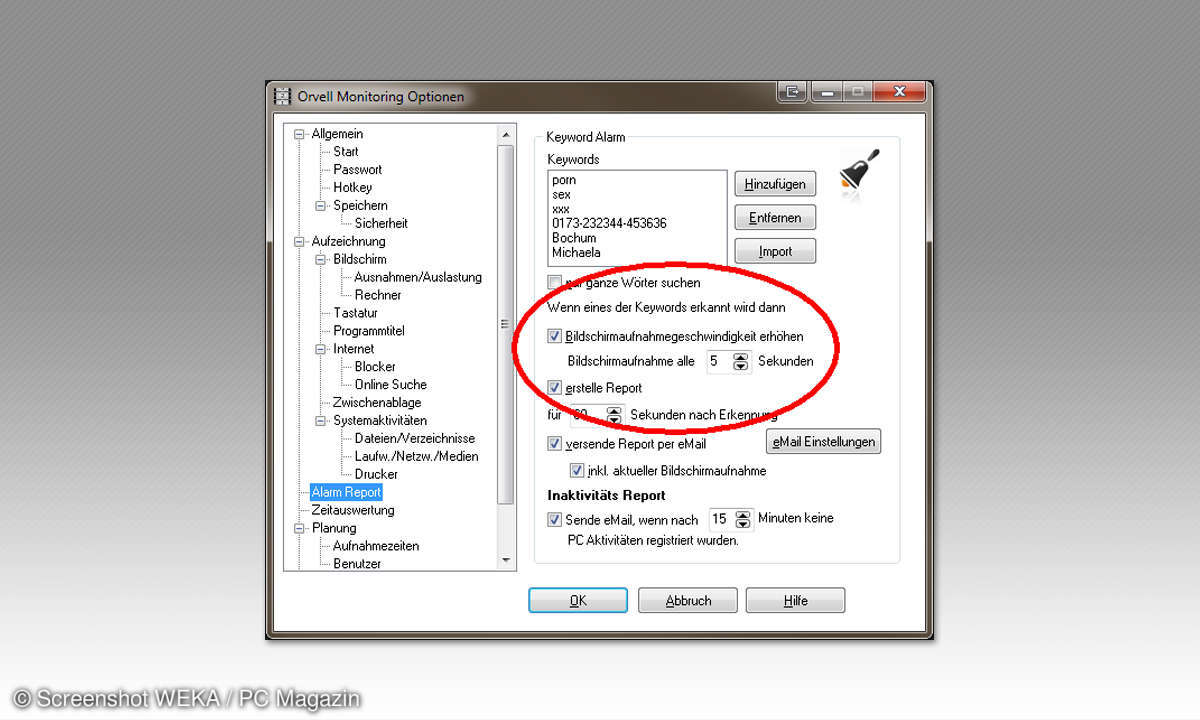

- In regelmäßigen Intervallen angelegte Screenshots

- Protokolle über die Adressen der besuchten Websites und die jeweilige Aufenthaltsdauer

- Chronologische Keylogger-Protokolle mit automatischem Alarm bei definierten Schlüsselwörtern

- Protokolle über die Nutzungsdauer der aufgerufenen Programme

- Schlüsselwort-Erkennung mit Alarmfunktion bei E-Mails

- Screenshots von der Nutzung sozialer Medien, aller gesendeten und empfangenen E-Mails und von Chat-Nachrichten

- Überwachung der Eingaben bei Suchmaschinen, von Änderungen an der Ordnerstruktur, angeschlossenen USB-Sticks und -Laufwerken, der Computernutzung nach Zeit und der Zwischenablage

Der deutsche Marktführer für Überwachungssoftware ist nach eigenen Angaben die Firma ProtectCom. Sie stellt für die PC-Überwachung die Programme Orvell Monitoring und Winston Monitoring her, wobei sich die letztgenannte Software vor allem für die Remote-Kontrolle eignet und ihre Berichte per E-Mail verschickt. Separat bestellt, kosten beide Programme jeweils etwa 60 Euro. Hinzu kommt die Software mSpy mit einem verringerten Funktionsumfang, für die ProtectCom damit wirbt, dass sie Eltern hilft, ihrer „elterlichen Aufsichtspflicht nachzukommen“. Die PC-Version kostet 5,25 Euro im Monat oder 63 Euro für ein Jahr. Die Konkurrenz ist klein. Die Hersteller von eBlaster oder Spector sind mit ProtectCom verschmolzen, die Programme wurden vom Markt genommen. Etliche andere Anwendungen wie etwa ActMon, Boss Everywhere, 007-Star, ISpyNow, Spy Agent, Sigint, Silent Watch oder WinWhatWhere werden bereits seit Jahren nicht mehr offiziell vertrieben und weiterentwickelt. Übrig geblieben sind die amerikanischen Produkte Retina X und Spytech NetVisor.

Berüchtigt als Überwachungswerkzeug, das auch von vielen Kriminellen genutzt wird, ist die Software DarkComet. Sie wird vertrieben als Remote-Control-Programm, besitzt jedoch mit Funktionen zur Überwachung von eingebauten Webcams und Mikrofonen sowie einem Keylogger zum Abgreifen der Tastatureingaben auch typische Merkmale einer Malware. Eine andere, gern genutzte Software dieser Art ist ImminentMonitor, das sich über Plugins einfach an die jeweiligen Erfordernisse anpassen lässt. Nicht vergessen werden sollte zudem, dass es in Unternehmen mit eigenem E-Mail-Server, zentraler File-Ablage oder Workstation-Backup für den Administrator ein Leichtes ist, alle Daten eines Anwenders einzusehen, ohne dass dieser es bemerkt.

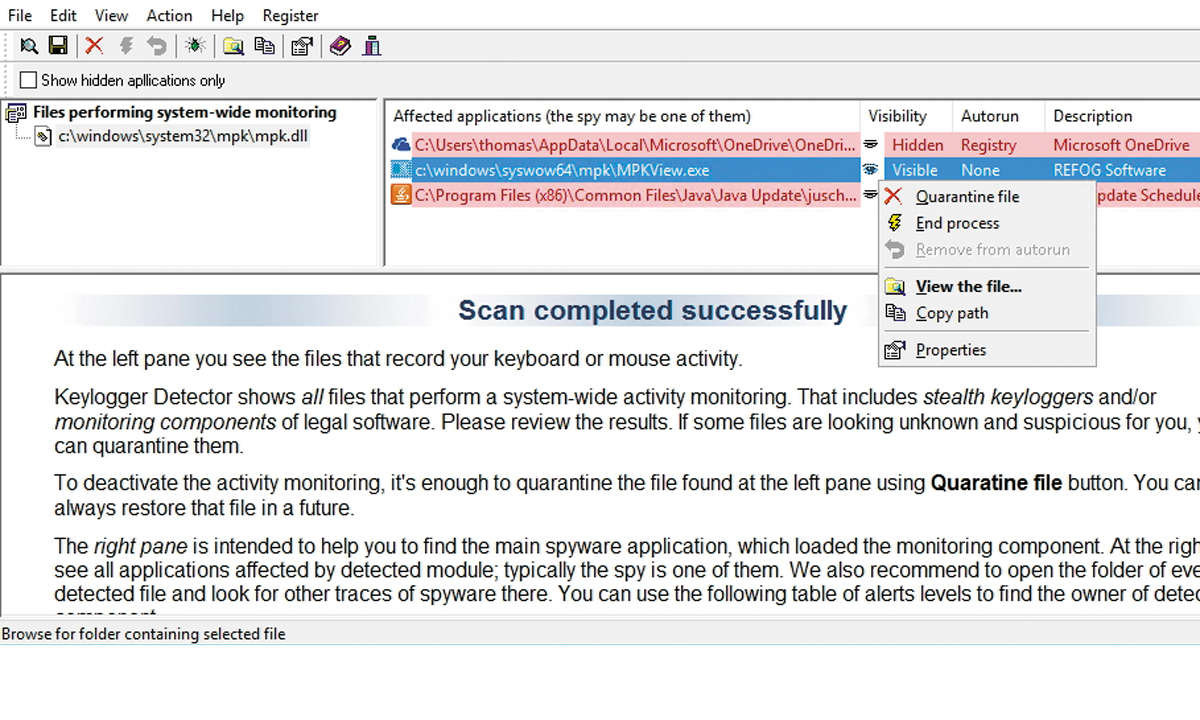

Wie sich die Spionage-Tools aufspüren lassen

Da die Spyware ebenso wie die meisten anderen Tools dieser Art einen Keylogger installieren, wird sie von den meisten Antiviren-Programmen erkannt und blockiert. Allerdings kann der Administrator in der Antiviren-Software Ausnahmen definieren, um das zu verhindern. Dem Anwender bleibt dann die eigenhändige Virensuche mithilfe einer Live-CD, die den Rechner mit einem Linux-System bootet. Diese Methode versagt jedoch wiederum bei Spionage-Programmen, die erst beim Computer-Start übers Netzwerk geladen werden.

In den Freeware-Verzeichnissen im Web findet man eine Reihe von speziellen Antispyware-Tools, die es jedoch in erster Linie auf kriminelle Malware und aggressive Werbetracker abgesehen haben. Sie spüren allerdings auch Keylogger und versteckte Prozesse auf und eignen sich daher für einen Spyware-Check. Die bekanntesten Vertreter heißen Ad-Aware, Spyware Terminator oder auch Spybot – Search and Destroy. Letzteres gibt es als portable Version, der Angestellte kann es also dann verwenden, wenn der Admin Installationen auf dem PC nicht erlaubt.

An Geräten allerdings, an denen das Ausführen fremder Software generell nicht möglich ist, hat der Betroffene wenig Chancen, ein Überwachungsprogramm aufzuspüren. Bei Verdachtsmomenten sollte er sich an den Betriebsrat wenden. Generell gilt, dass auch Spionage-Software sich nicht von allein installiert. Wer auf seinem privaten Rechner regelmäßig die neuesten Updates einspielt, ein Antiviren-Programm benutzt und beim Besuch von verdächtigen Websites und beim Öffnen von E-Mail-Anhängen Vorsicht walten lässt, ist vor Überwachungstools verhältnismäßig sicher.

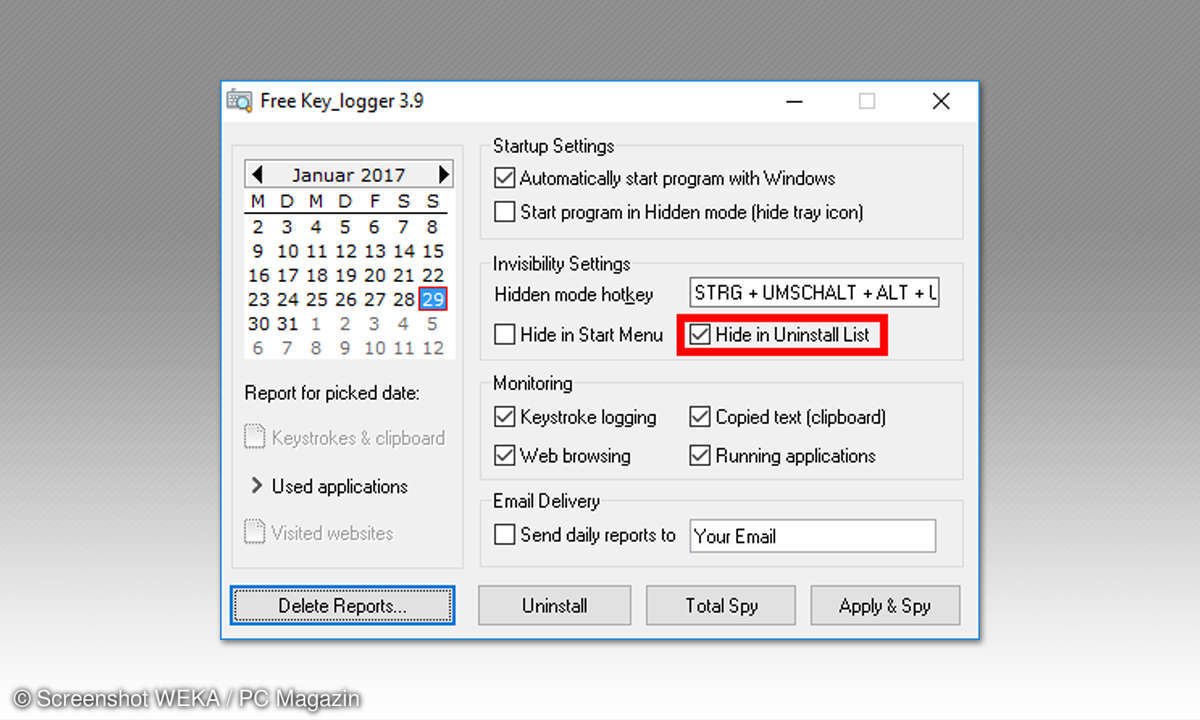

Überwachungstools für Kamera, Audio und Tastatur

Eine der fiesesten Arten, einen Benutzer auszuspähen, ist der Einsatz eines Keyloggers. In Software-Form zeichnet er die Tastendrucke auf und speichert sie entweder auf der Festplatte oder schickt sie übers LAN oder Internet an einen anderen Benutzer. Einige dieser Programme reagieren auch auf Schlüsselwörter und zeichnen nur dann auf, wenn ein bestimmter Begriff eingetippt wurde. Beispiele für diese Software-Gattung sind der kostenlose Home Keylogger und Wolfeye Keylogger. Beide werden von Antiviren-Software entdeckt.

Eine Alternative bilden Hardware-Keylogger, meist in Form eines kleinen USB-Sticks, die zwischen Tastatur und PC gesetzt werden. Sie halten die Tastendrucke in ihrem internen Speicher fest oder schicken sie übers Netzwerk oder auch per Funk. Hier hilft die regelmäßige Kontrolle des Tastaturanschlusses. Software- und Hardware-Keylogger lassen sich austricksen, indem man eine virtuelle beziehungsweise Bildschirmtastatur verwendet, wie sie Windows bei den Einstellungen zur erleichterten Bedienung anbietet.

Achtung: Der Einsatz von Keyloggern ohne Wissen des Betroffenen ist in Deutschland illegal, Unternehmen müssen zudem die Einwilligung des Betriebsrats einholen.

Ein beliebter Angriffspunkt für Kriminelle und Schnüffler aller Art ist die Webcam oder Notebook-Kamera. Entsprechende Software wie iSpy, Yawcam, Sighthound oder My Webcam Broadcaster ist in der Grundversion oft kostenlos erhältlich, erweiterte Funktionen wie etwa ein Live-Stream der Bilder zu einem Netzwerk- oder Internet-Server sind jedoch den kostenpflichtigen Vollversionen vorbehalten. Die Tools lassen sich sehr einfach entdecken – vorausgesetzt, der Administrator hat nicht den Zugriff auf die Systemsteuerung und damit die Liste der installierten Programme gesperrt. Private Anwender und kleine Büros können die Tools beispielsweise zum Überwachen von Büro- und anderen Räumen verwenden, denn sie lassen sich so einstellen, dass sie auf Bewegungen reagieren.

Lesetipp: Wikileaks enthüllt CIA-Hacks für Android, iOS und mehr

Obwohl vielfach belächelt und als Zeichen von Paranoia gedeutet, ist das Abkleben der Notebook-Kamera ein wirksames Gegenmittel. Ansonsten besteht die Möglichkeit, die Kamera über den Geräte-Manager von Windows zu deaktivieren. Auch Antiviren-Tools spüren die Überwachungs-Software auf, sofern keine entsprechenden Ausnahmen definiert sind. Die gleiche Software, welche die Kamera überwacht, eignet sich oft auch für Audioaufzeichnungen über das eingebaute Mikrofon. Auch dafür existiert eine mechanische Abhilfe: Nehmen Sie ein altes, nicht mehr benötigtes Paar Ohrhörer und schieben Sie den Klinkenstecker in die Audiobuchse des Notebooks. Auf diese Weise wird das eingebaute Mikrofon stillgelegt. Schneiden Sie dann das Kabel durch und verwenden Sie nur noch den Stecker.