Trojaner-Tricks: FakeAV-Trojaner, Ransomware & Co.

- Trojaner: Gefahren erkennen & abwehren

- Trojaner-Tricks: FakeAV-Trojaner, Ransomware & Co.

- Trojaner-Tricks: Hijacking, Android-Trojaner, Datenklau & Co.

- Trojaner: 5 kostenlose Sicherheits-Tools

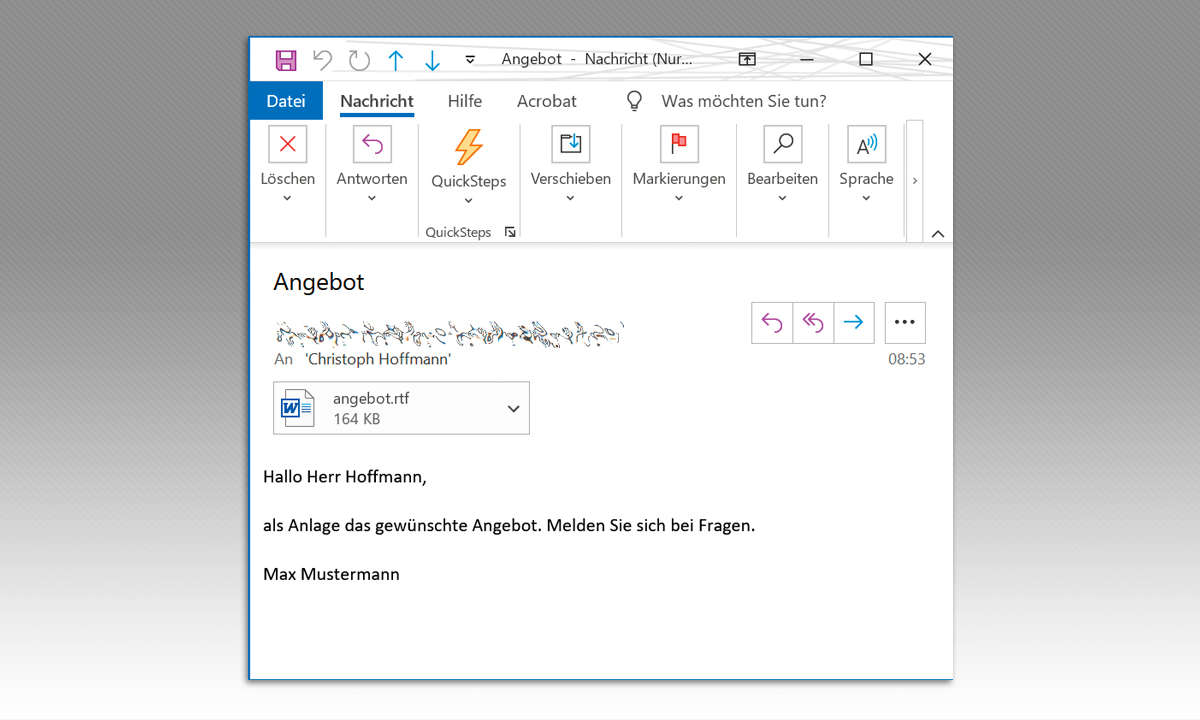

1. Trojaner verbreiten sich als Dateianlage in E-Mails Besonders tückisch und bei Kriminellen zur Verbreitung von Trojanern beliebt sind E-Mails. Sind zum Beispiel eine Word-Datei oder ein ZIP-Archiv als Dateianlage mit einem Trojaner infiziert, reicht etwa ein Doppelklick darauf aus. Der...

1. Trojaner verbreiten sich als Dateianlage in E-Mails

Besonders tückisch und bei Kriminellen zur Verbreitung von Trojanern beliebt sind E-Mails. Sind zum Beispiel eine Word-Datei oder ein ZIP-Archiv als Dateianlage mit einem Trojaner infiziert, reicht etwa ein Doppelklick darauf aus. Der Trojaner lädt unbemerkt im Hintergrund Schadsoftware nach.

Doch warum fallen die Empfänger einer solchen infizierten E-Mail überhaupt auf diese plumpen Tricks herein? Ganz einfach: Oft kommen die Mails von bekannten – und somit vertrauenswürdigen – Absendern. Oder der Empfänger wird persönlich angesprochen und mit einer dringenden Aktion konfrontiert.

Oft lauten die Betreffzeilen zum Beispiel [Vorname] [Nachname] Ihr Rechtsanwalt Aufforderung oder Inkasso Aufforderung für [Vorname] [Nachname]. Der Dateianhang soll dann weiterführende Infos liefern.

Auch im Namen von Amazon, Banken und Finanzdienstleistern werden permanent Trojaner verschickt. Auch wenn nur wenige Empfänger auf die Masche hereinfallen: Bei millionenfach verschickten Mails ist der Schaden dennoch groß.

2. E-Mails enthalten Links auf präparierte Webseiten

Doch auch ohne Dateianlage sind Mails gefährlich. Am 30. April 2015 wurde der Deutsche Bundestag mit rund 20.000 PCs das Ziel einer Hackerattacke. Eine zeitgleich an mehrere Bundestagsabgeordnete gesendete E-Mail enthielt einen Link zu einem vermeintlichen Bulletin der Vereinten Nationen.

Beim Öffnen der gefälschten Webseite wurde ein Trojaner auf dem Rechner des Mail-Empfängers installiert. Dieser ermöglichte den Hackern den Zugriff auf die IT-Systeme des Bundestages und auf sensible Inhalte wie Passwörter und Admin-Accounts. Insgesamt flossen mehr als 16 Gigabyte Daten, darunter E-Mails von Abgeordneten, mutmaßlich auf ausländische Server ab.

Hinter dem Angriff steckte nach jüngsten Erkenntnissen Dmitriy Badin, der im Auftrag des russischen Militärnachrichtendienstes GRU handelte. Gegen den Hacker hat die deutsche Bundesanwaltschaft Anfang Mai 2020 einen internationalen Haftbefehl erwirkt. Die Vorwürfe gegen Badin lauten auf geheimdienstliche Agententätigkeit und das Ausspähen von Daten.

3. Hacker verschlüsseln Daten bis zur Zahlung von Lösegeld

Sogenannte Kryptotrojaner beziehungsweise Verschlüsselungstrojaner stehlen von den Opfern keine Daten; die Angreifer wollen Geld erpressen. Daher werden die Trojaner auch als Ransomware (von englisch ransom für Lösegeld) bezeichnet.

Wird ein solcher Trojaner beispielsweise per Mail in ein Windows-System eingeschleust und aktiviert, werden einzelne Rechner und alle erreichbaren Netzlaufwerke so verschlüsselt, dass kein Zugriff mehr darauf möglich ist. Bei größeren Netzwerken gehen die Angreifer besonders koordiniert vor:

Die Verschlüsselung der Netzressourcen startet meist gleichzeitig, sodass den Administratoren möglichst wenig Reaktionszeit bleibt, um gefährdete Server rechtzeitig abzuschalten. Sind die Daten nach einer Attacke per Kryptotrojaner nicht mehr zugänglich, müssen sowohl Privatnutzer als auch IT-Verantwortliche in Unternehmen die weitere Vorgehensweise genau abwägen:

Gibt es ein vollständiges Backup, können die betroffenen Systeme neu aufgesetzt werden. Ist keine Sicherung vorhanden oder das Aufsetzen zu teuer, kommen die Opfer kaum um die Lösegeldzahlung herum – sofern es noch keine entsprechenden Tools zur Entschlüsselung gibt.

Bei Privatpersonen fordern die Kriminellen meist noch moderate Lösegelder von wenigen Hundert Euro. Manche von Ransomware betroffene Firmen mussten mehrere 100.000 Euro per nicht verfolgbarer Bitcoin-Transaktion bezahlen, um ihre Netzwerke mit mehreren Servern sofort wieder nutzen zu können.

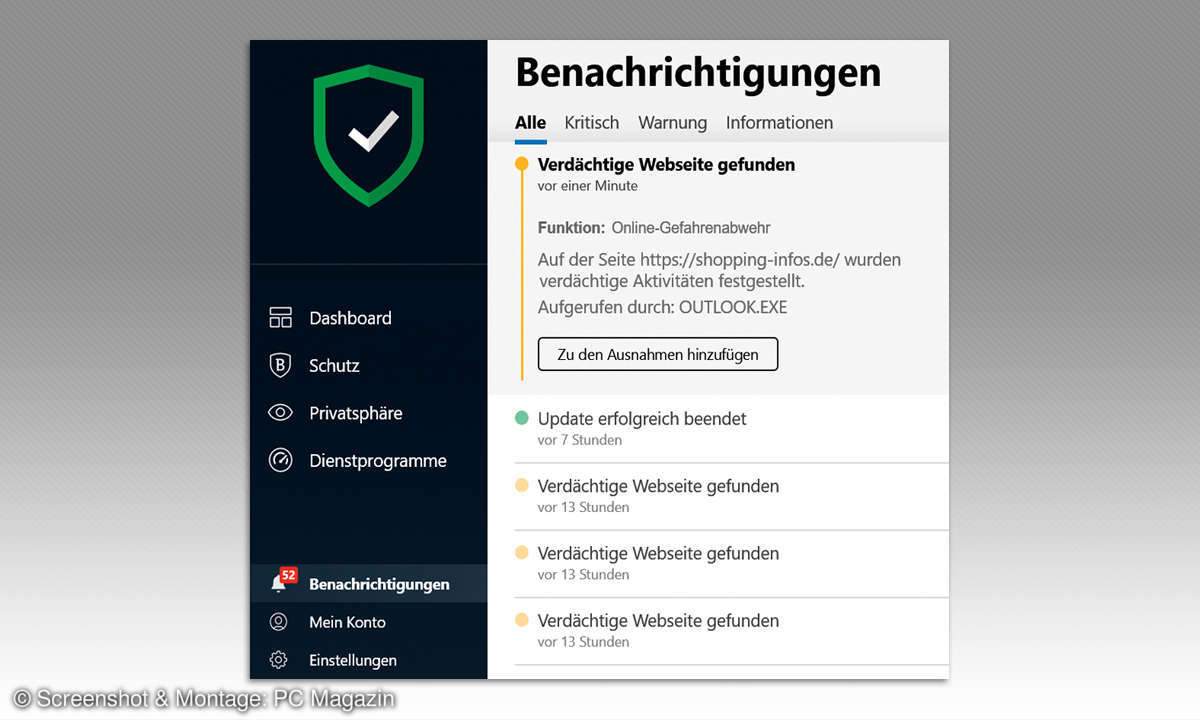

4. FakeAV-Trojaner warnen vor angeblichen Sicherheitsrisiken

Äußerst perfide arbeiten FakeAV-Trojaner. Sie schleichen sich als Anhängsel von Programmen oder über manipulierte Webseiten in das System ein und spielen sich dann als Retter auf, indem sie sich als seriöse Antiviren-Software ausgeben. Sie warnen den Windows-Nutzer vor vermeintlichen Gefahren und zeigen nach einer Analyse des Systems zig gefundene Schädlinge an.

Klar, dass sich die Vollversion der Sicherheits-Software gleich mit wenigen Klicks online kaufen lässt. Die Placebo-Programme finden und beseitigen dann natürlich die zuvor gefundenen Schädlinge, die es aber nie wirklich gab. Gegen echte Bedrohungen helfen die Fake-Virenscanner nicht.

Ähnlich funktionieren übrigens auch Fake-Tuning-Tools, die einen enormen Leistungsgewinn versprechen und dazu nach einem Systemscan allzu optimistische Ausblicke geben. Auch hier zielen die Kriminellen nur darauf, dass der Nutzer auf das Versprechen hereinfällt und für viel Geld eine nutzlose Placebo-Software kauft.

5. Fremde Rechner per Remote Access Trojaner fernsteuern

Mithilfe von Remote Access Trojanern (RAT) können Angreifer die Kontrolle über einen entfernten Rechner übernehmen und ihn mit der Maus und Tastatur fernsteuern – so, wie es legal zum Beispiel mit der Teamviewer-Software möglich ist.

Ende 2019 wurde der Schädling SectopRAT entdeckt, der einige sehr interessante Funktionen an Bord hat: Der RAT startet einen weiteren Prozess von explorer.exe, der jedoch dem Windows-Nutzer verborgen bleibt. Auf einem zweiten Desktop kann ein Angreifer auf das Dateisystem zugreifen, Windows-Einstellungen ändern und einen Webbrowser starten.

Viele andere Remote Access Trojaner nutzen Keylogger, um alle Tastatureingaben aufzuzeichnen und an die Angreifer zu übermitteln. So lassen sich etwa Zugangsdaten sowie vertrauliche Kreditkarten- und Sozialversicherungsnummern ausspionieren. Ein RAT kann außerdem Webcam und Mikrofon eines PCs einschalten und regelmäßig Screenshots anfertigen.

Somit kann ein Nutzer ausspioniert und eventuell mit kompromittierenden Videos erpresst werden. Entsprechende Mails sind millionenfach im Umlauf, allerdings versuchen die Ganoven, Geld mit der Angst der Nutzer zu machen, ohne dass sie entsprechende Videos oder Audioaufnahmen besitzen.