Ransomware - so kommen Sie wieder an Ihre Daten

Nichts geht mehr: Kein Dokument lässt sich öffnen und kein Bild betrachten; stattdessen liegt ein Erpresserbrief in jedem Ordner. Ransomware – so kommen Sie wieder an Ihre Daten!

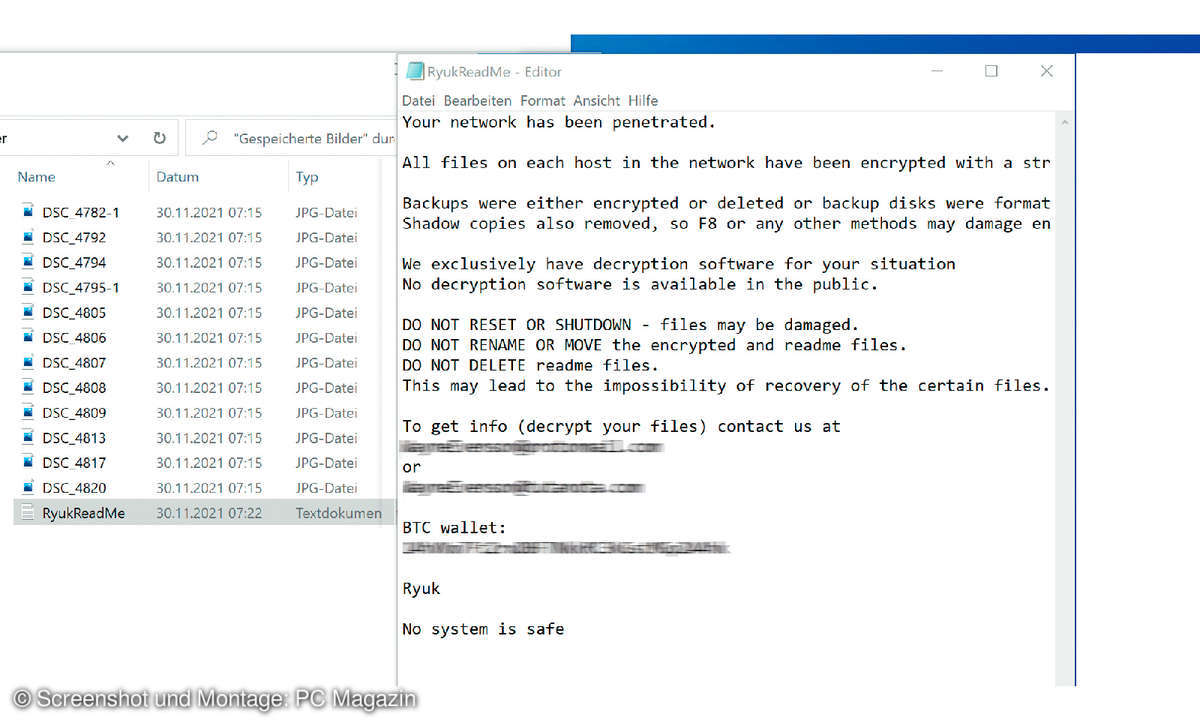

Am eigenen digitalen Leib wollen wir es erfahren: Wir starten Ryuk, den Trojaner, der seinen Namen vom Todesengel aus der Manga-Welt entlehnt hat. Wir nutzen dabei einen Windows-Account mit Adminrechten und schalten den Defender ab: Die Startdatei verschwindet sofort, und die Verschlüsselung setzt ...

Am eigenen digitalen Leib wollen wir es erfahren: Wir starten Ryuk, den Trojaner, der seinen Namen vom Todesengel aus der Manga-Welt entlehnt hat. Wir nutzen dabei einen Windows-Account mit Adminrechten und schalten den Defender ab: Die Startdatei verschwindet sofort, und die Verschlüsselung setzt blitzschnell ein. Windows meldet in Folge ein paar Profil- und Systemfehler, denn Ryuk ist bekannt dafür, viele Systemdateien zu manipulieren.

Manche Programme lassen sich anschließend nicht mehr starten, beispielsweise Veracrypt. Ryuk ändert interessanterweise die Dateiendungen der verschlüsselten Dateien nicht, aber legt in alle Verzeichnisse, auch auf dem Desktop, seinen Erpresserbrief: „Your network has been penetrated. All files on each host in the network have been encrypted with a strong algorithm ... To get info (decrypt your files) contact us at ... Ryuk“.

Er droht auch damit, alle Backups und Schattenkopien gelöscht zu haben. Ebenfalls interessant: Die Hacker fordern keinen Geldbetrag; es gibt nur zwei Kontaktmails und die Aufforderung, den Rechner nicht auszuschalten. Ryuk ist auf Großkunden spezialisiert und will sich den zu fordernden Betrag vermutlich offenlassen, je nach Firma und Schaden. Das ist derzeit der Trend: Nicht viele kleine Fische fangen sondern einen dicken.

Der Aufwand ist größer, aber der Return of Invest um ein Vielfaches höher: Oft geht es um Millionen; bei dem Angriff auf Saturn-Hansa im November zum Beispiel um 50 Millionen. Dennoch trifft es nach wir vor auch Privatleute. Betroffen sind oft ältere Generationen, die mehr noch mit dem PC und nicht mit dem Smartphone arbeiten und oft auch Mails empfangen (als wichtiges Einfallstor für Schädlinge). Zurück zu Ryuk: Wir lassen unserem Gegner keine Zeit, sich mit einer Geldsumme bei uns zu melden; stattdessen gehen wir sofort zu Schritt 1 unseres Workshops über:

Schritt 1: Rechner ausschalten

Wenn Sie verdächtige Aktivität feststellen, schalten Sie am besten sofort den Rechner aus, oder ziehen Sie rabiat das Stromkabel. Ein Trojaner verschlüsselt nicht nur alle Ihre wichtigen Daten; er greift wie Ryuk unter Umständen tief ins System ein und verzögert eventuell den regulären Shutdown, um sein böses Werk zu beenden.

Achtung: Starten Sie das verseuchte System nicht mehr. Führen Sie stattdessen alle Rettungsschritte wie im Folgenden beschrieben von außen durch. Dass ist sinnvoll, weil der Trojaner inaktiv bleibt und Sie auch keine rettbaren Daten aus Versehen löschen können, etwa Dateireste in leeren Bereichen der Festplatte oder Schattenkopien.

Schritt 2: Vorbereitungen

Sie benötigen mehrere externe Festplatten per USB oder als NAS-Laufwerk, eine davon mindestens so groß wie alle Festplatten Ihres verseuchten Systems. Eine weitere sollte mindestens so groß sein wie Ihr Kernsystem (meist C:). Außerdem müssen Sie einen Teil der Rettungsarbeiten an einem anderen Rechner durchführen. Prüfen Sie dort sofort anhand Ihrer Backups, was Ihnen tatsächlich fehlt, denn das spart viel Zeit durch eine gezielte Suche. Bringen Sie dennoch viel Geduld mit.

Schritt 3: Komplett-Image mit dd

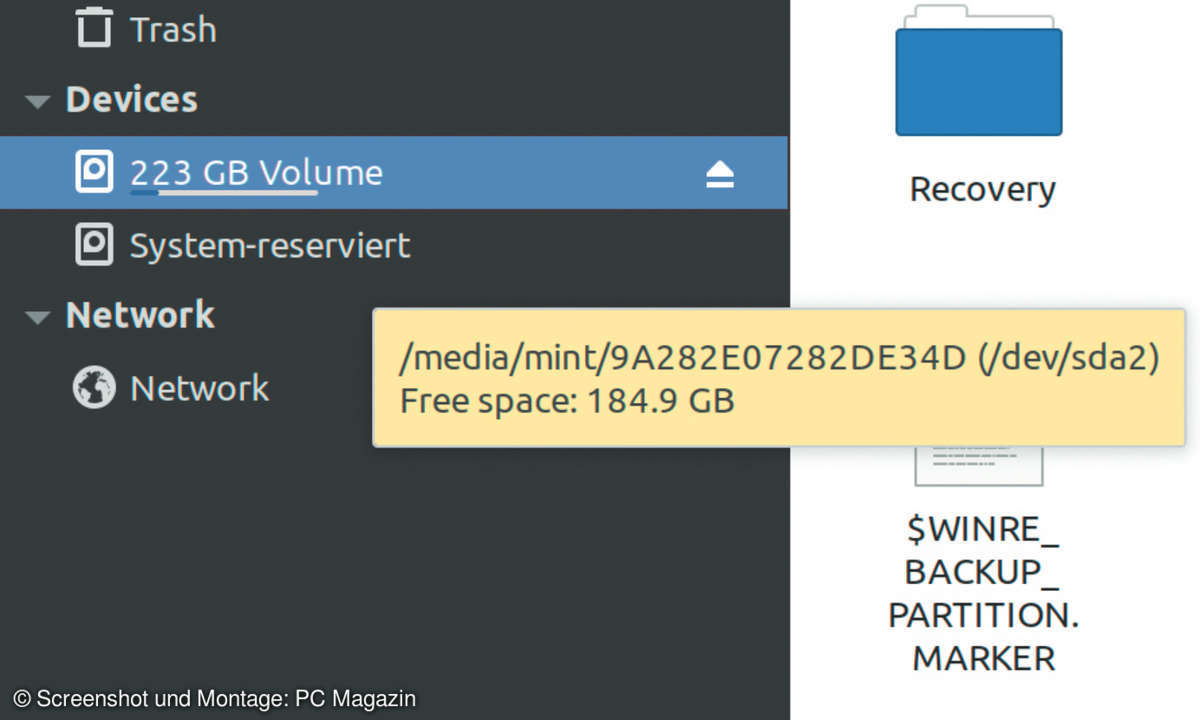

Als Erstes legen Sie eine 1-zu-1-Kopie Ihres Systems an, und zwar mit allen leeren Bereichen, denn auch hier können sich Daten verbergen. Dieses Image können Sie auch einer professionellen Datenrettung aushändigen, falls Ihre eigenen Versuche scheitern. Für eine 1-zu-1-Kopie einer Festplatte eignet sich der schlichte Linux-Befehl dd am besten. Booten Sie also den Rechner mit einem geeigneten Live-Linux, zum Beispiel linuxmint.com.

Auf dem Desktop finden Sie im Ordner Home den Dateimanager und dort bei Devices die angeschlossenen Partitionen. Fahren Sie mit der Maus über einen Eintrag, springt der Hilfetext auf und zeigt den Namen der Partition, etwa /dev/sda2. Dann lautet der Name der zugehörigen Festplatte /dev/sda. Ist eine zweite eingebaut, handelt es sich vermutlich um /dev/sdb. Merken Sie sich die Namen aller Platten. Klicken Sie nun der Reihe nach auf die kleinen Pfeile rechts neben den Partitionen, um diese auszuhängen.

Alle Ordner rechts sollten jeweils verschwunden und keine verseuchte Partition eingehängt/gemountet sein. Schließen Sie nun die USB-Festplatte an, die als Ziel Ihres Klons dienen soll. Sie erscheint im Home-Ordner ebenfalls bei den Devices, etwa unter dem Namen Volume. Diese Partition lassen sie eingehängt. Öffnen Sie nun ein Konsolen-Fenster und kopieren die komplette Festplatte mit folgendem Befehl in eine Abbilddatei (hier ransom.img): sudo dd if=/dev/sda of=/media/mint/ Volume/ransom.img. Das Prozedere dauert ein paar Stunden, am besten planen Sie es über Nacht. Verfahren Sie mit allen anderen Festplatten gleich.

Achtung: Diese Sicherheitskopien sollten Sie anschließend nicht mehr anrühren. Wenn Sie mit einem der Images arbeiten wollen, kopieren Sie es zuvor.

Schritt 4: Daten finden

Wenn dd seine Arbeit beendet hat, finden Sie auf der Konsole die Erfolgsmeldung: „xyz bytes copied... xyz s“: In unserem Fall waren es 224 GB in 74000 Sekunden, fast ein ganzer Tag. Trennen Sie die Platte mit der Sicherheitskopie, und legen Sie sie beiseite. In Mint können Sie über den Home-Ordner nun auf Ihre Daten zugreifen und suchen, ob noch etwas unbeschädigt vorhanden ist, vermutlich leider nicht viel.

Vielleicht waren Sie brav eingeloggt als einfacher User und nicht als Admin (so wie wir), als der Trojaner zuschlug; dann sind wahrscheinlich Daten Ihrer Familie in anderen Windows-Accounts erhalten. In unserem Fall waren alle Accounts betroffen, aber ein Blick in die User-Papierkörbe hat sich gelohnt! Dort war alles unverschlüsselt. Nun kopieren Sie alles, was Sie finden, auf einen weiteres USB-Laufwerk.

Schritt 5: Trojaner erkennen

Der einfachste Weg, wieder an die versperrten Bilder und Dokumente zu kommen, ist, sie zu entschlüsseln. Das ist oft, aber leider nicht immer möglich. Oft haben Kryptoanalytiker Schwächen in der Verschlüsselungsfunktion eines Trojaners gefunden und ein Knackprogramm veröffentlicht. Auch der Polizei gelingt es immer wieder, Erpresserbanden zu fassen, und sie gelangt so an Schlüssel.

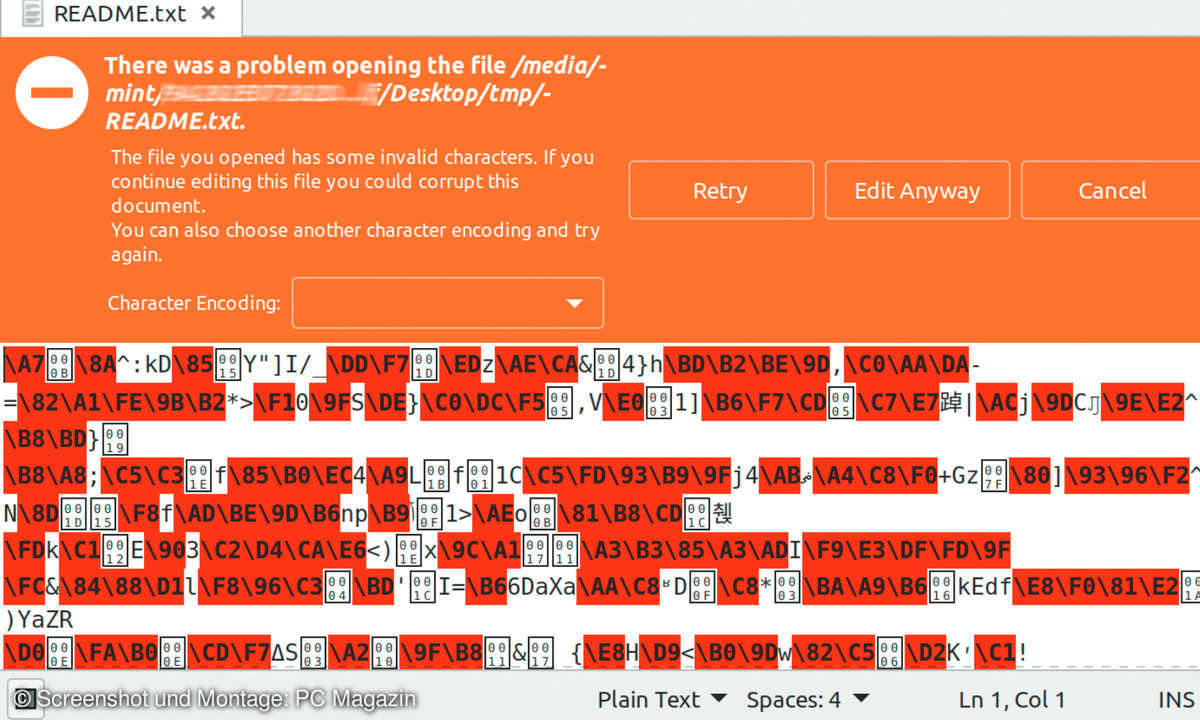

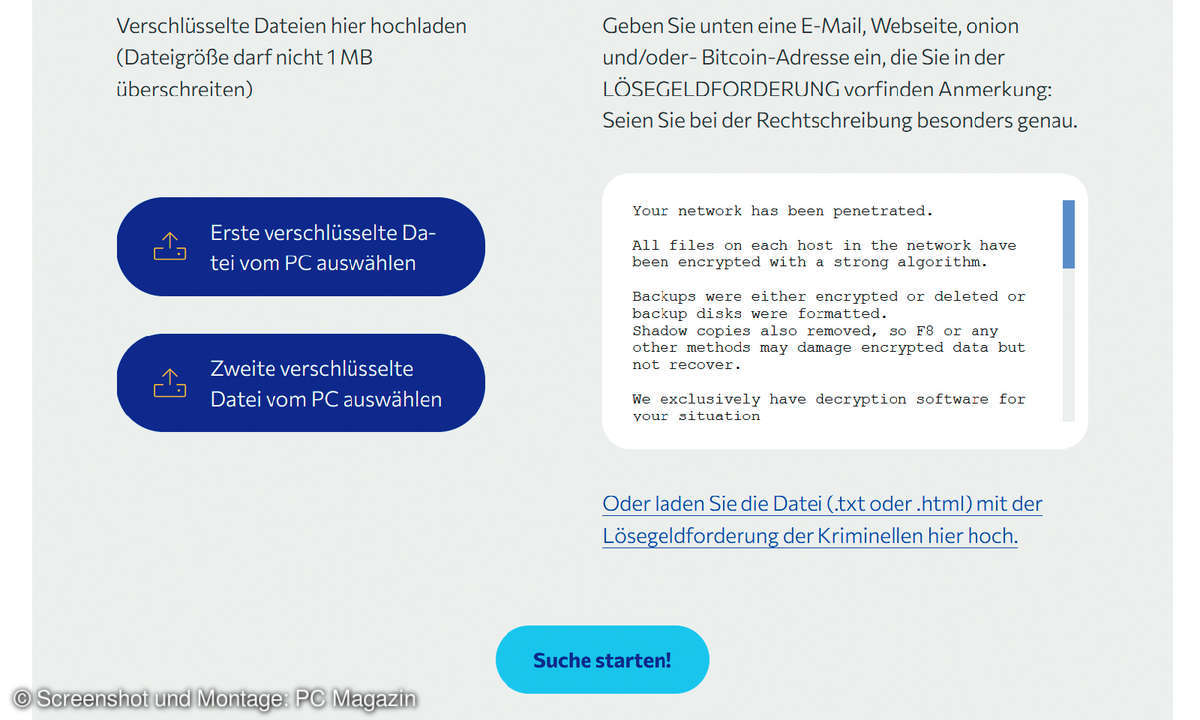

Die von Europol und verschiedenen Sicherheitsfirmen gegründete Organisation No More Ransom bündelt all diese Informationen und stellt entsprechende Decryptoren zur Verfügung. Arbeiten Sie weiterhin in Mint oder von einem zweiten Rechner aus. Öffnen Sie im Browser die Webseite von No More Ransom, denn es ist auch die erste Anlaufadresse, um festzustellen, welcher Trojaner Sie genau befallen hat (falls er nicht, wie Ryuk eh mit seinem Namen unterschrieben hat). Unter dem Stichwort Crypto Sheriff haben Sie auf der Seite die Möglichkeit, die Textnachricht der Erpresser und verschlüsselte Dateien (bis 1 MByte) hochzuladen und eine Analyse durchführen zu lassen.

Wenn Sie Glück haben, kennt No More Ransom den Schädling und bietet Ihnen einen Decryptor inklusive Anleitung an. Wenn nicht, sinken Ihre Chancen deutlich. Versuchen Sie, markante Teile der Erpressernachricht bei Google zu suchen, spätestens darüber sollten Sie Ihren Gegner identifizieren. Das nutzt Ihnen im Augenblick vermutlich nicht viel, aber vielleicht in Zukunft, wenn es Sicherheitsexperten gelungen ist, den Code zu knacken (siehe Schritt 9).

Schritt 6: Versuchen zu entschlüsseln

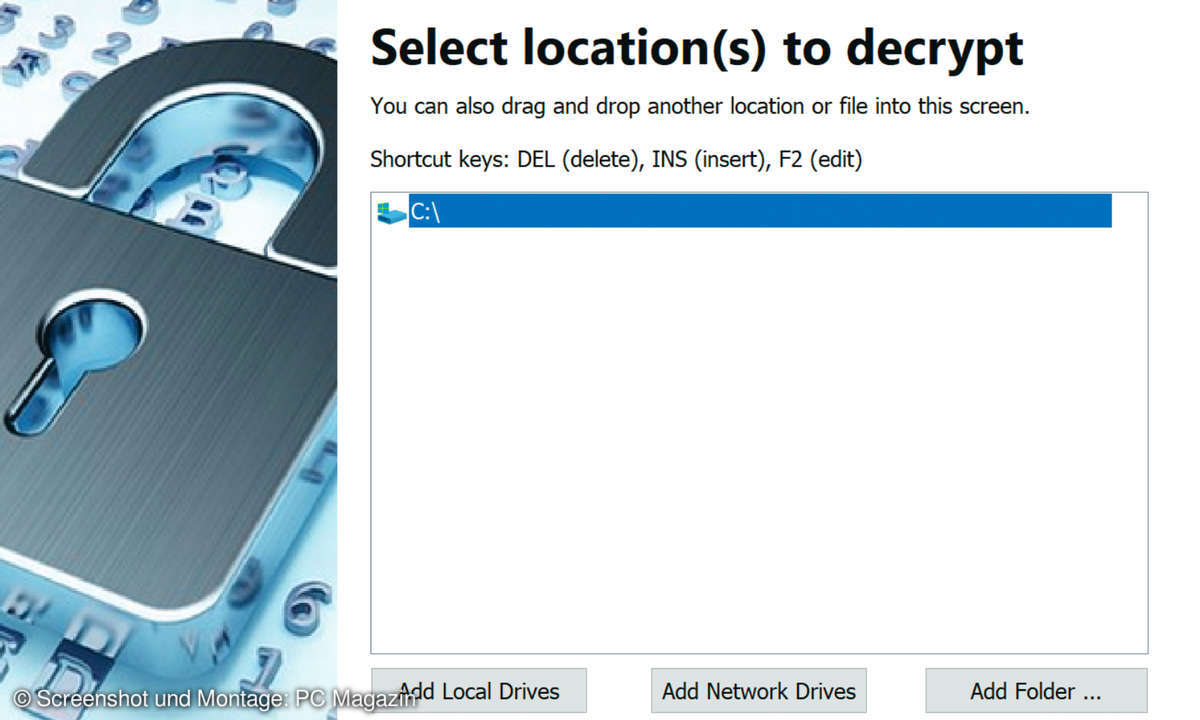

Sollten Sie ein Entschlüsselungs-Tool gefunden haben (bei Ryuk hatten wir Pech), ist auch das leider noch keine Erfolgsgarantie, denn oft sind nur Teile der Schlüssel aufgetaucht, sodass das Dechiffrieren nicht immer gelingt. Die Decryptoren sind Windows-Tools, die Sie am besten auf einem zweiten Rechner verwenden, mit gesperrten Dateien, die Sie über Mint aus dem verseuchten System kopieren.

Müssen Sie das Original-Windows starten, entfernen Sie zuvor den Trojaner (wie in Schritt 10 beschrieben). Alle Entschlüsselungs-Tools arbeiten nach einem ähnlichen Prinzip: Geben Sie den Pfad der verschlüsselten Dateien ein (meist C:\), und das Tool erledigt den Rest. Ein Report am Schluss zeigt Ihnen die Erfolgsquote.

Schritt 7: Photorec mit Mint

Ist das Entschlüsseln nicht gelungen, lohnt es sich, an versteckten Orten im System zu suchen. Den Windows-Papierkorb hatten wir schon erwähnt, eine weitere Möglichkeit sind die leeren Bereiche Ihrer Festplatte, in denen sich Reste von gelöschten Dateien finden können. Linux bringt für die Suche ein bewährtes Datenrettungs-Tool mit: Photorec, das Sie in Mint aber zuerst installieren müssen. Öffnen Sie den Software Manager, und suchen Sie nach Testdisk. Installieren Sie dieses.

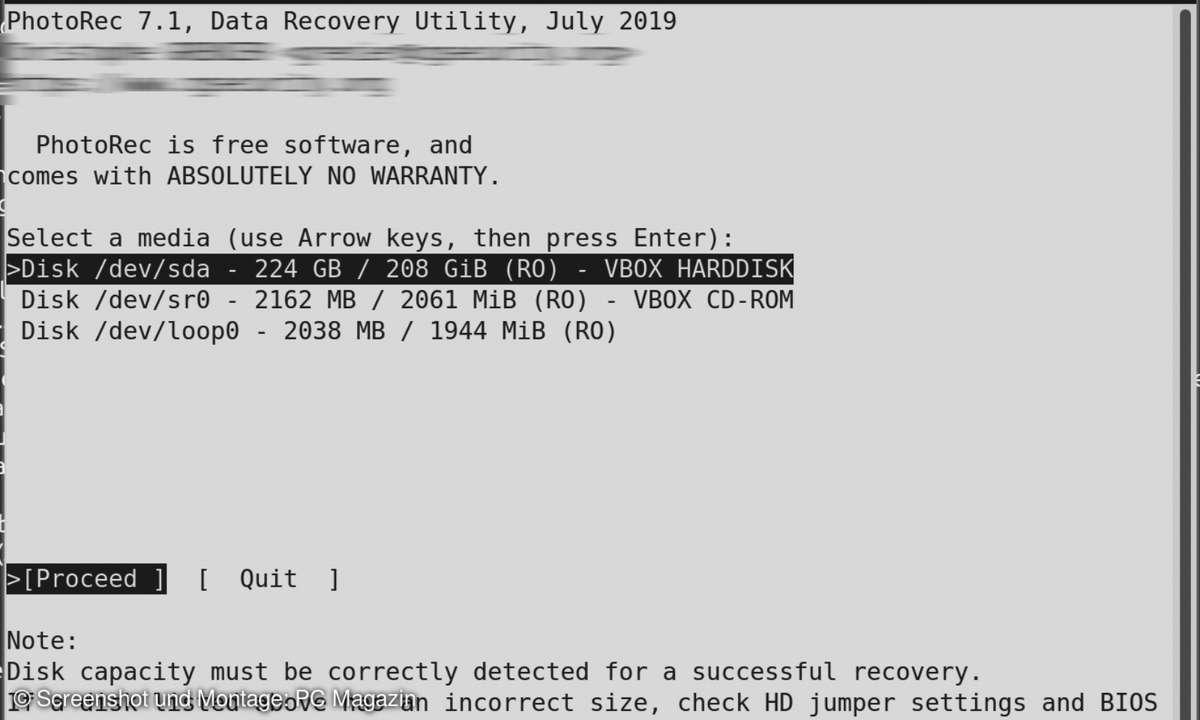

Achtung: Führen Sie Photorec vor der Trojaner-Entfernung durch, weil die Sicherheitsprogramme wie z.B. Kaspersky (siehe Schritt 10) Daten im Dateisystem ablegen und Leerbereiche damit zerstören. Dann öffnen Sie ein Konsolenfenster und starten: sudo photorec Es erscheint eine Liste der angeschlossenen Laufwerke, Ihr System kennen Sie ja schon, z.B. /dev/sda. Wenn Sie Proceed klicken, zeigt das Tool alle noch vorhandenen Partitionen, bzw. die gesamte Platte zur Auswahl an.

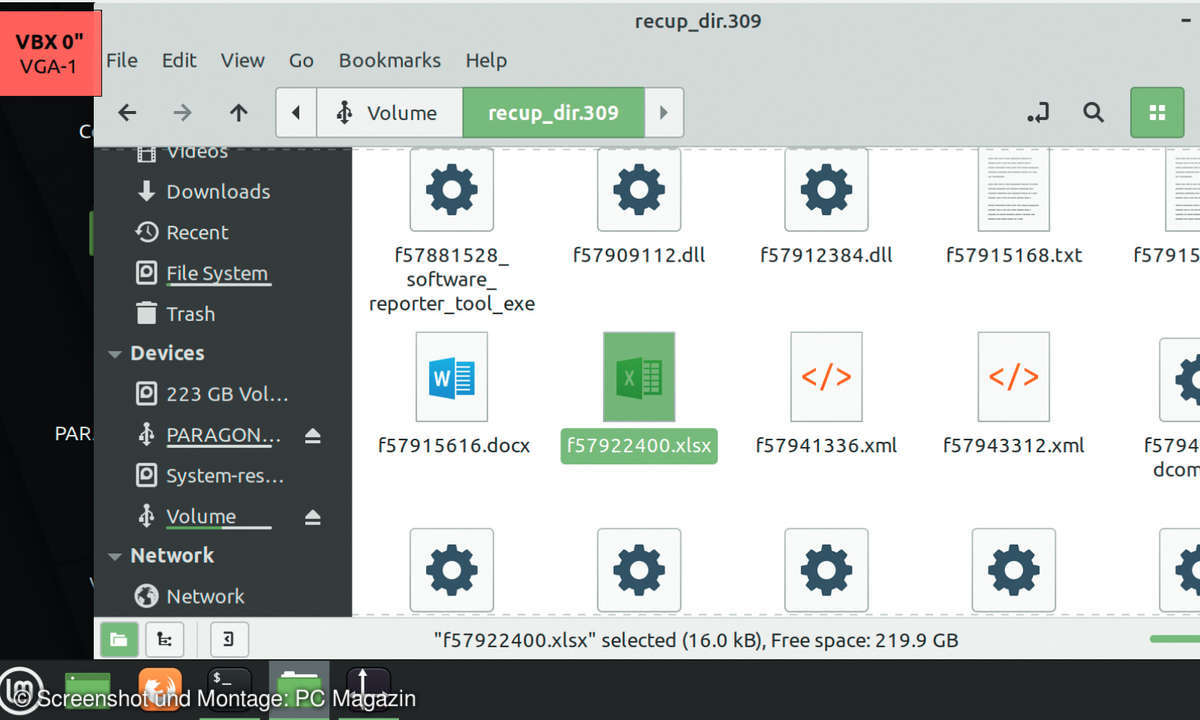

Wählen Sie Letzteres. Nun legen Sie das Dateisystem fest: Other. Im letzten Schritt wählen Sie das externe Laufwerk, auf dem Sie die gefunden Daten speichern wollen (z.B. /media/mint/Volume/). Bestätigen Sie den Ort mit Taste c. Nun durchsucht Photorec Ihre Festplatte Sektor für Sektor nach Dateiresten, wobei es sich nicht am Dateisystem orientiert, sondern die Datei-Header zu erkennen versucht. Das ist sehr erfolgreich, bedeutet aber, dass das Ergebnis nicht die ursprünglichen Dateinamen enthält, sondern eine fortlaufende Nummer mit Endung, etwa f12345678.jpg.

Das macht die Suche in den wiederhergestellten Dateien etwas umständlich. Ihnen hilft ein Dateimanager, der die Suche nach bestimmten Dateitypen beherrscht, z.B. Total Commander (auf Heft-DVD oder ghisler.com). Mit ihm suchen Sie gezielt nach JPGs oder DOCX (= *.doc*). Die Ergebnisliste öffnen Sie mit anwenden, kopieren sie dann in einen neuen Ordner und durchsuchen sie dort in Ruhe.

Tipp: Man ist immer wieder erstaunt, was alles an Dateiresten auf einer Festplatte rumgeistert. Eine Suche mit Photorec lohnt sich so gesehen auch ohne Ransomware-Attacke.

Schritt 8: Schattenkopien prüfen

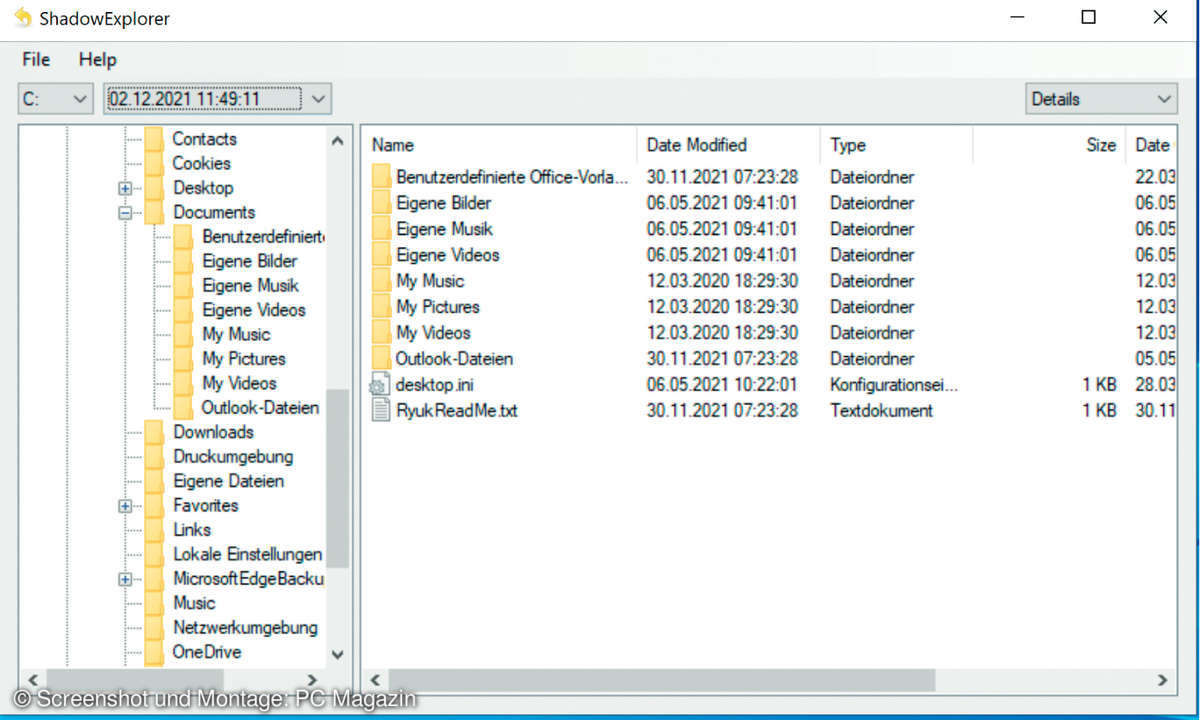

Ein weiteres Versteck sind die Dateikopien des Volume Shadow Copy Service von Windows, die sogenannten Schattenkopien. Windows legt hier bis zu 64 ältere Versionen von Dateien ab. Leider schlagen moderne Trojaner oft auch hier zu, aber einen Versuch ist es wert. Für die Analyse der Schattenkopien gibt es das Windows-Tool Shadow Explorer (auf Heft-DVD oder shadowexplorer.com).

Das heißt aber, dass Sie Ihr infiziertes System starten müssen. Hierzu gibt es zwei Möglichkeiten: Entweder Sie verwenden das Original oder besser eine dd-Kopie in einer virtuellen Maschine – das geht. In beiden Fällen entfernen Sie den Trojaner wie in Punkt 10 beschrieben, bevor Sie es booten. Wenn Sie die Virtual-Box-Variante wählen, sollten Sie nicht mit den Original-dd Images aus Punkt 3 arbeiten, die unangetastet bleiben wollen.

Machen Sie also eine Kopie des Images, auf dem sich das System befindet (meist c:\). Nun wandeln Sie auf dem sauberen Zweitrechner das dd-Image ins VDI-Format um. Geben Sie im Windows-Terminal mit Adminrechten ein: c:\pfad\VBoxManage convertdd c:\pfad\ ransom.img c:\pfad\ransom.vdi --format VDI --variant Fixed Das dauert einen Moment, aber bei Weitem nicht so lange, wie das dd-Image selbst aus Punkt 3. Nun erzeugen Sie eine neue virtuelle Maschine, und wählen beim Punkt Platte das soeben umgewandelte ransom.vdi-Image.

Nicht vergessen: Ein Trojaner ist an Bord. Legen Sie keinen gemeinsamen Ordner an! Geben Sie im Betrieb auch keine Passwörter (Google, E-Mail-Konto usw.) ein. Eine gewisse Gefahr bleibt auch dann bestehen, wenn Sie den Schädling, wie im Folgenden beschrieben, entfernt haben. Manche Trojaner sind zäh. Bevor Sie die virtuelle Maschine starten, entfernen Sie den Trojaner wie in Punkt 10 beschrieben.

Das Kaspersky-ISO fügen Sie der virtuellen Maschine bei Massenspeicher hinzu. Achten Sie auch auf die Boot-Reihenfolge im Punkt System. Nun laden Sie den Shadow Explorer herunter, entpacken und starten ihn. Das Tool zeigt die Partitionen des Systems und die gesicherten Zustände. Sie können nun probieren, einzelne Dateien zu öffnen. In unserem Fall hat Ryuk ganze Arbeit geleistet. Die Schattenkopien waren bis auf die aktuelle verschlüsselte gelöscht.

Schritt 9: Zahlen oder nicht?

An diesem Punkt stellt sich die Frage: Soll ich bezahlen? Hier finden Sie eine Aufstellung von Argumenten, die dafür und dagegen sprechen.

Pro:

- Oft bekommt das Opfer den Schlüssel (ein Decryptor-Tool) tatsächlich, sonst funktioniert das Geschäftsmodell der Erpresser nicht.

- Für wichtige oder schnell benötigte Daten ist Bezahlen eine reelle Chance.

- Oft verliert sich nach einiger Zeit der Kontakt zum Erpresser, dann ist die Chance vertan.

- Manchmal lässt sich der Täter im Preis herunterhandeln.

Contra:

- Manchmal bekommt das Opfer den Schlüssel nicht, wenn es bezahlt. Dann sind Daten und Geld weg.

- Nicht alle Decryptoren funktionieren richtig. Über den von Ryuk z.B. wurden Probleme berichtet.

- Bei nicht so wichtigen Daten lohnt es, sich zu warten. Oft finden Kryptoanalytiker nach einiger Zeit eine Schwäche im Trojaner, oder die Polizei beschlagnahmt Schlüssel bei einer Verhaftung. Sehen Sie gelegentlich bei No more Ransom nach.

- Mit Bezahlen fördert man das Geschäft der Hacker. Versuchen sie es daher zu vermeiden.

Schritt 10: System platt machen oder Trojaner entfernen?

Die nächste Frage, die sich stellt, lautet: Reicht eine Virensäuberung durch ein Sicherheitsprogramm, oder ist es sicherer, den Rechner komplett neu aufzusetzen. Wir würden immer zu Letzterem raten, denn moderne Trojaner vergraben sich tief im System, und es reicht, wenn das Sicherheits-Tool eine Komponente übersehen hat. Diese lädt alle weiteren Teile wieder aus dem Netz. Der neue Trojaner versucht dann vielleicht keine Erpressung, sondern späht leise und unbemerkt Ihre Kontodaten aus.

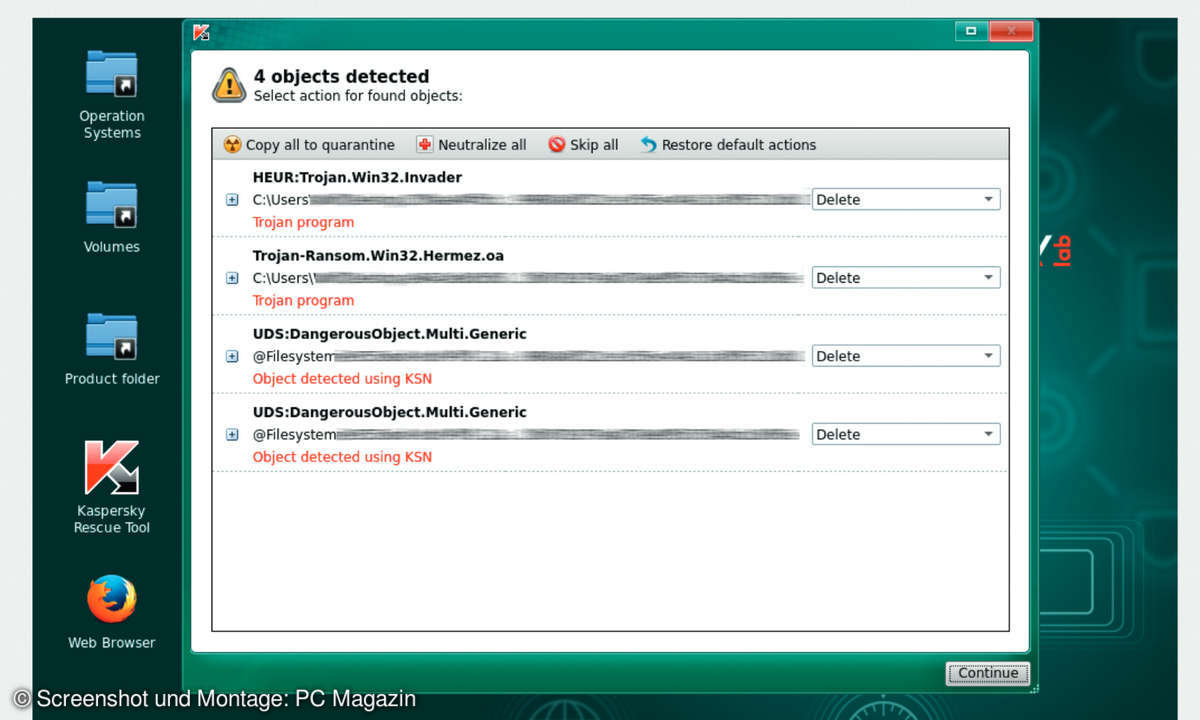

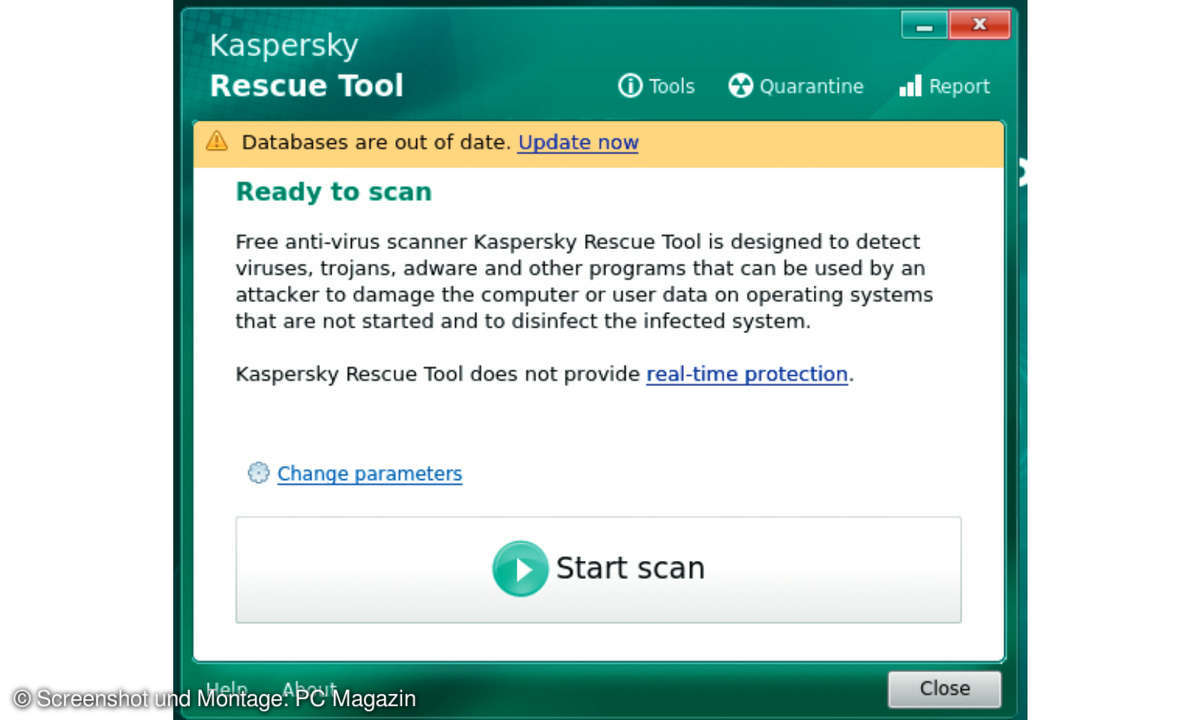

Setzen Sie also Windows komplett neu auf, und installieren Sie sofort ein Sicherheitsprogramm, mit dem Sie alle geretteten Daten unmittelbar scannen. Wenn eine Neuinstallation nicht möglich ist, starten Sie den Rechner mit einer Recovery-DVD oder einem Stick von außen. Sie können z.B. in Mint ClamTk nachinstallieren (wie in Schritt 7 beschrieben), oder Sie besorgen sich z.B. die kostenlose Kaspersky Rescue Disk. Führen Sie vor dem Scan immer ein Update der Virensignaturen durch, Kaspersky weist Sie automatisch darauf hin: „Update now!“

Bei Kaspersky sollten Sie unter Change Parameter noch All Volumes mit einbeziehen. Dann starten Sie den Scan. Wurde der Trojaner gefunden, haben Sie die Wahl, ihn zu löschen oder in Quarantäne zu verschieben. Löschen ist meist die bessere Wahl. Diese Frage hat sich uns glücklicherweise nicht gestellt, da unser Trojaner nur in einer virtuellen Maschine herumgeisterte. Mit einem Klick haben wir ihn dahin befördert, wo sein Vorbild aus dem Manga-Comic herkam: ins digitale Jenseits.