Fazit

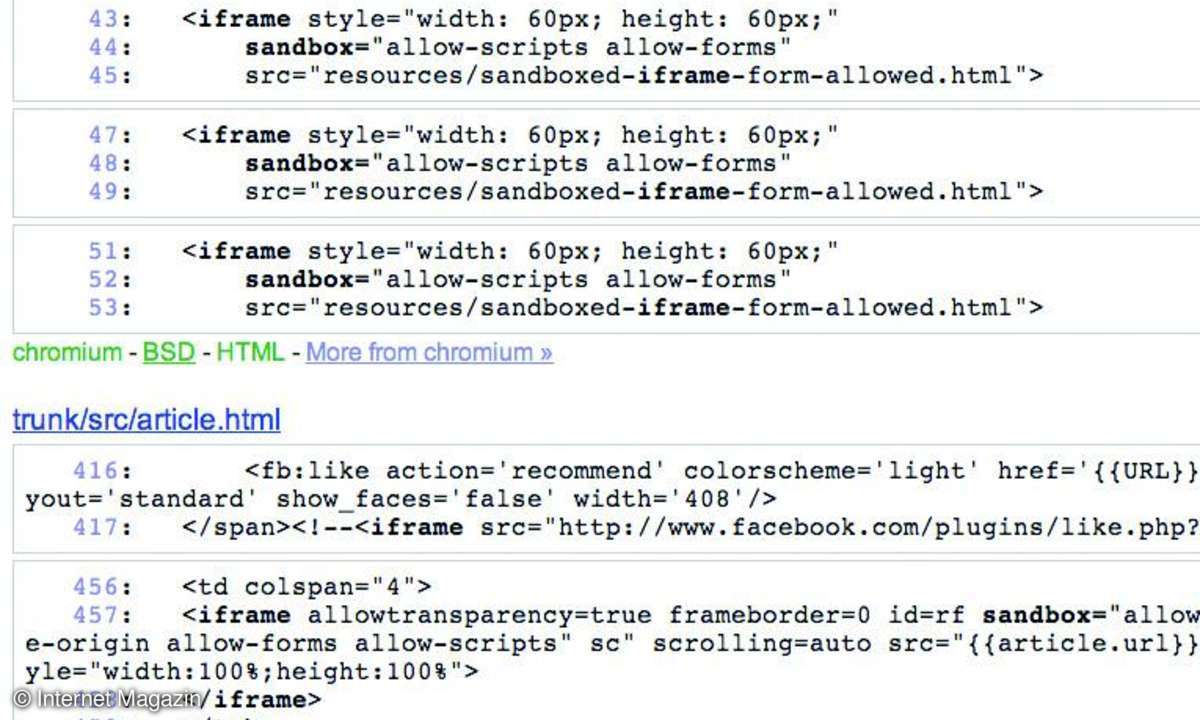

Weder Firefox noch Safari noch Opera noch der Internet Explorer kommen mit diesem für die Sicherheit Ihres Webservers so wichtigen neuen Attribut zurecht.Da die Altlasten-Webbrowser nicht unterstützte Anweisungen einfach ignorieren, können Sie Ihre bestehenden <iframe>- Elemente mit @sandbo...

Weder Firefox noch Safari noch Opera noch der Internet Explorer kommen mit diesem für die Sicherheit Ihres Webservers so wichtigen neuen Attribut zurecht.Da die Altlasten-Webbrowser nicht unterstützte Anweisungen einfach ignorieren, können Sie Ihre bestehenden <iframe>- Elemente mit @sandbox versehen. Falls Sie nicht vertrauenswürdige Inhalte jedoch nur in denjenigen Webbrowsern darstellen lassen möchten, welche das sandbox-Attribut unterstützen, können Sie die Erkennung in JavaScript-fähigen Browsern wie folgt umsetzen:

if ("sandbox" in document.

createElement("iframe")) {

// dieser Browser unterstützt

@sandbox und darf somit externe

iframe-Elemente darstellen

}

Dem Internet Explorer 6, 7 und 8 lässt sich die Unterstützung für das sandbox-Attribut durch die Installation einer Erweiterung namens Google Chrome Frame beibringen. Ihre Aufgabe als Web-Designer besteht in diesem Fall darin, Googles Browsererkennungscode in Ihre Webseiten einzufügen, um Ihren Besuchern die Installation der Erweiterung ans Herz zu legen (www.google.com/chromeframe ). Dadurch können Sie Benutzer des Internet Explorers ab Version 6 mit in Schutz nehmen.

Fazit

Das sandbox-Attribut soll Zugriffsversuche aus einem <iframe>-Element heraus auf die DOM-Struktur der übergeordneten Webseite unterbinden. Es kann die Ausführung von Skripten abstellen, die Einbettung von fremden Formularen und die Manipulation von Formulardaten durch Skripte verhindern sowie das Lesen und Schreiben von Session- Cookies unterdrücken. Mit dem sandbox- Attribut in HTML 5 lassen sich außerdem auch Plugins abschalten sowie Popups und modale Dialoge unterdrücken.Das sandbox-Attribut im Zusammenspiel mit dem MIME-Typ text/html-sandboxed kann den Webbesucher sogar davon abhalten, Inhalte des betreffenden <iframe>-Elementes im Browser direkt aufzurufen. Das sandbox-Attribut in HTML 5 verdankt sein Entstehen dem stetig wachsenden Missbrauch des <iframe>-Elements und der wachsenden Verbreitung von Drive-by-Hacking.Das sandbox-Attribut des <iframe>- Elements in HTML 5 bietet Ihnen künftig eine einfache und durchaus leistungsfähige, wenn auch nicht ganz treffsichere Methode, Ihren Webserver vor bösartigen Aktivitäten externer Webseiten zu schützen. Falls Sie etwa Werbeinhalte via <iframe>-Elemente einbinden müssen, sollten Sie diese künftig unbedingt mit dem sandbox-Attribut ausstatten.

Web-Angriff via externe <iframe>-Elemente abwehren

Wenn Sie Inhalte aus externen Domains via <iframe>-Elemente beziehen, setzen Sie sich Sicherheitsrisiken dieser externen Datenquellen aus. Sollte der externe Server einem Angriff zum Opfer fallen, könnte auch Ihre Website davon betroffen sein. Eine Attacke über extern eingebundene <iframes> verläuft mehr oder weniger nach diesem Szenario.Phase 1: Angreifer nutzen Schlupflöcher wie offene Ports oder eine veraltete, unsichere Version einer Software auf dem externen Server (den Sie gar nicht kontrollieren können), um sich den benötigten Zugang zu verschaffen. Angreifer können natürlich auch mit gestohlenen FTP-Zugangsdaten bösartigen Code auf den betreffenden Server einschmuggeln und dort Daten verändern.Phase 2: Angreifer verseuchen bestehende Webseiten und andere Inhalte auf dem betroffenen Webserver mit bösartigem Code, der oft extern vorhandene Malware einbindet. So können Angreifer zum Beispiel den Inhalt von <iframe>-Elementen ersetzen, die Sie in Webseiten auf Ihrem (ansonsten total abgesicherten) Server bereits integriert haben.Phase 3: Besucher, die Ihre Webseite ansteuern, rufen damit gleichzeitig die <iframes> mit auf, mit denen Sie etwa externe Werbung einbinden. Sollte jetzt der Server, der diese Inhalte hostet, infiziert sein, verseuchen Sie Ihre eigenen Webbesucher, ohne dass Sie es merken (das könnte Monate vor sich hin gehen).

Bei Webseiten, die noch nicht auf HTML 5 aufsetzen, führt der Aufruf einer verseuchten Webseite zu einem automatischen Download der Inhalte, die via unsichtbares <iframe>-Element eingebunden sind, von einem externen Malware-Server. Bevor es aber so weit kommt, kann der Malware-Server ermitteln, wie er dem Zielsystem am meisten schaden kann.Wenn Sie die externen iframes mit dem sandbox-Attribut einbinden und Ihre Besucher mit sandbox-fähigen Browsern wie der Internet Explorer 6-8 mit Google Chrome Frame anreisen, wird der Code für den Download der Malware aus dem <iframe>-Element heraus nicht ausgeführt. So haben Sie die Attacke verhindert.

Sicherheitsstrategien für externe Inhalte

Im Zentrum iframe-basierter Malware-Attacken stehen veraltete Web-Browser wie zum Beispiel der Microsoft Internet Explorer 6 und 7. Windows-Systeme sind laut Sicherheitsfirmen wie Kaspersky Lab erst seit Windows Vista SP1 und Internet Explorer 8 in Kombination mit aktueller Anti-Viren-Software hinreichend sicher für den Einsatz im Unternehmensumfeld. Eine täglich via Internet aktualisierte Anti-Virus-Software gehört daher zum Pflichtenheft eines jeden Web-Administrators.Private Anwender haben natürlich ein viel kleineres Budget als Unternehmen, vielleicht sogar gar keines. Aber auch kostenlose und gar quelloffene Software kann Schlupflöcher eröffnen, wenn man diese in einer antiquarischen Version zu lange vor sich hin altern lässt. Es wäre bitter, einem Hacker-Angriff zum Opfer zu fallen auf Grund eines Softwarefehlers, den ein rein kostenloses Update vor Ewigkeiten behoben hätte.Das trifft insbesondere auf sehr viele kostenlose Applikationen und nicht zuletzt auch auf Webbrowser zu. HTML 5 hin oder her, Sie sind gut beraten, diese immer auf dem neuesten Stand zu halten. Der Download kostet im Zeitalter von Internet-Flatrates ja nichts, außer natürlich ein paar Minuten Ihrer Zeit.Da sich aber die Systempflege ohnehin nicht vermeiden lässt, müssen Sie diesen Aufwand unbedingt in Kauf nehmen. Eine Sicherheitslücke könnte Sie etliche Stunden oder gar Tage kosten bis Sie alles wieder restauriert haben. Mit regelmäßiger Systempflege kommen Sie da garantiert günstiger weg.Wenn Sie Ihren Server auf Malware-Aktivitäten hin selbst untersuchen möchten, können Sie alle Web-Dokumente natürlich nach <iframe>- Tags durchsuchen. Anstelle des berüchtigten <iframe>-Tags können aber auch <script>-Tags zum Einsatz kommen und diese sind wesentlich schwieriger aufzufinden als <iframe>-Tags.Durch den Einsatz von Tools wie Linkscanner Pro von Exploit Prevention Labs und unter Verwendung von Sicherheitssoftware wie Kaspersky Internet Security 2011 (Funktion zum sicheren Browsen) können Sie Ihrer Website einen Kontrollbesuch erstatten. Mit einem Online-Dienst wie der kostenlose Linkscanner von Exploit Prevention Labs oder VirusTotal.com können Sie Web-Dokumente jederzeit auf Sicherheitsrisiken hin überprüfen; Sie können in das Eingabefeld einfach den Inhalt des src- Attributs eines <iframe>-Elementes eintragen (linkscanner.explabs.com/linkscanner ).