Ähnliches Problem - Zugrifssrechte

- Benutzer-Management: Virtualisierung in allen Bereichen

- Was fordert der IT-Grundsatz?

- Muss es immer der Administrator sein?

- Ähnliches Problem - Zugrifssrechte

Neben den Benutzerkonten gibt es eine weitere Quelle der "gepflegten Unübersicht": Die Zugriffsrechte. Sofern sich alle IT-Mitarbeiter von Anfang an daran gehalten haben, könnte es leicht sein, den Überblick zu behalten. Benutzerkonten sollten Administratoren nur im äußerst...

Neben den Benutzerkonten gibt es eine weitere Quelle der "gepflegten Unübersicht": Die Zugriffsrechte. Sofern sich alle IT-Mitarbeiter von Anfang an daran gehalten haben, könnte es leicht sein, den Überblick zu behalten. Benutzerkonten sollten Administratoren nur im äußersten Notfall direkt Zugriffsrechte einräumen. Sinnvoller ist die Vergabe von Zugriffsrechten an Benutzergruppen und die Zuordnung der Benutzer in diese Gruppen. Das fördert die Übersicht nachhaltig und wurde jedem Fachinformatiker bereits in der Ausbildung mit auf den Weg gegeben.

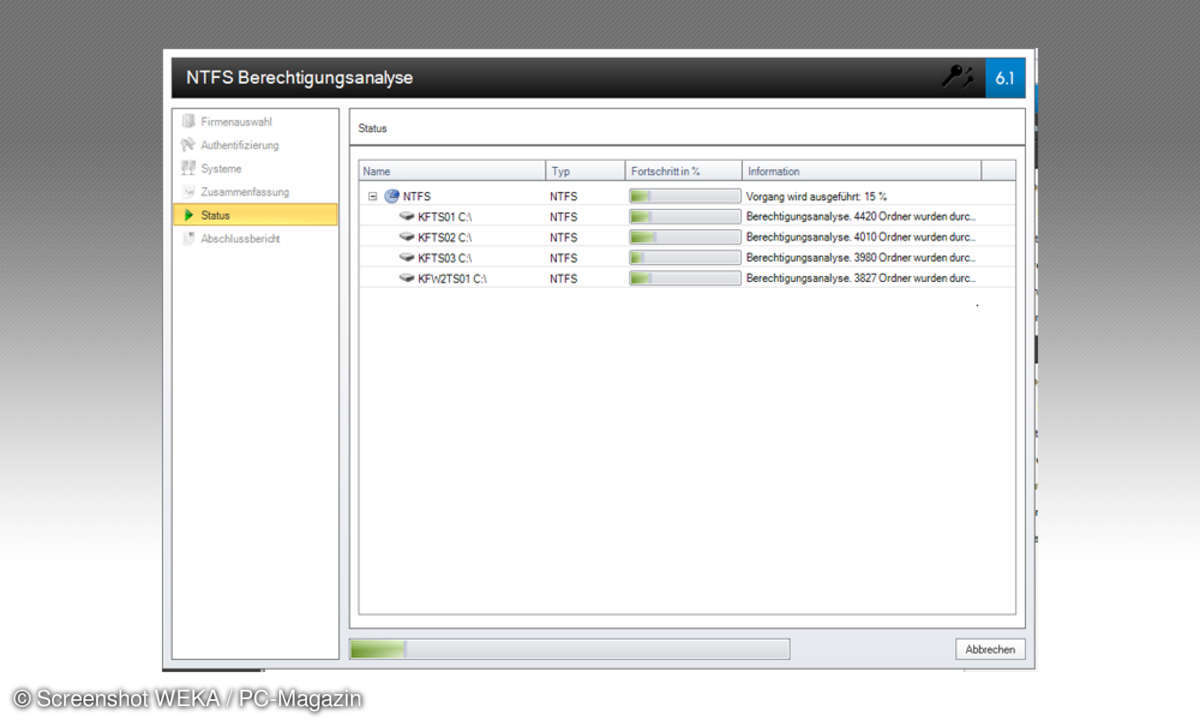

Eine Auswertung von Zugriffsrechten stellt eine gewisse Herausforderung dar und erfordert zudem, für eine sinnvolle Betrachtung, eine Verknüpfung mit den Inventardaten. Zunächst einmal muss eine Auswertungs-Software wissen, wo überall Freigaben zu finden sein könnten, ehe mit der einzelnen Untersuchung begonnen wird. Die Komplexität und die Menge der Informationen, die bei einer korrekten IT-Dokumentation beachtet und verarbeitet werden müssen, sind so enorm wie variabel. Dokumentationsprogramme wie zum Beispiel Docusnap verfügen für diese Aufgabenstellung über ein spezielles Modul.

Die Funktion "Berechtigungsanalyse" erstellt automatisiert Berechtigungsanalysen für die Bereiche Windows Dateisystem, Microsoft Exchange und Microsoft SharePoint. Bei Windows Dateisystemen unterstützt die Software alle Systeme, die auf Basis von Freigaben und NTFS Dateisystemen arbeiten. Dies gilt auch für CIFS-kompatible Varianten wie Samba oder die Umsetzungen von NetApp oder EMC. Auch die für Microsoft Exchange Umgebungen (Postfach Berechtigungen) und das Active Directory konfigurierten Berechtigungen werden inventarisiert und dokumentiert (Active Directory Analyse).

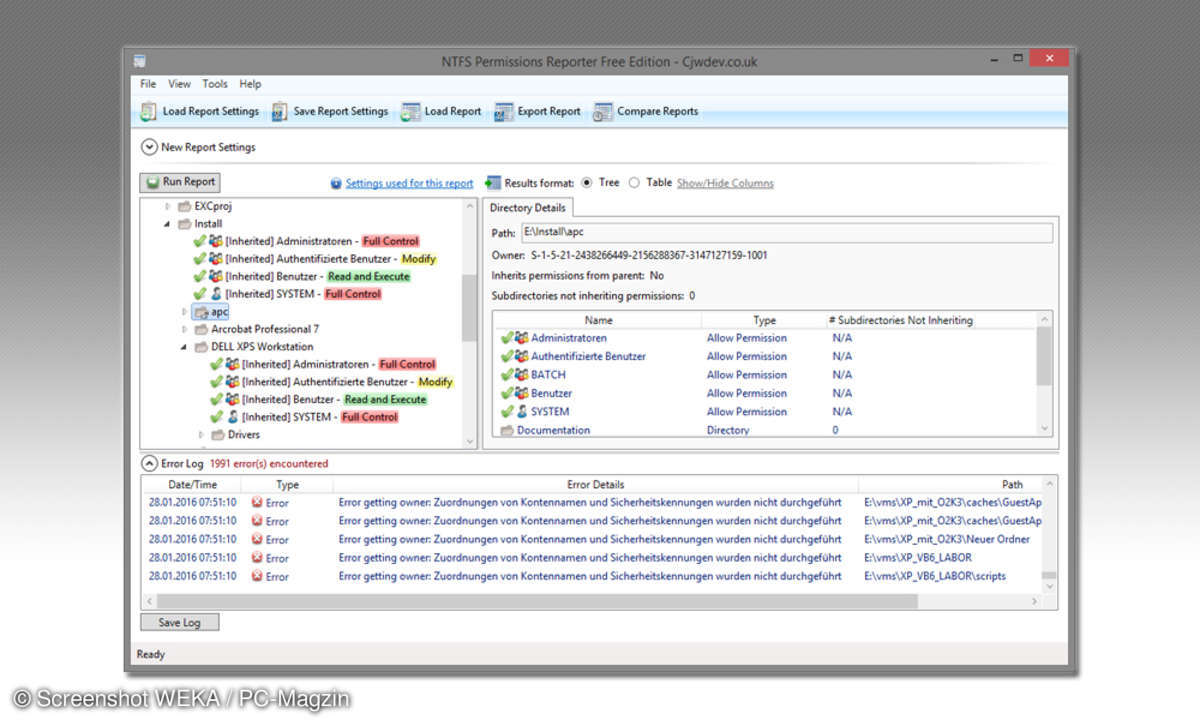

Basis für den Einsatz der Funktion Berechtigungsanalyse ist die automatisierte IT-Inventarisierung des Netzwerkes. Die in der Inventarisierung erfassten Daten speichern Programme wie Docusnap in eine Configuration Management Database (CMDB). Die Funktion Berechtigungsanalyse greift auf die in der CMDB gespeicherten Daten zu und erstellt für den Anwender die nötigen Auswertungen für die effektiven Netzwerk Berechtigungen in übersichtlicher Form. Das Ergebnis visualisiert die Software in einer Art Mindmap. Kleinere Lösungen, beispielsweise der NTFS Permissions Reporter von CJWDEV, bieten zwar bei Weitem nicht den Umfang wie Docusnap, helfen dem Administrator jedoch trotzdem bei der Suche nach direkt gesetzten Zugriffsrechten für Benutzer und unterbrochener NTFS- Vererbung.