Was fordert der IT-Grundsatz?

- Benutzer-Management: Virtualisierung in allen Bereichen

- Was fordert der IT-Grundsatz?

- Muss es immer der Administrator sein?

- Ähnliches Problem - Zugrifssrechte

Glücklicherweise müssen sich IT-Verantwortliche in Deutschland nicht nur auf die Aussagen der Hersteller von Sicherheitsprodukten verlassen. Das Bundesamt für Sicherheit in der Informationstechnik bietet mit den "IT-Grundschutz-Katalogen" eine Grundlage, auf die sich der IT-Leiter ber...

Glücklicherweise müssen sich IT-Verantwortliche in Deutschland nicht nur auf die Aussagen der Hersteller von Sicherheitsprodukten verlassen. Das Bundesamt für Sicherheit in der Informationstechnik bietet mit den "IT-Grundschutz-Katalogen" eine Grundlage, auf die sich der IT-Leiter berufen kann. Wer über die Forderungen des BSIs hinausgehen möchte, kann dies jederzeit tun - der Grundschutz ist an der Stelle so etwas wie der "kleinste gemeinsame Nenner".

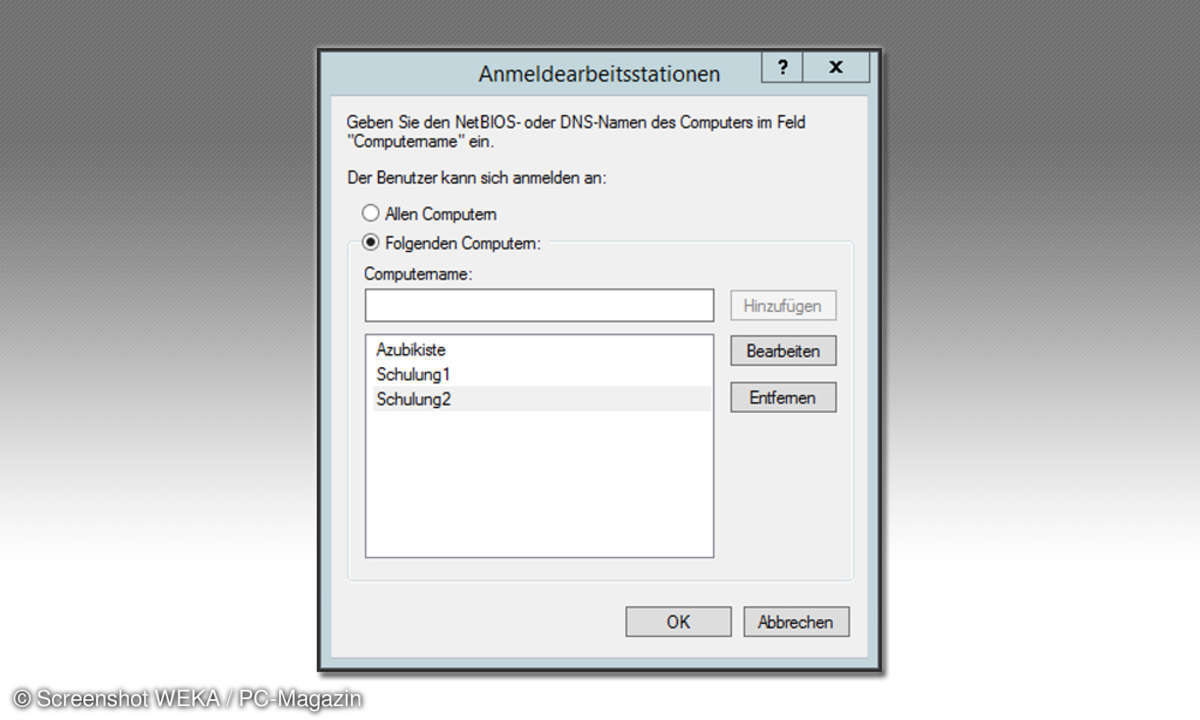

Soll ein Benutzerkonto deaktiviert oder gelöscht werden, muss anhand der Dokumentation der Zugriffsberechtigungen überprüft werden, welche Berechtigungen das Konto in der IT-Umgebung hat und für welche Authentisierungsvorgänge es benötigt wird. So heißt es im Grundschutz im Abschnitt M 2.371 zur Deaktivierung von Konten weiter: Muss ein Benutzerkonto gelöscht werden, ist anhand der Dokumentation zu überprüfen, welche Zugriffsrechte das Benutzerkonto hat. Vor dem Löschen des Kontos muss geprüft werden, auf welche Objekte (zum Beispiel Dateifreigaben) die Berechtigungen gesetzt sind. Nach dem Löschen ist sicherzustellen, dass die Konten bzw. deren Sicherheitskennung aus den Zugriffsberechtigungslisten (Access Control List, ACL) entfernt worden sind.

Das BSI spricht sich somit für eine Dokumentation der Zugriffsberechtigungen aus und gleichzeitig für eine Überprüfung der Maßnahme durch eine geeignete Person - hier dem Administrator. Dem Systemverantwortlichen müssen diese Möglichkeiten jedoch erst einmal zur Verfügung stehen. Mit den Bordmitteln, beispielsweise von Microsoft Windows, ist dies gar nicht ganz so einfach und erfordert zusätzliche Dokumentationen.

Hinsichtlich der Initiierung des Vorgangs zur Löschung oder Deaktivierung von Konten weist das BSI auf drei verantwortliche Personenkreise hin: IT-Sicherheitsbeauftragter, Leiter IT, Personalabteilung. Insbesondere die Personalabteilung gilt es an dem Prozess, der gemäß dem BSI von Administratoren oder Fachverantwortlichen ausgeführt werden sollte, zu beteiligen. Administratoren wissen in den seltensten Fällen wann Mitarbeiter das Unternehmen verlassen, somit können sie auch nicht zum passenden Zeitpunkt mit der Stilllegung der Zugänge beginnen