Teil 4: Firewalls richtig konfigurieren, Teil 2

- Firewalls richtig konfigurieren, Teil 2

- Teil 2: Firewalls richtig konfigurieren, Teil 2

- Teil 3: Firewalls richtig konfigurieren, Teil 2

- Teil 4: Firewalls richtig konfigurieren, Teil 2

- Teil 5: Firewalls richtig konfigurieren, Teil 2

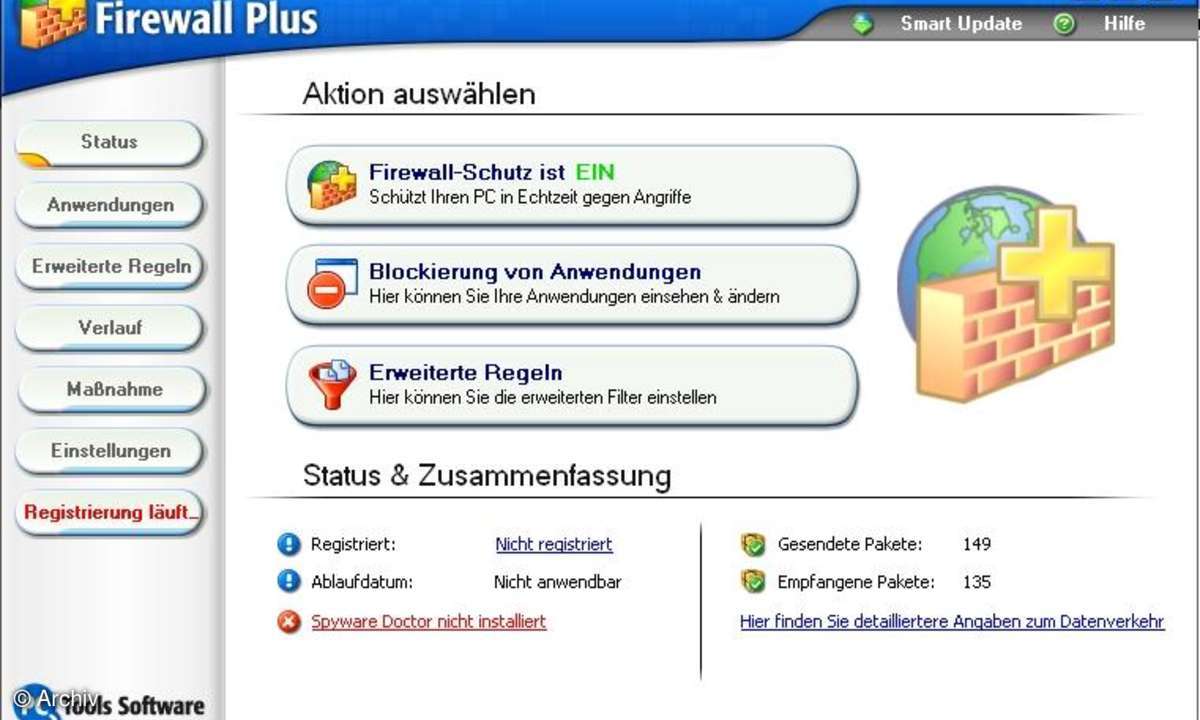

Die Firewall meldet sich mit einer Anwendung, die sich nicht mit einer kürzlich installierten Anwendung in Zusammenhang bringen lässt und auch auf kein kürzlich vorgenommenes Update schließen lässt. In diesem Fall informieren Sie sich im Internet....

Die Firewall meldet sich mit einer Anwendung, die sich nicht mit einer kürzlich installierten Anwendung in Zusammenhang bringen lässt und auch auf kein kürzlich vorgenommenes Update schließen lässt. In diesem Fall informieren Sie sich im Internet.

Eine gute Anlaufstelle sind Programmlisten wie beispielsweise die unter www.wintotal.de/spyware. Hier finden sich, alphabetisch sortiert, verschiedene Anwendungen, die nach Online- oder Netzwerkzugriffsrechten fragen können. Die Liste enthält sowohl harmlose als auch schädliche Anwendungen. Wie der Sreenshot zeigt, finden sich zahlreiche schädliche Anwendungen, die Namen des Windows-Systemdienstes "svchost.exe" in leicht abgeänderter Form missbrauchen. Die Chance, dass ein Anwender dem Schädling trotzdem die Zugangserlaubnis erteilt, steigt damit erheblich.

Um die riesige Liste nach einer bestimmten Anwendung oder einem einzelnen Begriff zu durchsuchen, wählen Sie im Browser die Funktion "Bearbeiten/Suchen(aktuelle Seite)". Trotz ihres großen Umfangs erhebt die Liste keinen Anspruch auf Vollständigkeit. Finden Sie hier keine Informationen zu Ihrer Anwendung, wählen Sie den Weg über eine Suchmaschine.

Geben Sie den Namen der unbekannten Online- Anwendung in Google Yahoo! oder in eine andere größere Suchmaschine ein. In der Regel finden Sie bereits unter den ersten zehn Ergebnissen brauchbare Hinweise. Denn meist haben bereits einige Anwender vor Ihnen wegen ähnlicher Probleme Ihre Fragen in Sicherheitsforen oder Newsgroups gestellt, von deren Antworten Sie jetzt profitieren können.

Manchmal macht es Sinn, die Abfrage zusätzlich einzugrenzen, indem Sie beispielsweise den kompletten Verzeichnispfad der verdächtigen Anwendung oder den Namen Ihrer Personal Firewall eingeben.

Auf diese Weise erhalten Sie relativ schnell die Gewissheit, ob Ihre Online-Anwendung harmlos oder schädlich einzustufen ist - und deshalb besser blockiert werden sollte.