Firewall ohne Chance

Wenn von Gefahren für Netzwerk und PC-Systeme gesprochen wird, dann fühlen sich viele allein dadurch geschützt, dass sie hinter einer Firewall arbeiten. Doch in den Zeiten von Video-Konferenzen, Chatten und Web-Mail klafft ein riesiges Loch in der Brandmauer: der (jedenfalls in eine Richtung) immer offene Port 80!

- Firewall ohne Chance

- Port 80 Datenstrom

- Advanced Evasion Techniques (AET)

Wer heute mit Windows- oder auch Mac- und Linux-Systemen arbeitet, der wird in der Regel auch in einem Netzwerk arbeiten, beziehungsweise eine direkte Verbindung zum Internet besitzen und einsetzen. Dann kommt in der Regel in den meisten Netzwerken und auch auf vielen mobilen Systemen eine Firewa...

Wer heute mit Windows- oder auch Mac- und Linux-Systemen arbeitet, der wird in der Regel auch in einem Netzwerk arbeiten, beziehungsweise eine direkte Verbindung zum Internet besitzen und einsetzen.

Dann kommt in der Regel in den meisten Netzwerken und auch auf vielen mobilen Systemen eine Firewall zum Einsatz, die den Anwender unter anderem vor Angriffen aus den umliegenden Netzwerken und aus dem Internet schützen soll. Kommt es zu einem erfolgreichen Angriff, so wird auf die Firewall geschimpft, die "alles durchgelassen" oder "die Ports nicht richtig zugemacht hat".

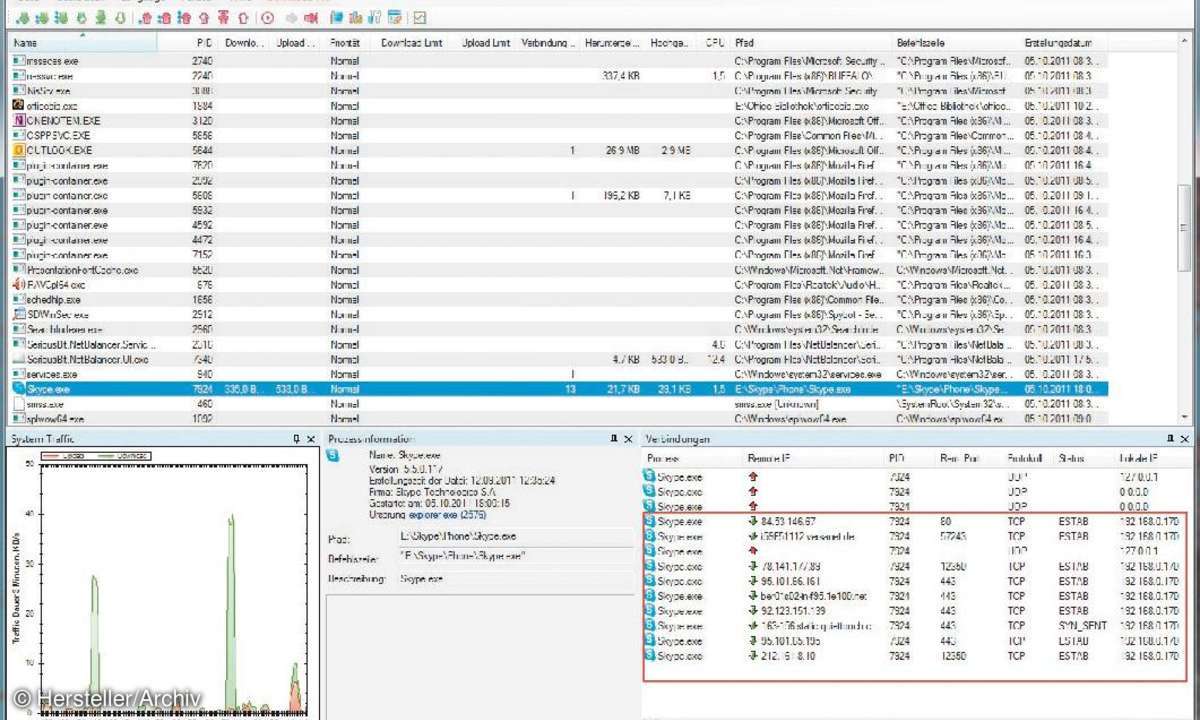

Doch solche pauschalen Schuldzuweisungen treffen gerade in den heutigen Zeiten nicht mehr zu: Anwender, die moderne Kommunikationsformen wie Chats, Instant-Messaging oder Web-Mails nutzen, müssen auf ihren Rechner ein Zugang zum Internet öffnen - und dieser Zugang erweist sich als wahres Scheunentor für Malware und allerlei Angriffe: Selbst Werkzeuge zur Fernwartung schleichen sich auf diese Weise ins Netzwerk und auf die PCs.

Wir zeigen, wie gefährlich das schwarze Loch Port 80 sein kann und wie schwierig es ist, die dahinter stehenden Anwendungen zu identifizieren und entsprechend sicher auszuführen.

Die Ports - Türen, die überall hinführen können...

Viele Anwender haben zunächst ein Problem, mit dem Begriff Ports umzugehen. Was sind Ports, welche Funktion führen sie (nicht nur) bei Windows-Systemen aus und warum sollte man sich schließen oder öffnen müssen?

Wer einen Blick auf die Wikipedia-Definition eines solchen Ports wirft, findet dort eine sehr technische Beschreibung, die unter anderem besagt, dass es sich bei einem Port (Protokoll) um einen "Teil einer Adresse handelt, der Datensegmente einem Netzwerkprotokoll zuordnet".

Zudem wird in dieser Erklärung noch darauf hingewiesen, dass dieses Konzept etwa bei den Protokollen TCP, UDP und STCP (Stream Control Transmission Protocol) zum Einsatz kommt und "auch ein prozessspezifisches Softwarekonstrukt darstellt, das einen Kommunikationsendpunkt zur Verfügung stellt."

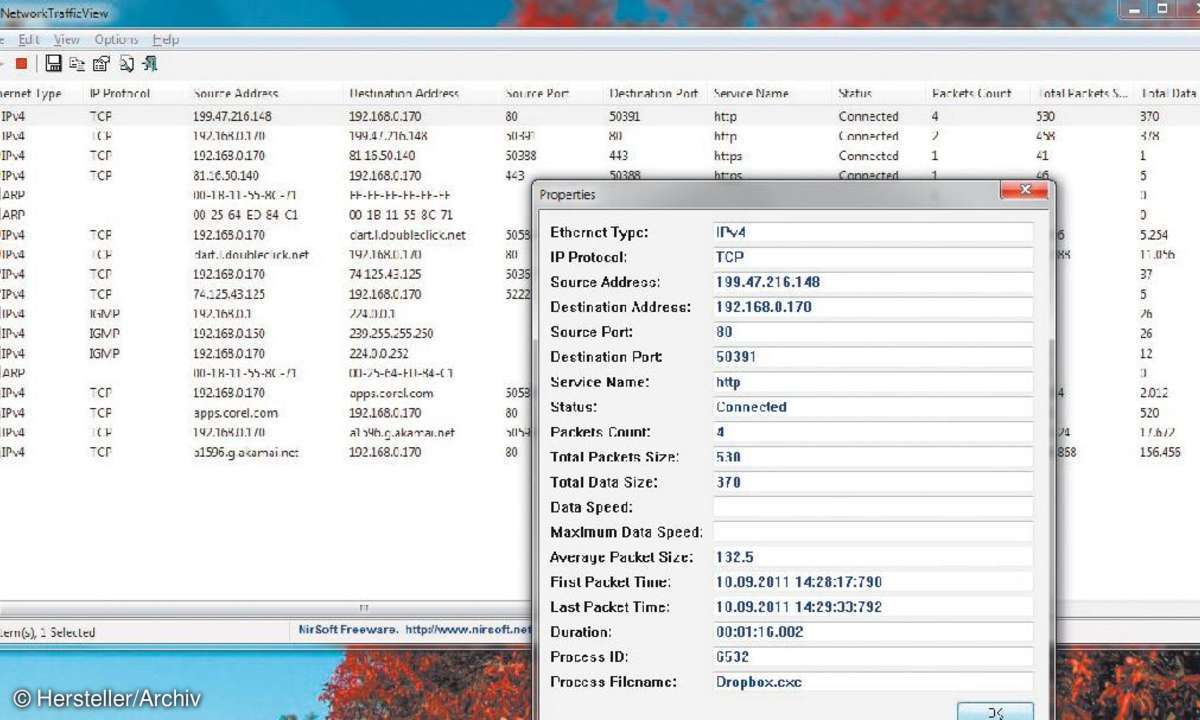

Gerade dieser Satz macht sehr schön klar, dass die Netzwerk-Ports, die in der Regel von einer Firewall überwacht werden, eine Verbindung darstellen: Sie verbinden eine Anwendung auf dem PC mit einem Punkt im Netzwerk oder im Internet.

Jede IP-Adresse bietet bis zu 65 535 dieser Port-Adressen, über die sie mit anderen IP-Adressen quasi gleichzeitig in Verbindung treten kann. Es gibt eine große Anzahl so genannter Well known Ports, die von ganz bestimmten Anwendungen verwendet werden und üblicherweise zwischen 0 bis 1023 liegen. Zugeteilt werden den Anwendungen diese Ports von der IANA (Internet Assigned Numbers Authority).

Zu diesen typischerweise von bestimmten Diensten genutzten Ports gehören etwa auch der Port 80 für HTML-Web-Traffic, der Port 443 für gesicherte HTTPS-Verbindungen oder der Port 25 für den Nachrichtenversand per SMTP.

Bekannt sind viele der Ports aus dem Bereich 1024 bis 49 151, sie werden als Registered Ports bezeichnet und können von Firmen für ihre Anwendungen registriert werden. Alle übrigen Port-Nummern von 49 152 bis hin zu 65 535 können dynamisch von anderen Ports und auch Anwendungen für weitere Datenkanäle genutzt werden.

Damit sind die Ports also Türen, die Daten und Informationen hindurch lassen. Dieser Informationsweg kann dabei in beide Richtungen, also vom PC ins Netz und zurück, oder auch nur in eine Richtung funktionieren - beispielsweise nur vom PC ins Internet. Dafür gibt es Regeln und Einstellungen, die diesen Informationsfluss lenken.

Damit wird auch schnell ein Grundsatz klar, der manchmal sogar von IT-Profis und Administratoren vergessen oder nicht beachtet wird: Die eigentliche Gefahr geht nie vom Netzwerk-Port oder Protokoll selbst aus. Das wirkliche Risiko sind die Anwendungen und Systemdienste, die auf der Maschine aktiv sind und an diesem Port lauschen sowie Verbindungen annehmen!