Online-Banking-Sicherheit: Empfehlenswerte Maßnahmen

- Online-Banking-Sicherheit: So vermeiden Sie Fallen

- Online-Banking-Sicherheit: Empfehlenswerte Maßnahmen

- Online-Banking-Sicherheit: Sicherer mit Chipkartenlesern

Es gibt verschiedene Mittel, sich in fremde Netzwerke einzuschalten: zum Beispiel über einen manipulierten Rechner in einem WLAN oder über einen gehackten Router. Malware auf einem PC kann Internet-Adressen umleiten oder die Daten abfangen, bevor sie gesendet werden.Besonders einfach geht es mit H...

Es gibt verschiedene Mittel, sich in fremde Netzwerke einzuschalten: zum Beispiel über einen manipulierten Rechner in einem WLAN oder über einen gehackten Router. Malware auf einem PC kann Internet-Adressen umleiten oder die Daten abfangen, bevor sie gesendet werden.Besonders einfach geht es mit Hotspots. Wenn Sie sich mit so einem öffentlichen Einwahlpunkt verbinden, kann dessen Betreiber sich als Man-in-the-middle in Ihre Verbindung einschalten. Deshalb sollten Sie Bankgeschäfte nicht in unbekannten WLANs erledigen. Benutzen Sie das Netz Ihres gewohnten Providers zu Hause.

Sind Sie gezwungen, über ein fremdes Netz zu kommunizieren, sollten Sie einen VPN-Dienst (Virtual Private Network) benutzen. So ein Dienst leitet Ihre Daten über eine verschlüsselte Verbindung, sodass der jeweilige Netzanbieter (zum Beispiel ein Hotspot) nicht erkennen kann, mit wem Sie kommunizieren. Er „sieht“ nur die Verbindung zum VPN-Dienst.Damit am heimatlichen Rechner nichts passiert, ist ein guter Schutz gegen Schadsoftware Pflicht. Dazu gehören auch regelmäßige Updates der Router-Software

Zwei-Kanal-Banking

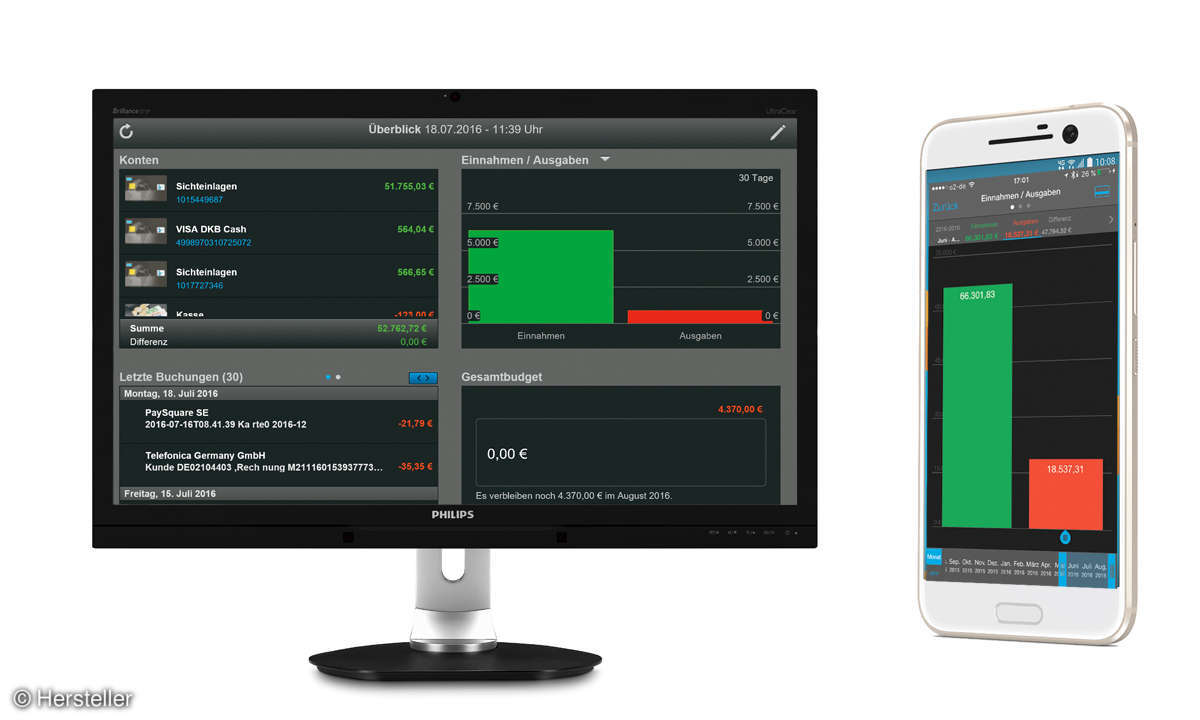

Zusätzlich sollten Sie ein sicheres Verfahren beim Online-Banking verwenden. Sicher sind zum einen Verfahren, die einen zweiten Kommunikationskanal benutzen. Geht man davon aus, dass eine Verbindung, zum Beispiel die Internetverbindung über den Router durch einen Mann in der Mitte manipuliert wird, so benutzt man zur Sicherheit eine zweite Verbindung zum Beispiel über das Smartphone. – Das ist beim mTan-Verfahren der Fall, bei dem Ihnen Ihre TAN-Nummer meist samt Überweisungsdaten auf das Handy geschickt wird. Ein Angreifer kann zwar alle Daten von und zum PC manipulieren, aber gleichzeitig auch das Smartphone zu überwachen, ist um einiges komplizierter.

Bessere TAN

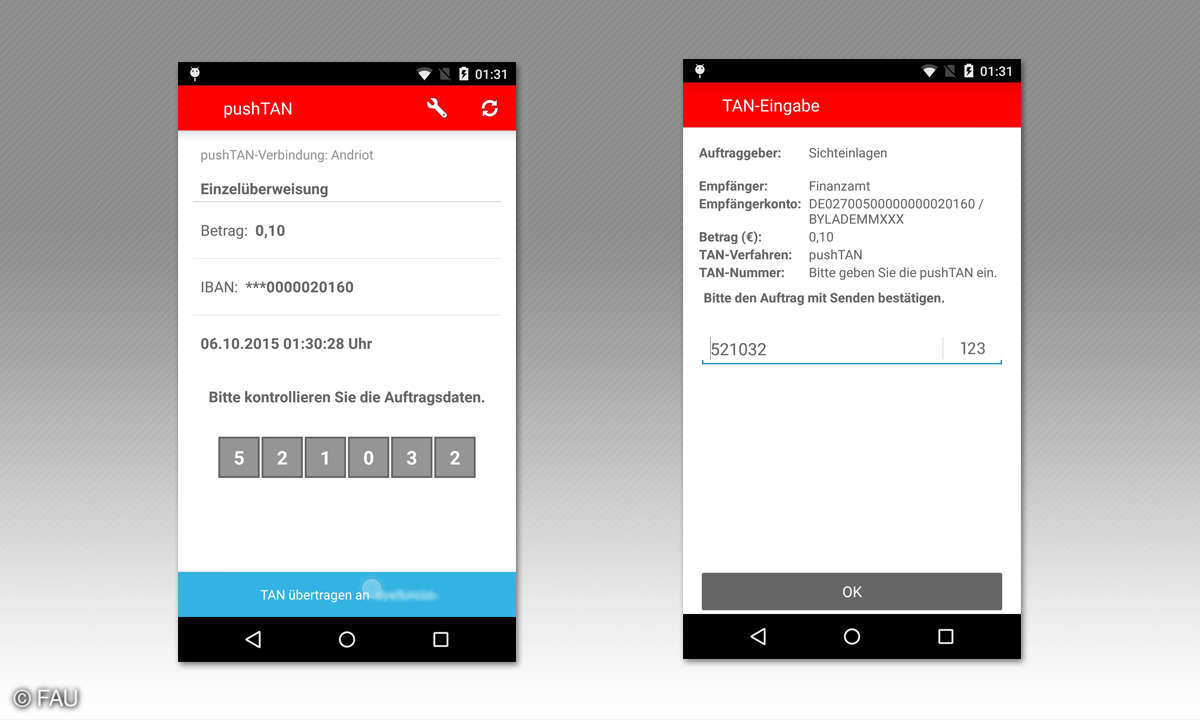

Weiterhin sollten die Daten der Überweisung, also zum Beispiel die IBAN des Empfängers, der überwiesene Geldbetrag und die Bankleitzahl bei der TAN-Generierung benützt werden. So kann mit einer bestimmten TAN nur eine bestimmte Überweisung genehmigt werden. Nämlich die, die der Kunde gerade durchführen will. Wenn der Hacker damit Geld auf sein eigenes Konto verschieben möchte, passt die TAN nicht zur gefälschten Überweisung. Die Bank, oder besser der Bank-Server, verweigert dann die Transaktion.

Bei modernen Verfahren wie chipTAN, photoTAN oder Display-TAN werden diese Überweisungsdaten verwendet. Sie gelten deshalb als besonders sicher. Bei chipTAN übermittelt die Bank die nötigen Daten mit einem Flickercode im Browser, den ein spezielles Lesegerät vom Computerbildschirm abliest. Der Kunde bestätigt die Überweisungsdaten, und das Lesegerät erzeugt die TAN, wobei meist auch noch der Code einer Kundenchipkarte berücksichtigt wird.

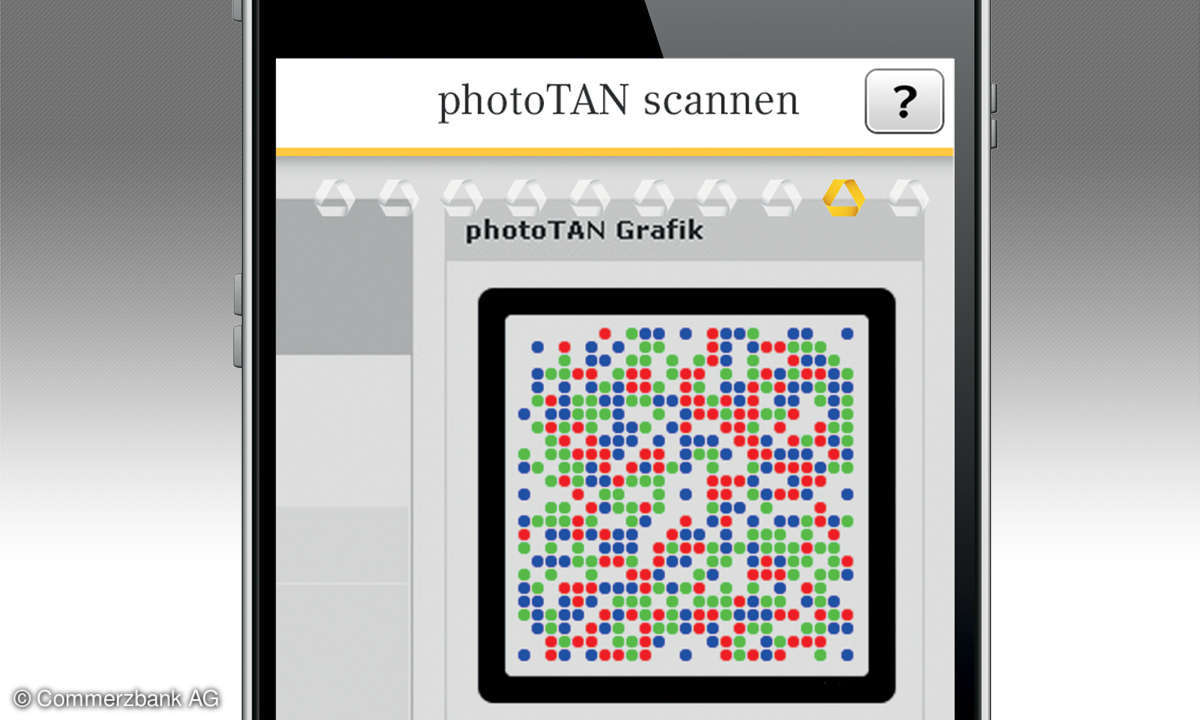

Auch photoTAN funktioniert so, allerdings läuft die Software auf einem Smartphone. Der Kunde fotografiert einen Farbcode ab, der in seinem Browser erscheint. In diesem Code verborgen liegen die Überweisungsdaten, die dann im Klartext in der Smartphone-App erscheinen. Bei Display-TAN hat der Online-Banker ein Bankkarten-ähnliches Gerät. Dieses kommuniziert per Bluetooth mit einem Smartphone. Das Gerät zeigt die per Bluetooth vom Handy übertragenen Überweisungsdaten an, die der Benutzer quittieren muss. Erst dann erscheint die TAN, die am Smartphone eingegeben wird.

Man-in-the-Browser-Attacke

Bei einer Man-in-the-middle-Attacke ist der Rechner, auf dem der Anwender seine Bankaufträge eingibt, unter Umständen gar nicht direkt betroffen und virenfrei – anders beim Man-in-the-Browser-Angriff. Hier läuft eine Schadsoftware direkt auf dem Rechner des Anwenders und manipuliert den Browser beim Online-Banking.

Das Malware-Plugin manipuliert nun über sogenannte Webinjects die im Browser angezeigten Seiten und blendet so zum Beispiel eigene Eingabefelder ein. Auf diese Weise kann auch die ganze originale Bank-Seite überdeckt und durch eine gefälschte Hacker-Seite ersetzt werden. Die Eingaben des Benutzers landen direkt auf den Servern des Hackers. Diese Attacke ist äußerst gefährlich, weil ein Benutzer kaum Chancen hat, sie zu bemerken.