Trojaner und Rootkits

- Trojaner aufspüren und beseitigen

- Trojaner und Rootkits

Noch spezieller Wenn die Scanner nicht fündig geworden sind oder den Bösewicht nicht entfernen konnten, geht die Jagd mit Spezialwaffen weiter: Tools, die sich auf die Beseitigung von Trojanern und Rootkits konzentrieren. Einige kommen wieder von den bekannten Antiviren-Herstellern, wie McAfee ...

Noch spezieller

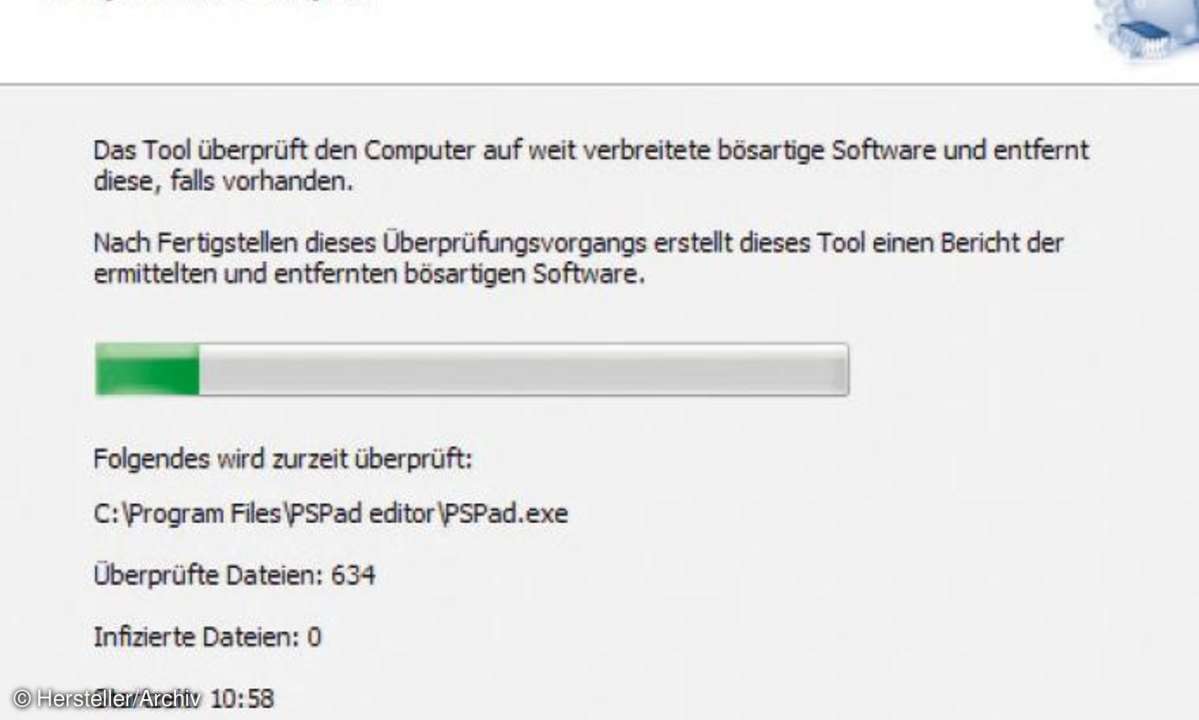

Wenn die Scanner nicht fündig geworden sind oder den Bösewicht nicht entfernen konnten, geht die Jagd mit Spezialwaffen weiter: Tools, die sich auf die Beseitigung von Trojanern und Rootkits konzentrieren. Einige kommen wieder von den bekannten Antiviren-Herstellern, wie McAfee Stinger oder Norton Power Eraser.

Stinger beseitigt über 3800 Schädlinge, darunter vorgeblich Antiviren-Tools oder den Banking-Trojaner SpyEye. Die Benutzung ist denkbar einfach. Als noch etwas mächtiger erweist sich Norton Power Eraser, da das Tool einen Neustart durchführt, um Rootkits zu blockieren. Ebenfalls zu empfehlen ist das Tool zum Entfernen bösartiger Software von Microsoft.

Als echter Spezialist beweist sich Kaspersky Windows Unlocker, der durch Erpresser-Trojaner verschlüsselte Dateisysteme wiederherstellt. Bei Kaspersky findet der Befallene ferner eine ganze Reihe von Tools, die ganz bestimmte Schädlinge killen. Er muss in diesem Fall natürlich wissen, welchem Trojaner er aufgesessen ist.

Das ist aber oft der Fall, da die Erkennung leichter als die Entfernung ist. Gmer wiederum untersucht den Rechner auf Rootkit-Aktivitäten. Das ist dann sinnvoll, wenn keines der bislang erwähnten Tools zu einem Erfolg geführt hat. Hat Gmer einen Eintrag gefunden, kann der Anwender ihn mit der rechten Maustaste deaktivieren oder löschen. Ist er sich nicht sicher, sollte er mit Deaktivieren beginnen und den Rechner dann neu starten.

Auf stille Bots hat es Rubotted von Trend Micro abgesehen. Das Tool läuft permanent im Hintergrund und überwacht den Netzwerkverkehr. Dazu installiert es den Netzwerk-Filter WinPcap. Wer den Verdacht hat, einen Bot zu füttern, sollte dieses Tool ein paar Tage oder Wochen laufen lassen.

Handarbeit

Opfern, die immer noch keinen Erfolg hatten, bleibt nichts anderes übrig, als den Trojaner selbst zu besiegen. Dazu müssen sie ihn an allen Orten aufspüren, an denen er sich ins System gegraben hat. Eine unschätzbare Hilfe dafür ist Autoruns von Microsoft aus den Sysinternals .

Es zeigt alle Autostartorte an und die Einträge lassen sich mit einem Klick deaktivieren. Außerdem speichert und vergleicht Autoruns Zustände. An den grünen Balken sieht der Anwender sofort, wo sich etwas geändert hat. Es ist ratsam, mit jedem Backup ein Autoruns-Logfile anzulegen, mit dem sich Trojaner sofort aufspüren lassen.

Eine gute Hilfe ist ferner der Security Task Manager , der alle Prozesse anzeigt, auch die versteckten. Außerdem liefert das Tool eine Risikoeinschätzung, für jeden Prozess und von welchen anderen Prozessen er abhängig ist. Mit dieser Info lässt sich im Internet zum Beispiel im Trojaner Board weitere Hilfe holen.

Eine komplette Systemanalyse führt Hijack This durch. Es vergleicht den Ist-mit dem Sollzustand und liefert anschließend eine Logdatei, die sich weiter untersuchen lässt. Der Anwender postet diese beispielsweise im oben genannten Forum oder lässt sie durch einen Online-Dienst wie www.hijackthis.de auswerten.

Ein weiteres Analyse-Tools heißt Hijack Free, das Teil des Emsisoft Emergency Kits ist. Hijack Free untersucht Prozesse, Autostarts, Ports und ActiveX-Controls. Der gesamte Kit enthält darüber hinaus einen Scanner und ein Lösch-Tool für Dateien, die geschützt sind.

Oft ist das Durchprobieren vieler Tools von Nöten, bis eines der Plage Herr wird. Ist dem Opfer endlich Erfolg beschert, so sollte er sich die erste Zeit danach nicht zu stark in Sicherheit wiegen und sein System aufmerksam beobachten. Denn wenn doch Reste des Trojaners verblieben sind, melden sie sich bald wieder. Der zuverlässigste Weg aber ist und bleibt, wie gesagt, das System komplett neu aufzusetzen.

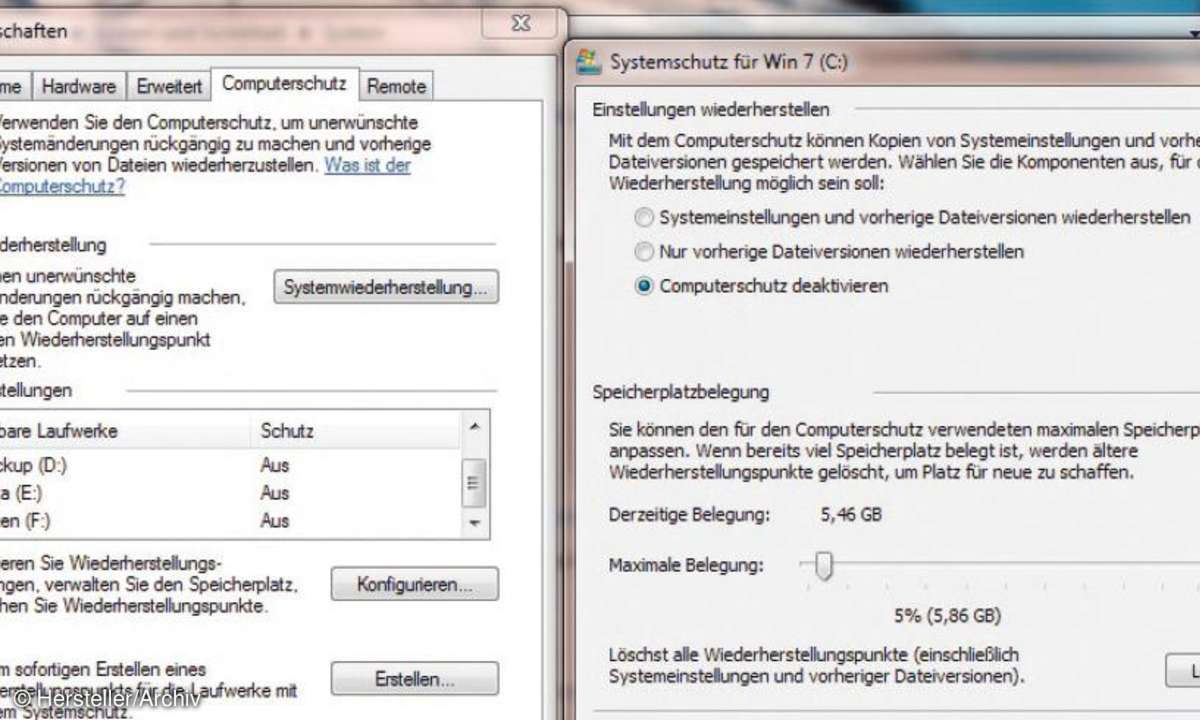

Achtung Schattenkopien

Windows legt in regelmäßigen Abständen Sicherheitspunkte (auch Schattenkopien genannt) an, über die der Anwender sein System in einen älteren Zustand zurücksetzen kann. Was als Sicherheitsfunktion sinnvoll ist, kann im Trojanerfall aber auch das Risiko bergen, dass der Trojaner zurückbleibt. Einige der Dateien in den Schattenkopien sind nämlich schreibgeschützt. Vor der Trojanerbeseitigung sollte der Anwender die Systemwiederherstellung also deaktivieren. Klicken Sie dazu bei Windows 7 mit der rechten Maustaste im Startmenü auf Computer und dann auf Eigenschaften/Computerschutz/Konfigurieren/Computerschutz deaktivieren. Windows löscht nun sämtliche Wiederherstellungspunkte.