Trojaner aufspüren und beseitigen

Oft scheitern die Sicherheitssuiten an der Beseitigung hartnäckiger Trojaner und Rootkits. Doch mit speziellen Tools und etwas Know-how rückt der Betroffene den Parasiten erfolgreich zu Leibe.

- Trojaner aufspüren und beseitigen

- Trojaner und Rootkits

Viele Trojaner arbeiten leise. Sie verrichten still und effektiv ihr böses Werk, nehmen gelegentlich Kontakt mit ihrem Herrn und Meister auf, um neue Aufträge zu erhalten. Oft bewegen sie sich unterhalb der Schwelle, an der sie den Antivirenprogrammen auffällig würden. Sie verstecken sich und...

Viele Trojaner arbeiten leise. Sie verrichten still und effektiv ihr böses Werk, nehmen gelegentlich Kontakt mit ihrem Herrn und Meister auf, um neue Aufträge zu erhalten. Oft bewegen sie sich unterhalb der Schwelle, an der sie den Antivirenprogrammen auffällig würden.

Sie verstecken sich und warten auf ihren Einsatz. Bis der Cyber-Kriminelle sie erweckt und sie sich in ein riesiges Botnetz von Zehntausenden von Rechnern eingliedern, um eine Webseite zu attackieren oder um eine Flut an Werbemails ins Netz zu gießen.

Andere Trojaner warten darauf, dass der Anwender eine bestimmte Bankseite aufruft. Dann schleusen sie gefälschte Seiten in den normalen Datenverkehr zwischen Webseite und Bank ein. Diese Phishing-Seiten sollen den Anwender dazu verleiten, TAN-Nummern einzugeben, mit denen die Kriminellen wiederum Geld von seinem Konto abziehen können. Auftraggeber ist eine inzwischen gut organisierte internationale Online-Mafia, die Millionenumsätze macht.

Neben der Verschwiegenheit besitzen moderne Trojaner oft einer weitere unangenehme Eigenschaft, ihre Verborgenheit. Als sogenannte Rootkits verankern sie sich tief im System, haben sich Rechte als Admin (oder Root) verschafft und verbergen sich so vor der Schutz-Software. Sie erscheinen nicht als Datei, Dienst, Prozess oder Registry-Eintrag. Durch ihre komplexe Struktur sind sie darüber hinaus schwer zu entfernen, weil sie sich aus wenigen verbliebenen Teilen selbst wieder zusammensetzen können. Moderne Beispiele sind SpyEye, Zeus, System Fix oder Gema.

Der erste Verdacht

Oft erfährt der Betroffene erst von seinem Provider per Brief, dass sein Rechner Spam versendet. Der Provider hat dann den SMTP-Port des Anwenders gesperrt und der kann Mails nur noch über das Web versenden. Der nächste wichtige Hinweis auf einen Trojaner sind Unregelmäßigkeiten beim Online-Banking.

Wenn der Anwender an ungewöhnlicher Stelle zur Eingabe von TAN-Nummern aufgefordert wird, so sollte er sehr misstrauisch werden und den Bankvorgang sofort beenden. Sehr lautstark hingegen treten so genannte Ransomware- oder Lösegeld-Trojaner auf. Sie blockieren den Rechner, verschlüsseln die Festplatte und verlangen einen Geldbetrag. Auch nach der Bezahlung ist aber nicht sicher, dass der Mafioso den Rechner freigibt. Von beidem sind Fälle bekannt.

Wer einen mehr oder weniger deutlichen Trojaner-Verdacht hat, fährt am besten, den kompletten PC neue aufzusetzen. Jedem, dem das möglich ist, sollte nichts anderes tun. Das setzt voraus, dass der Betroffene Daten und Programme sauber getrennt gehalten hat, so wie immer empfohlen. Dann kann er die vorhandene Systempartition komplett aufgeben.

Falls Ransomware nicht nur das System, sondern auch die Daten verschlüsselt hat, hat der Glückliche ein aktuelles Backup und kann auch seine nicht mehr zugängliche Datenpartition vernichten. Bei der Neuinstallation sollte man die betroffenen Partitionen formatieren und anschließend zur Sicherheit sämtliche neuen und alten Daten mit einem Antivirenprogramm tiefgründig prüfen, sodass man den Trojaner nicht gleich wieder ins Leben weckt.

Die richtigen Tools

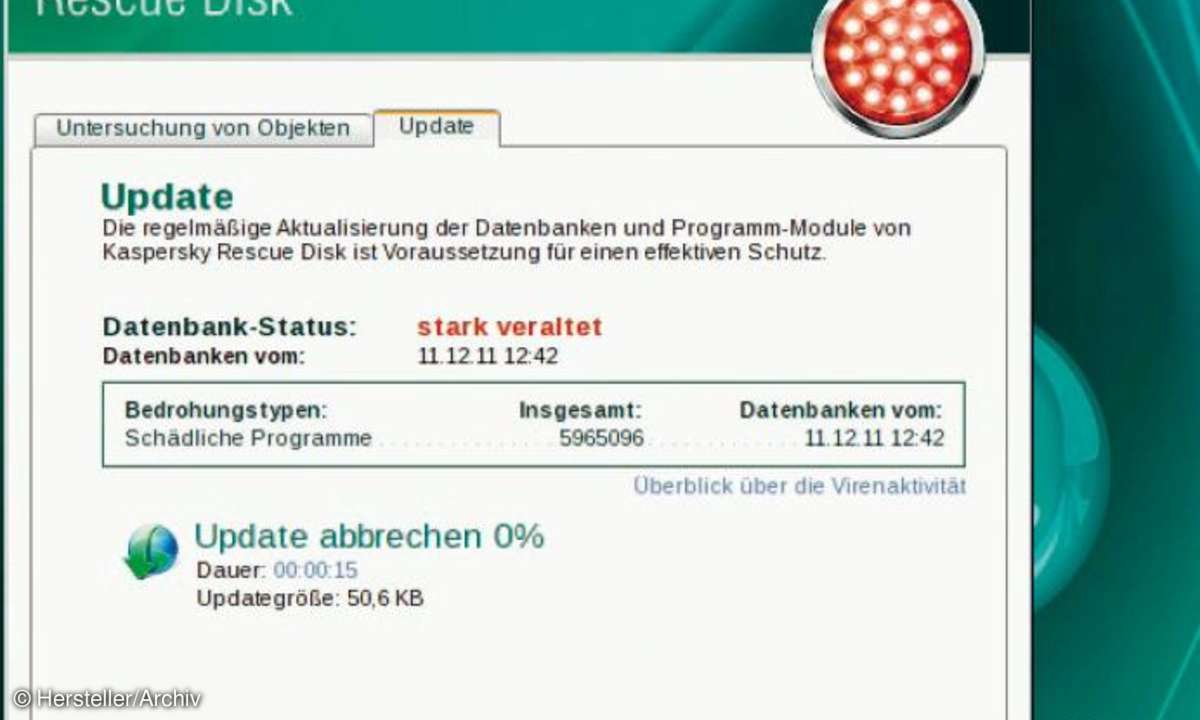

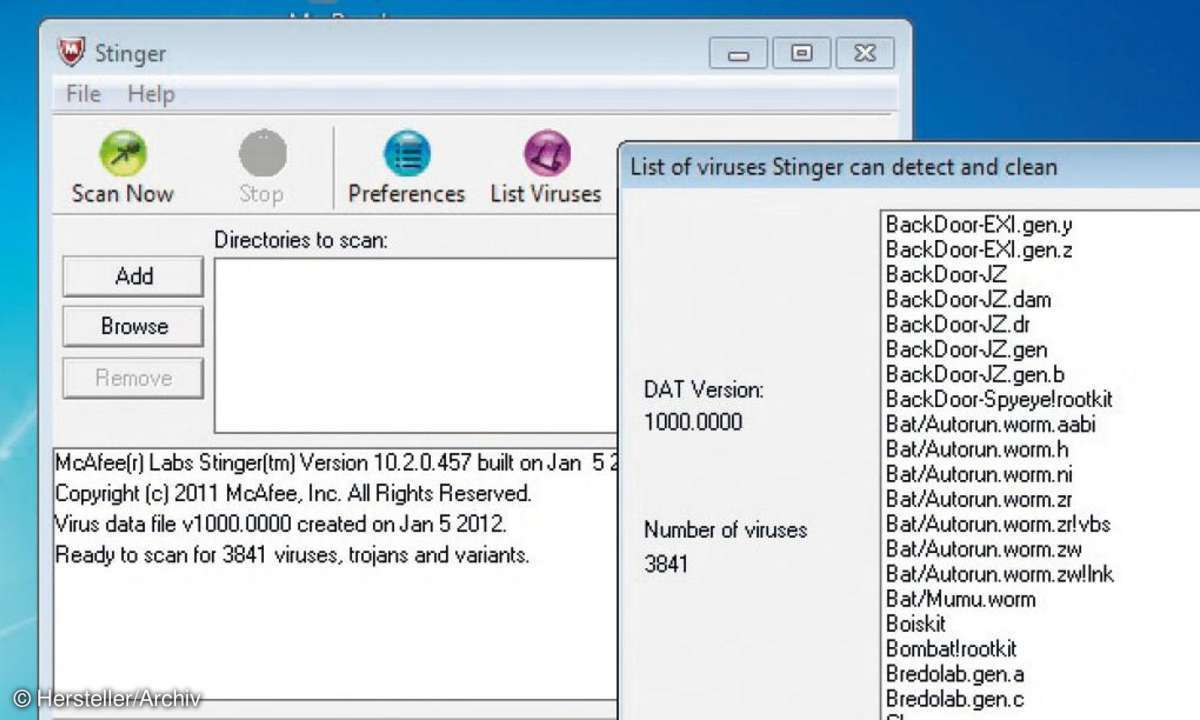

Hat der Anwender keine saubere Datenhaltung, muss er den Trojaner aus dem lebenden System operieren, was nicht immer einfach ist. Gerade Rootkits zeigen sich oft als sehr widerstandsfähig, meist geht es den Betreibern um viel Geld. Den ersten Verteidigungsangriff führt der Betroffene am besten mit der hoffentlich vorhandenen Boot-DVD seines Antiviren-Programms.

Wichtig dabei ist, den Rechner wirklich zu booten. Nur so lassen sich Rootkits zuverlässig beseitigen. Auch ohne Verdacht lohnt es sich, gelegentlich den Rechner per Fremdstart zu checken, denn, wie gesagt, Rootkit-Trojaner sind meist leise.

Findet die Boot-DVD nichts und der Anwender hält dennoch an seinem Verdacht fest, sollte er weitere Scanner ansetzen. Oft erkennt die Virenerkennung den Trojaner zwar, aber kann ihn nicht löschen. Auch dann lohnt es sich, andere Scanner zu konsultieren.

Fast alle Hersteller bieten kostenlos im Internet entsprechende ISO-Dateien, die eine Virenerkennung und -beseitigung meist auf Linux-Basis enthalten, sich aber nicht installieren lassen und keine dauerhafte Schutzfunktion leisten (etwa als Wächter). Eine Auswahl finden Sie in der Tabelle.

Von der Virenbeseitigungssoftware Bitdefender gibt es eine kostenlose Rettungs-Disk zum Download. Bekannt ist auch das Avira-Rescue-System , das auch vom Anti-Botnetz-Zentrum empfohlen wird.

Ferner gibt es von AVG ein entsprechendes Tool, das das ISO-Image auch in einen boot-baren USB-Stick verwandelt. Der Anwender startet einfach Setup.exe und folgt den Anweisungen. So hat der Sicherheitsexperte im Freundeskreis immer einen Rescue-Stick bei sich. Wie alle Rettungssysteme aktualisiert es sich automatisch über das Internet. Es gibt also auch Tools, um das Netzwerk zu konfigurieren.

Finden die Antiviren-Hersteller nichts, so ist eine Möglichkeit, das infizierte System ein paar Tage nicht zu nutzen (nur von außen mit Linux booten). So hat der Böswicht keine Chance, den Trojaner zu ändern. Aber die Antivirenfirmen hatten Zeit, die Signaturen anzupassen. Eher zwecklos sind Online-Virenscannern, denn sie prüfen das laufende System, sind also machtlos gegen Rootkits und bieten meist nur eine Erkennung ohne Beseitigung.