Teil 4: Wie Keylogger Ihre Identität bedrohen

- Wie Keylogger Ihre Identität bedrohen

- Teil 2: Wie Keylogger Ihre Identität bedrohen

- Teil 3: Wie Keylogger Ihre Identität bedrohen

- Teil 4: Wie Keylogger Ihre Identität bedrohen

- Teil 5: Wie Keylogger Ihre Identität bedrohen

Um kernelbasierte Keylogger zu enttarnen, gibt es mehrere Möglichkeiten. Beginnen wir mit der manuellen Strategie. Sehr hilfreich ist auch hier die chinesische Allzweckwaffe gegen Rootkits: IceSword. Der Blick in die Prozessliste verrät keine Auffälligkeiten; hier hält sich der Keylogger anschei...

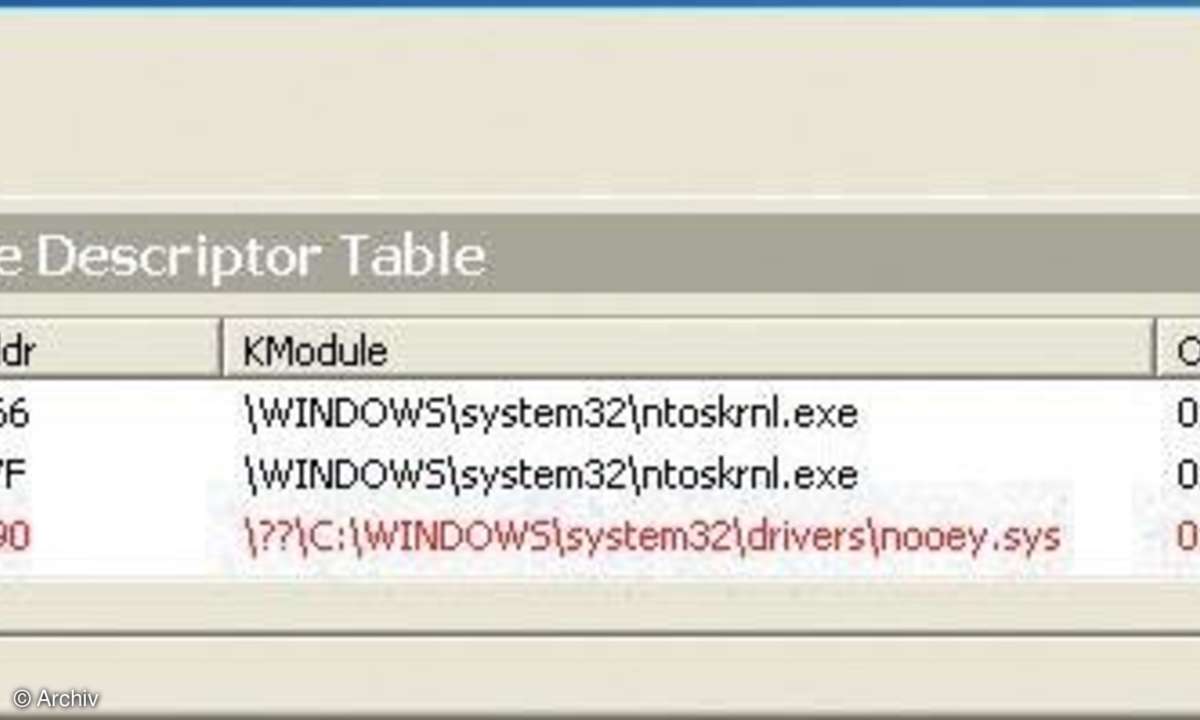

Um kernelbasierte Keylogger zu enttarnen, gibt es mehrere Möglichkeiten. Beginnen wir mit der manuellen Strategie. Sehr hilfreich ist auch hier die chinesische Allzweckwaffe gegen Rootkits: IceSword. Der Blick in die Prozessliste verrät keine Auffälligkeiten; hier hält sich der Keylogger anscheinend nicht verborgen. Aber im System Service Descriptor Table (SSDT), der Kerneltabelle, werden wir fündig. Hier listet IceSword alle Module rot auf, die Kernelfunktionen manipulieren.

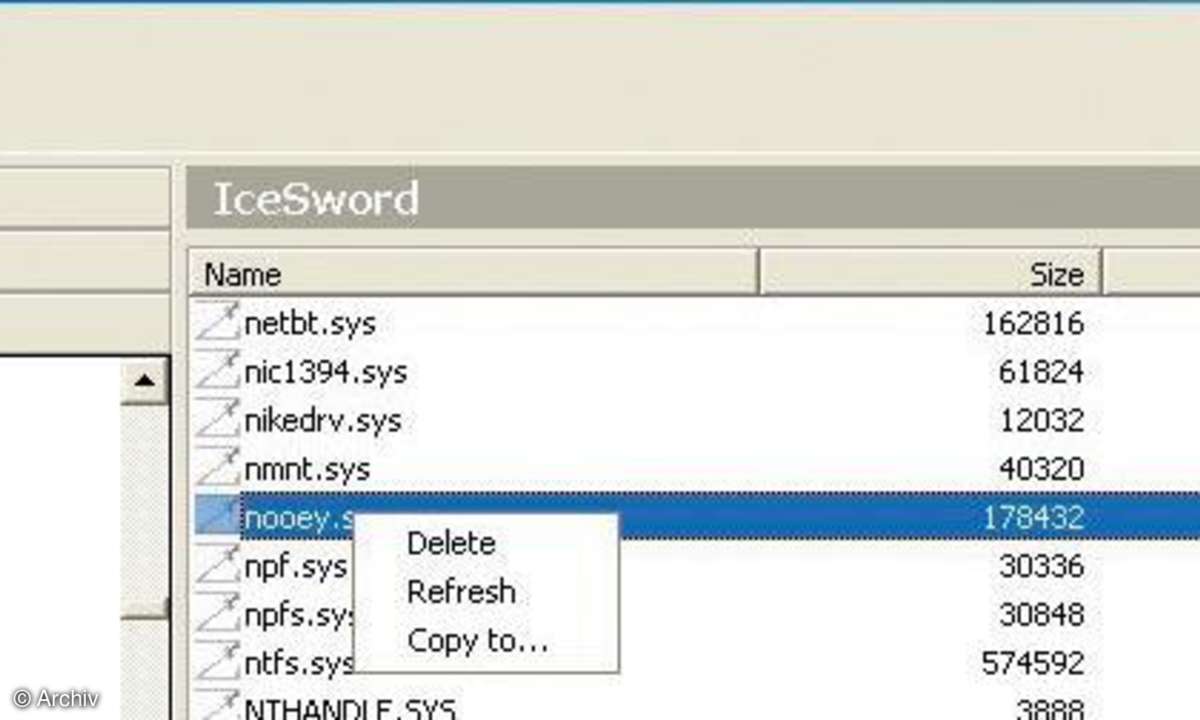

Im Mittelpunkt unserer Detektivarbeit steht der Treiber nooey.sys. Dass hier mehr als ein Verdacht vorliegt, erkennt man auch daran, dass der Windows-Explorer diese Datei auch nicht finden kann, obwohl sie in IceSword mit Fundort (windowssystem32drivers) angezeigt wird. Um diesen Treiber loszuwerden, kann man entweder sein System im abgesicherten Modus starten und die Datei löschen oder man bedient sich der Bordmittel von IceSword.

Nach dem Löschen oder Verschieben der Datei und anschließendem Neustart ist der Keylogger verschwunden. Aber die Logdateien gibt es noch. Hier ist dann Handarbeit angesagt. Sie müssen Ihr System (meist reicht das Stammverzeichnis von Windows) nach tagesaktuellen Daten scannen. Bei kryptischen oder auch bei sehr eindeutigen Dateibezeichnungen istman dann am Ziel.

Auf der sicheren Seite istman aber erst dann, wenn man diese Datei mit einem Spezialtool wie dem kostenlos erhältlichen Eraser (www.heidi.ie/eraser) löscht, um dem Datenspion keine Chance zu geben, diese Dateien wiederherzustellen. Möglichkeit Nummer 2, den Schädling loszuwerden, besteht im Einsatz von Rootkit-Entfernern wie dem kostenlos erhältlichen Blacklight Rootkit Eliminator von F-Secure (www.f-secure.com).