Teil 3: Wie Keylogger Ihre Identität bedrohen

- Wie Keylogger Ihre Identität bedrohen

- Teil 2: Wie Keylogger Ihre Identität bedrohen

- Teil 3: Wie Keylogger Ihre Identität bedrohen

- Teil 4: Wie Keylogger Ihre Identität bedrohen

- Teil 5: Wie Keylogger Ihre Identität bedrohen

Sie surfen im Internet, stöbern hier und da ein bißchen, tummeln sich auf diversen Hackerseiten und schwuppdiwupp fangen Sie sich einen Schädling ein, dessen vordringliche Aufgabe darin besteht, einen Keylogger aus dem Internet nachzuladen und ihn unsichtbar in Ihrem System zu verankern. Jemand s...

Sie surfen im Internet, stöbern hier und da ein bißchen, tummeln sich auf diversen Hackerseiten und schwuppdiwupp fangen Sie sich einen Schädling ein, dessen vordringliche Aufgabe darin besteht, einen Keylogger aus dem Internet nachzuladen und ihn unsichtbar in Ihrem System zu verankern. Jemand schiebt Ihnen gezielt einen Keylogger auf Ihrem PC unter, entweder als Teil einer Bossware (mit der Arbeitgeber ihre Mitarbeiter ausspähen) oder weil Mitglieder Ihrer Lebensgemeinschaft oder Familie mal sehen wollen, was Sie so alles am PC treiben. Witzigerweise ist Variante 1, der "Webunfall" zwar wahrscheinlicher als Variante 2, aber diese ist tückischer und schlechter abzuwehren. Warum? Ganz einfach deswegen, weil bei Variante 1 die internen Schutzmechanismen, Antivirus- Software und Firewall eher ansprechen. Aus irgendeinem, wohl im Business- Modell der jeweiligen Anbieter von Keylogger-Software beruhenden Grund, unterscheiden die Hersteller von Sicherheitslösungen zwischen guten und bösen Keyloggern. Böse sind alle Keylogger, die von namenlosen Hackern & Malware-Codern untergeschoben werden; gut alle offiziellen Produkte, für die man Käufer sucht. Aus diesem Grund möchten wir uns mit Variante 2 intensiver beschäftigen. Denn ein von fremder Hand auf dem eigenen PC installierter Keylogger ist schwieriger zu entdecken, als die im Gefolge von Trojanern mitreisenden Schlüsseldiebe.

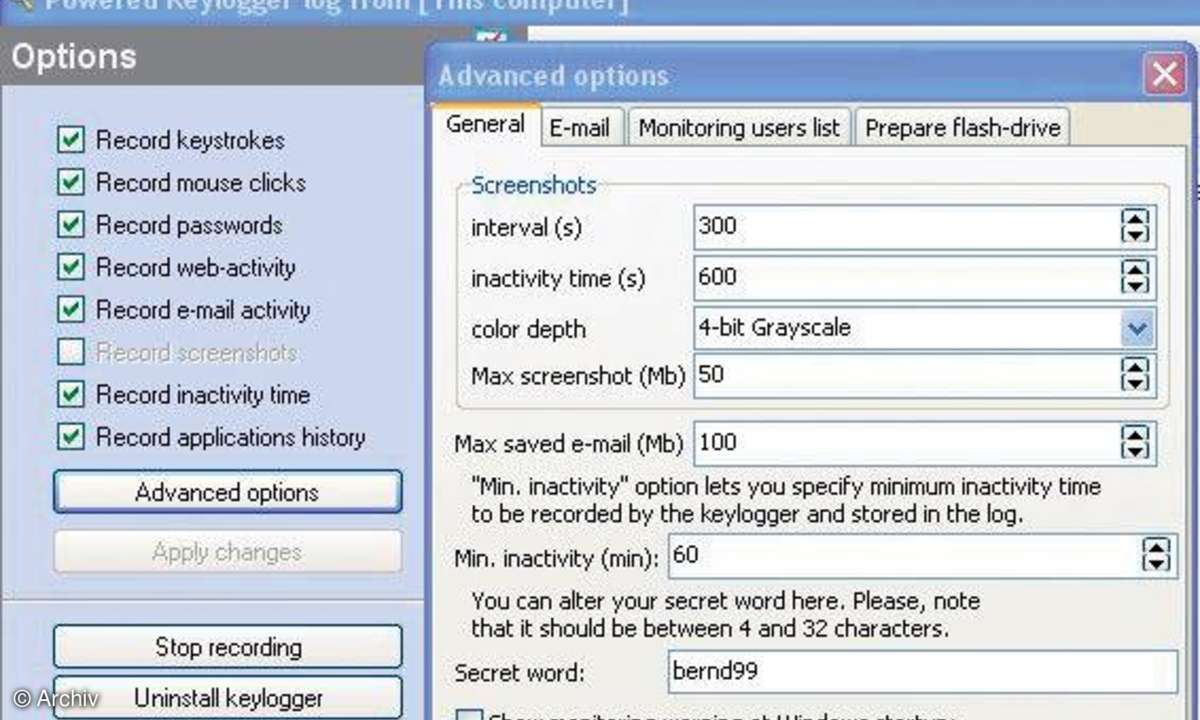

Kommerziell vertriebene Keylogger haben den Vorteil, dass Sie sich ihre (Anti-) Sicherheitsfeatures genau ansehen können. Sie kaufen hier keine Katze im Sack. Bekannte und leistungsfähige Produkte sind: Powered Keylogger, Elite Keylogger, Ardamax Keylogger und Golden Eye. Die Kernfeatures sind meistens identisch: schwer detektierbar. Sie tauchen weder im Taskmanager, noch im Programm-Manager, der System Tray oder im UnInstall- Menü auf. Die Logfiles sind nur demjenigen zugänglich, der das Passwort dafür kennt und es lässt sich so gutwie alles gezielt überwachen und bei Bedarf übers Internet weitermelden.

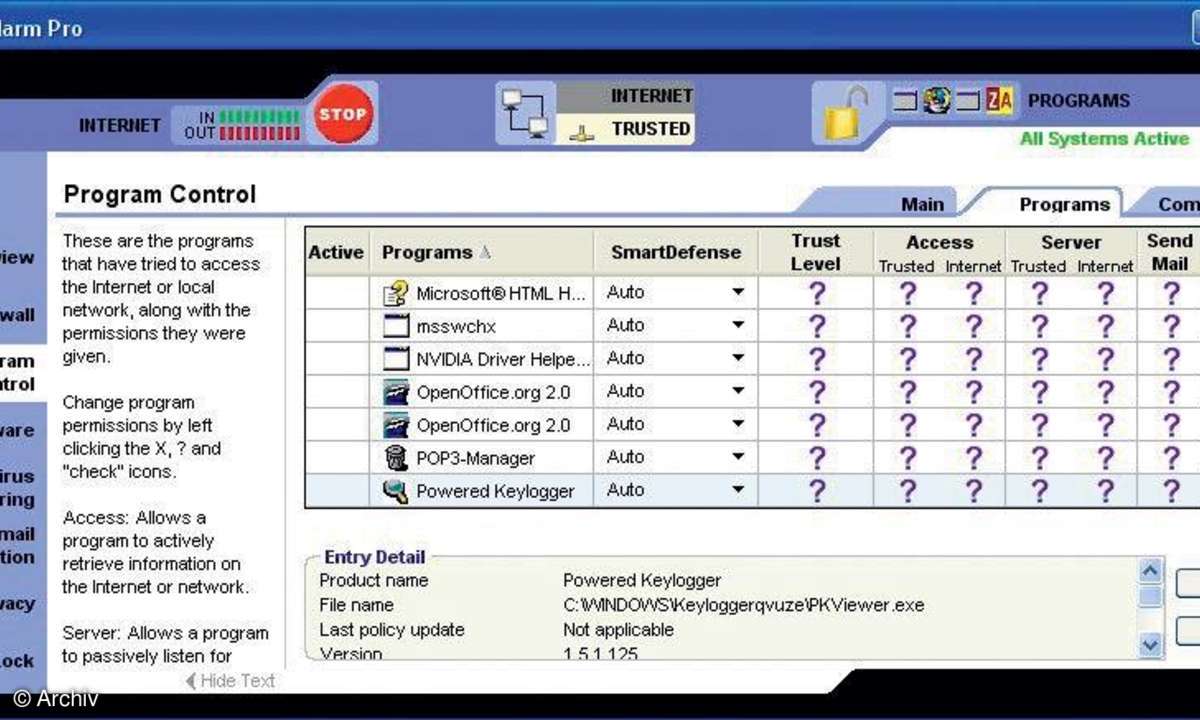

Stellvertretend für hunderte von kommerziell vertriebenen Lösungen greifen wir uns hier den Powered Keylogger heraus. Die Installation auf dem Zielrechner bereitet so gut wie keine Mühe. Trotz aktivem und aktualisiertem Online-VirenWächter von F-Prot (auch andere namhafte Antivirenwächter lassen professionelle Keylogger passieren) gelingt die Installation ohne Mühe. Als wir allerdings versuchen, uns die Logdateien via E-Mail zuschicken zu lassen, schlägt die Firewall von Zone Labs Alarm. In ihrer Programmliste ist der Keylogger mit Installationsverzeichnis korrekt gelistet.

Ansonsten ist die Tarnung des mit Rootkit- Technologie arbeitenden Keyloggers sehr gelungen: Mit normalen Bordmitteln ist er praktisch nicht zu entdecken. Er wird auch nicht mit irgendwelchen Hotkeys aktiviert, sondern mit der Eingabe eines Passworts in irgendeiner Eingabezeile. Da er sich als Treiber im Kernel (Ring 0) verankert, ist er auch mit anderen Tools nur schwer auffindbar.

Aufgrund dieser Tatsache sind gängige Antiviren- und Malwarescanner wie Norton, Ad-Aware oder HijackThis nicht das Mittel der Wahl, um solchermaßen getarnte Schädlinge zu bekämpfen.