Teil 4: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 2: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 3: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 4: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 5: Drive-by-Infektionen: Diese Abwehrstrategien helfen

Diagnose am Webserver Die Diagnose von Drive-by-Infektionen auf dem Webserver erschwert die Tatsache, dass sie sich in den Logdateien nicht unmittelbar reflektieren. Die eigentliche Malware liegt ja außerhalb der infizierten Domain und es wurden auch keine neuen Web-Dokumente erzeugt, sondern led...

Diagnose am Webserver

Die Diagnose von Drive-by-Infektionen auf dem Webserver erschwert die Tatsache, dass sie sich in den Logdateien nicht unmittelbar reflektieren. Die eigentliche Malware liegt ja außerhalb der infizierten Domain und es wurden auch keine neuen Web-Dokumente erzeugt, sondern lediglich legitime Webseiten und legitime Javascript-Bibliotheken mit bösartigem Code verunreinigt.

Um bösartiges Verhalten einer Webseite auszuschließen, sollten Sie dieser regelmäßig einen Kontrollbesuch erstatten, während Sie das Verhalten Ihres lokalen Systems, einschließlich der laufenden Prozesse, überwachen.

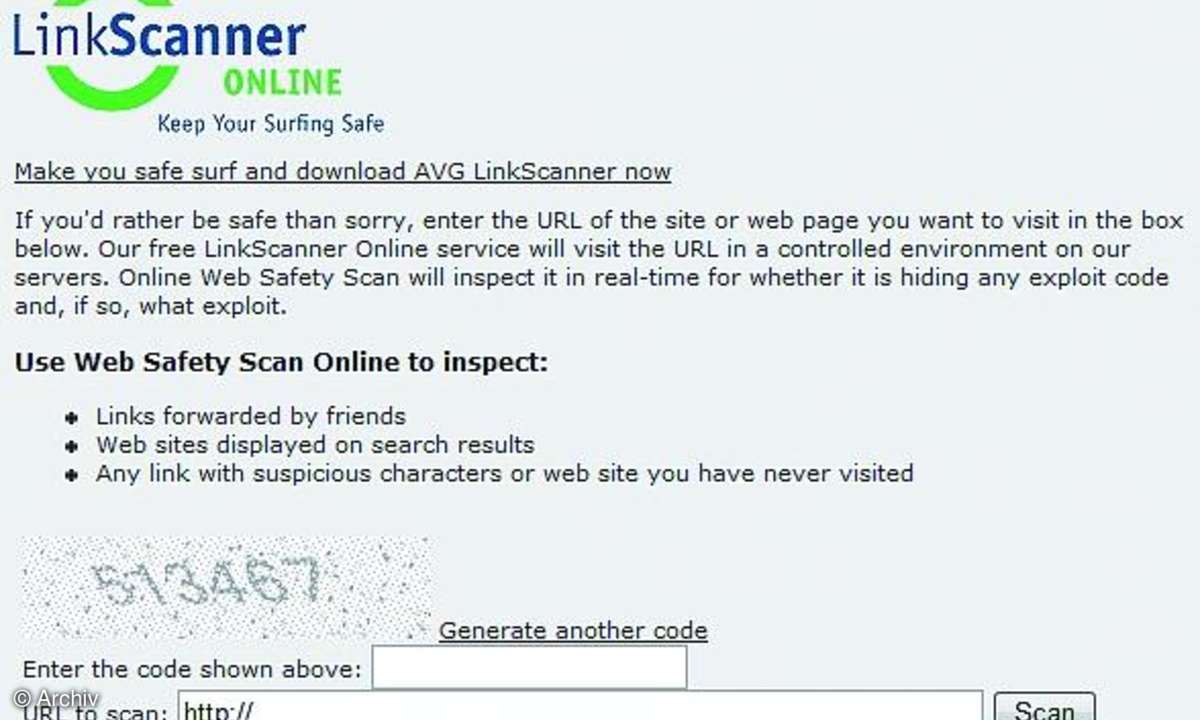

TIPP: Durch den Einsatz von Tools wie Linkscanner Pro () können Sie dafür sorgen, dass Sie über bösartiges Verhalten Ihrer Webseite gegenüber Ihrem Client-System gewarnt werden.

Wenn Sie Ihren Server selbst untersuchen sollen, richten Sie eine virtuelle Maschine unter Windows XP oder Windows Vista mit Internet Explorer und den üblichen Browser- Plugins in einer ungepatchten Version ein, sodass sie eine optimale Angriffsfläche bietet. Eine Drive-by-Infektion offenbart sich durch zusätzliche Prozesse, die unmittelbar nach dem Besuch Ihrer Webseite starten. Durch das Überwachen der HTTP-Anfragen und Änderungen an der Registry können Sie ebenfalls Infektionen aufspüren und bestätigen.

Bei dem Gumblar-Attack auf ein verwundbares System sehen Sie beim Besuch einer Webseite in Ihrem Browser eine Fehlermeldung von Adobe Reader, die in einem Absturz der Reader-Engine aufgrund eines Bufferüberlaufs endet. Während Sie lediglich die Webseite in dem Browser besuchten, wurde per Drive-by-Download eine PDF-Datei übertragen und mittels Javascript aus einem Kommentarobjekt heraus eine DoS-Attacke auf die Reader-Engine gefeuert. Dieses Verhalten sollte ausreichen, um Gumblar-Code auf Ihrem Server zu diagnostizieren.

Andere typische Symptome einer Drive-by-Infektion beinhalten seltsames Verhalten des Webbrowsers wie das Umleiten von Ergebnissen einer Google-Suche auf dubiose Webseiten und Warnmeldungen über Malware. Die Letzteren bieten Ihnen kostenpflichtige Downloads weiterer Malware an, die sich als Virenscanner tarnt.

TIPP: Um zu ermitteln, womit Sie es genau zu tun haben und wie der Angriff funktioniert, können Sie einzelne verdächtigte Dateien an einen Online-Dienst wie Virus Total () und Avert Labs Web Immune () übertragen. Virus Total zieht die Datei durch mehrere verschiedene Antivirus-Engines und erhöht somit die Wahrscheinlichkeit, dass eine neue Infektion entdeckt wird.

Gegenmaßnahmen

Im Zentrum der Javascript- und iframebasierten Malware-Attacken stehen primär veraltete Web-Browser wie zum Beispiel der Microsoft Internet Explorer 6 und 7. Windows-Systeme sind laut Sicherheitsfirmen wie Kaspersky Lab erst seit Windows Vista SP1 und Internet Explorer 8 in Kombination mit aktueller Anti-Viren-Software als hinreichend sicher für den Einsatz im Unternehmensumfeld zu bezeichnen. Eine täglich via Internet aktualisierte Anti-Virus-Software ist absolut Pflicht.

Zu den am stärksten verwundbaren Betriebssystemen und Webbrowsern zählen:

• Windows XP Service Pack 2 und 3, Windows Server 2003 Service Pack 1, • Microsoft Internet Explorer 6 für Windows XP Service Pack 2, • Microsoft Internet Explorer 6 für Windows Server 2003 SP1, • Microsoft Windows Internet Explorer 7 für Windows XP SP2, • Microsoft Windows Internet Explorer 7 für Windows Server 2003 SP1.

Wer mit Microsoft-Betriebssystemen arbeitet, sollte vom Einsatz von Windows XP und Internet Explorer 6 und 7 daher prinzipiell absehen. Die erforderliche Sicherheitsstufe konnte bei diesen Produkten nicht mit kleinen Patches für Windows XP erreicht werden, sondern machte ein komplettes Redesign des ganzen Betriebssystems nötig. Microsoft hat sich mit Windows Vista SP1 und Internet Explorer 8 effizient um die Sicherheit gekümmert. Da viele Anwender den Umstieg auf Windows Vista und damit auch Internet Explorer 8 ausgelassen haben, konnten sich Drive-by-Infektionen so intensiv ausbreiten.

Das auf BSD-Unix basierende Mac OS X 10.5.x von Apple ist erst mit der Version 10.5.7 vom 12. Mai und Safari 4 Beta als sicher einzustufen. Mit dem Sicherheitsupdate 2009-002/Mac OS X v10.5.7 konnte Apple unter anderem einen Fehler in Apple Type Services beheben, der ein Risiko für Drive-by-Infektionen darstellte.

Apple hat zwar zahlreiche Sicherheitslücken geschlossen, aber nicht mehr in den aktuellen finalen Safari-Versionen. Betroffen sind alle Versionen von Safari der 2.x- und 3.x-Generation. Erst Safari 4 Beta bringt endlich wichtige Verbesserungen des Browsers wie zum Beispiel Malware-Blocker, Phishing-Filter und die erweiterte Validierung von Webadressen.

Wer jetzt glaubt, dass Google Chrome 1.x (und 2.x) beim Auftreten von Gumblar immun gewesen sei, der irrt leider. Google und Kaspersky haben sich zwar um das Aufspüren von Gumblar verdient gemacht. Doch auch Google hat seinen Webbrowser erst mit einem sogenannten Silent Update stillschweigend gepatcht. Auch die beliebte Bastion der Open- Source-Software Mozilla Firefox 3.0.10 benötigt zusätzliche Sicherheits-Plugins wie die Netcraft-Toolbar, Javascript Deobfuscator 1.5.3, NoScript et cetera, um sich gegen Gumblar behaupten zu können.