Drive-by-Infektionen: Diese Abwehrstrategien helfen

Auf völlig legitimen Webseiten droht Ansteckungsgefahr durch sogenannte Drive-by-Infektionen. Internet Magazin beleuchtet die Ursachen und zeigt die verfügbaren Abwehrstrategien.

Das Szenario einer Drive-by-Infektion erscheint technisch so gut wie unmöglich: Ein Internet-Nutzer besucht eine respektable Webseite, etwa das Portal einer Behörde, prüft dort etwa die Öffnungszeiten auf der Startseite und verlässt diese URL, ohne auch nur einen Link angeklickt zu haben.Dur...

Das Szenario einer Drive-by-Infektion erscheint technisch so gut wie unmöglich: Ein Internet-Nutzer besucht eine respektable Webseite, etwa das Portal einer Behörde, prüft dort etwa die Öffnungszeiten auf der Startseite und verlässt diese URL, ohne auch nur einen Link angeklickt zu haben.Durch diese an sich harmlose Aktivität - bloßes Vorbeisurfen durch vollkommen legitime und ansonsten vertrauenswürdige Internet-Nachbarschaften - ist sein System infiziert worden. Die Firewall war dagegen machtlos und unter Umständen nicht einmal der Virenscanner hat Alarm geschlagen.

Dieses völlig unwahrscheinliche Szenario selbstreplizierender Malware- Downloads wurde in den letzten Monaten für zahlreiche Betreiber respektabler Webseiten und ihre Web-Besucher bittere Realität. Am 18. Mai schlugen CERT-Sicherheitsexperten () Alarm, dass eine seit März dieses Jahres bekannte Drive-by-Attacke, die Googles Suchergebnisse mit Malware verseuchte, sich nun wie ein Lauffeuer verbreitete.

Der Angriff wurde unter dem Namen Gumblar bekannt, da er seinen Ursprung auf hatte. Sicherheitsexperten sind sich einig, dass aufgrund von Drive-by-Infektionen durch Gumblar (auch als JSRedir- R bekannt) seit Mitte Mai Tausende von Webservern pro Woche infiziert werden.

Der Name JSRedir-R bedeutet, dass im Zentrum der Attacke Javascript steht. Google-Suchanfragen werden dabei auf verseuchte Hacker-Webseiten umgelenkt.

Drive-by: das große Erwachen

Sicherheitsexperten wurden auf das wahre Ausmaß von Drive-by-Infektionen erst durch eine Google-Studie aufmerksam gemacht. Über den Zeitraum von zwölf Monaten crawlte Google im Zuge seiner gewöhnlichen Aktivitäten mehrere Milliarden Webseiten durch, davon wurden 4,5 Millionen genauer analysiert.

700.000 Webseiten aus diesem Pool zeigten bösartiges Verhalten, das jedoch nicht unmittelbar in einer Drive-by-Infektion resultierte. Weitere 450.000 Webseiten - also jede Zehnte aus diesem Pool - waren jedoch nicht nur selbst infiziert, sondern konnten dem Web-Client die Übertragung von Malware-Binaries tatsächlich aufzwingen.

Was Drive-by-Infektionen so gefährlich macht, ist die Tatsache, dass sie - anders als klassische Botnets - nicht den Besuch einer dubiosen Webseite voraussetzen.

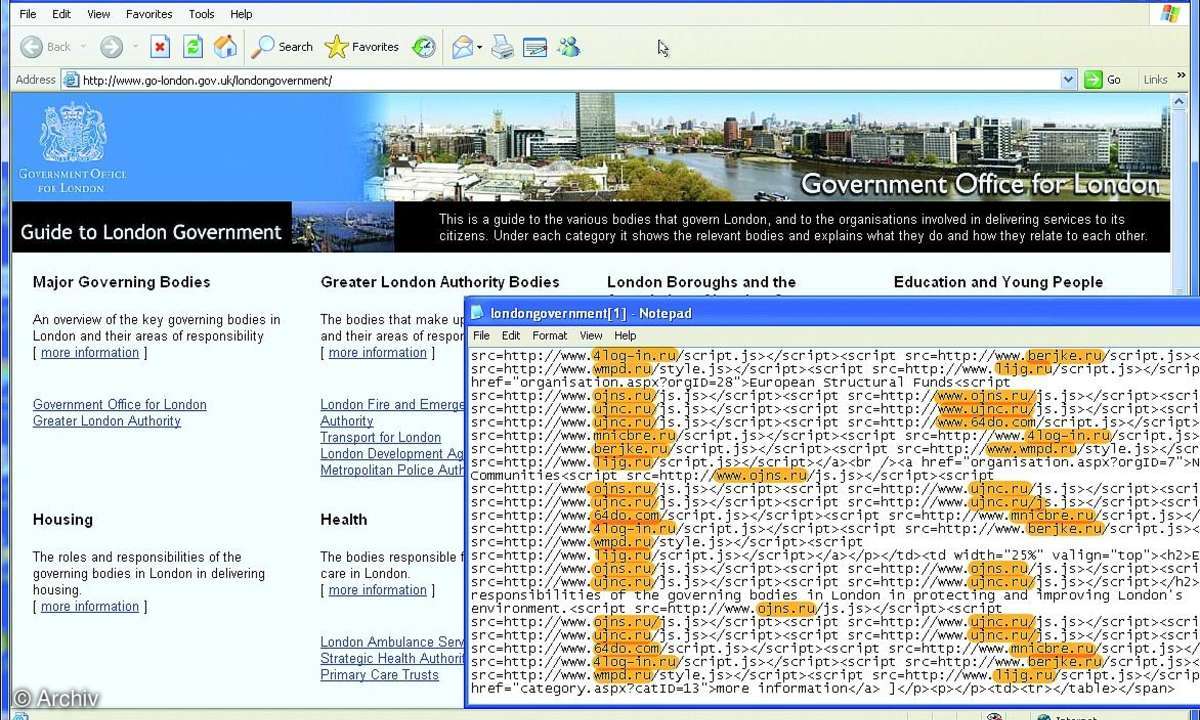

Der Web-Besucher gerät ins Fadenkreuz der Hacker beim Besuch einer vertrauenswürdigen Domain wie etwa der einer Stadtverwaltung oder einer Regierungsseite. Laut einem Bericht von Roger Thompson von Exploit Prevention Labs vom 10. Mai wurde vor Kurzem die offizielle Webseite der Stadt London kompromittiert.

Mit zahlreichen <script>-Tags bezog sie über einen Zeitraum von mehreren Wochen Javascript-Code von mehreren dubiosen Domains, konkrete Fälle von Drive-by-Infektionen konnten jedoch bisher nicht bestätigt werden. Die Stadt Streator aus dem amerikanischen Staat Illinois infizierte ihre Besucher mithilfe eines Javascript-Codes, der sich als ein Besucherzähler-Widget von Yahoo tarnte.

Zahlreiche weitere britische Regierungsseiten wurden einem anderen Bericht zufolge in den vergangenen Wochen gleich mehrfach hintereinander infiziert und lenkten ihre Besucher auf ausländische Webseiten um.

Professionell inszeniert

Professionell inszenierte Drive-by-Attacken laufen in mehreren Phasen ab. Bei Gumblar werden in der ersten Phase Sicherheitsschwächen eines Webservers ausgelotet oder noch häufiger gestohlene FTP-Zugangsdaten genutzt. Angreifer verseuchen bestehende Webseiten oder Javascript-Bibliotheken auf dem betroffenen Webserver mit bösartigem Code. Besucher, die eine infizierte Webseite ansteuern, rufen nebenbei eben diesen Code mit auf, ohne es zu merken.

Ein Malware-Server, der sich an dem Angriff beteiligt, probiert an dem Client verschiedene Exploits durch, bis er Erfolg hat, und schiebt dem Client einen Malware-Download wie ein Kuckucksei unter. Angreifer machen sich Sicherheitslücken in beliebter Anwendungssoftware zunutze, um aus der verwundbaren Anwendung heraus Malware-Downloads zu initiieren; der Vorgang braucht weder das Zutun des Benutzers noch kann er von ihm verhindert werden.

In der nächsten Phase belauscht die Malware, die sich soeben unbemerkt eingenistet hat, die Netzwerk-Aktivitäten auf dem verseuchten Computer oder schneidet die Tastatureingabe mit. Zugangsdaten zum Online-Banking und -Aktienhandel, Kreditkartendaten und andere sensible Informationen geraten so schnell in die falschen Hände.

Da es sich bei Javascript um eine Crossplattform- Technologie handelt, ist gegen diese Infektionen kein Betriebssystem wirklich immun. Die Drive-by-Infektion Gumblar spezialisiert sich zum Beispiel auf das Abfangen von Zugangsdaten zu FTP-Servern und nutzt diese, um weitere Webserver zu infizieren.

Darüber hinaus ist die Malware in der Lage, den Benutzer auf eine gefälschte Seite vermeintlicher Google-Suchergebnisse umzulenken. Welches Potenzial für weitere Infektionen das mit sich bringt, liegt auf der Hand.

Hat sich die Malware einmal auf einem Server eingenistet, hinterlässt sie auf dem infizierten System mehrere offene Hintertüren. Hierzu verändert sie unter anderem die Zugriffsrechte und verseucht legitime Javascript- Dateien mit verschlüsseltem Code, der nicht unmittelbar als bösartig auffällt.