Ransomware erkennen und Daten retten

Wenn der Erpressungstrojaner zuschlagen, sind alle Daten weg – erst mal. Zahlen Sie jedoch nicht! Oft lassen sich die Dateien leicht retten.

- Ransomware erkennen und Daten retten

- Ransomware identifizieren und entschlüsseln

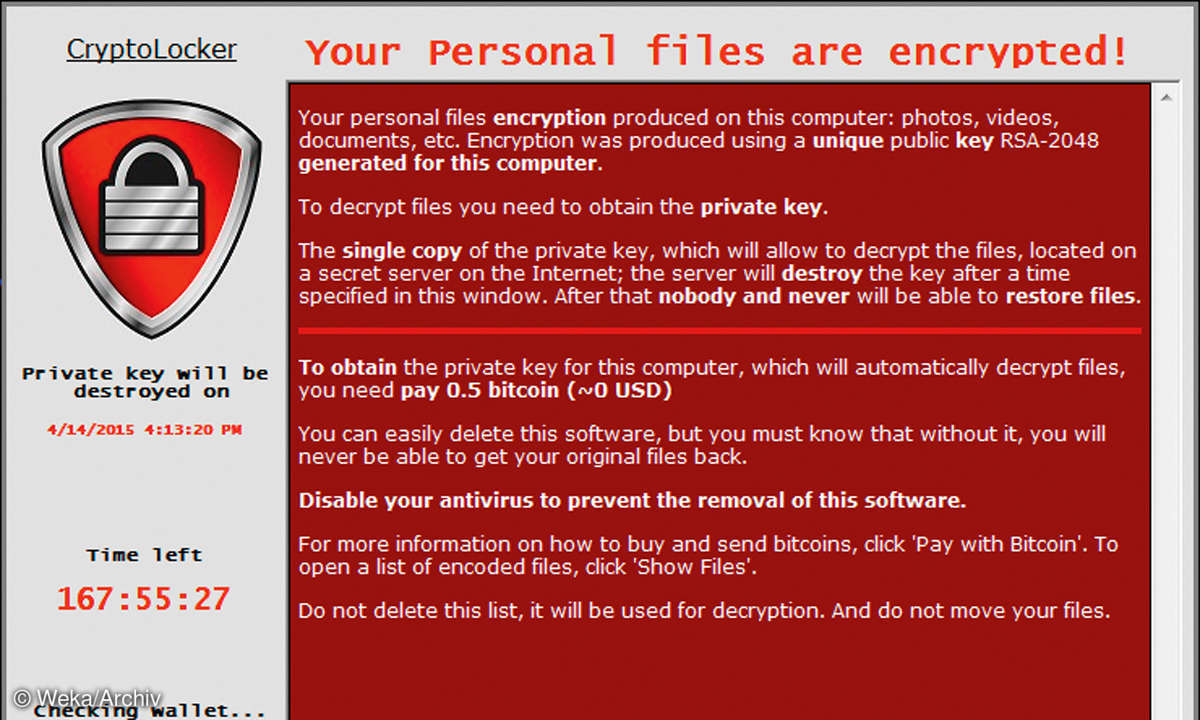

Das Kapern von Computern mithilfe von Ransomware und die Erpressung der betroffenen Nutzer ist ein gutes Geschäft für Cyberkriminelle. Die Angriffe haben Namen wie TeslaCrypt, BitCrypter oder Xorist. Das FBI schätzt, dass im letzten Jahr der Umsatz mit Lösegeld durch Verschlüsselung der Daten 1...

Das Kapern von Computern mithilfe von Ransomware und die Erpressung der betroffenen Nutzer ist ein gutes Geschäft für Cyberkriminelle. Die Angriffe haben Namen wie TeslaCrypt, BitCrypter oder Xorist. Das FBI schätzt, dass im letzten Jahr der Umsatz mit Lösegeld durch Verschlüsselung der Daten 1 Milliarde US-Dollar betrug. Das zeigen auch Untersuchungen der Spezialisten des Imperva Defense Center. Die drei jüngsten Angriffe mit CryptoWall brachten den Erpressern Einnahmen von mehr als 300.000 US-Dollar ein – und das in einem Zeitraum von nur drei Monaten. Die Dunkelziffer der Zahlungen ist nach Meinung der Profis aber durchaus höher.

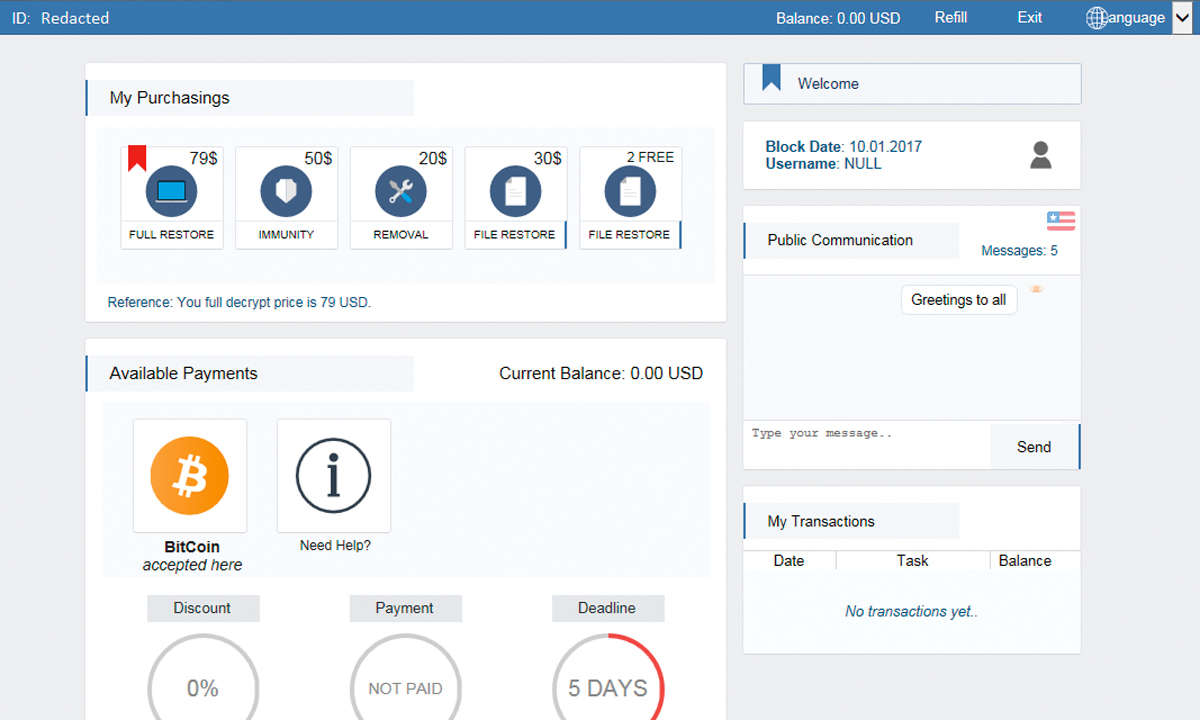

Die Überweisungen an die Kriminellen erfolgen anonym per Bitcoin, da die virtuelle Währung praktisch nicht nachverfolgbar ist. Das Geld wird durch verschiedene Transaktionen zusätzlich verschleiert und später in Bargeld umgewandelt. Einige Angreifer stellen den Betroffenen zusätzlich Fristen und drohen mit dem Datenverlust, wenn nicht sofort überwiesen wird. Diese Methoden sollen die Opfer einschüchtern und zum schnellen Zahlen des Lösegeldes bewegen.

Die Angreifer gehen bei Ransomware verstärkt auch auf Firmen und öffentliche Einrichtungen los. Sie versprechen sich dabei schnelle Zahlungen, da die Unternehmen vom schnellen Zugriff auf die Daten abhängig sind. Jüngste Beispiele sind die öffentliche Bibliothek in St. Louis oder die Stadtverwaltung von Licking County im Bundestaat Ohio. Auch vor der Erpressung von Krankenhäusern wie dem New Jersey Spine Center oder der Urgent Care Clinic of Oxford schrecken die Gauner nicht zurück.

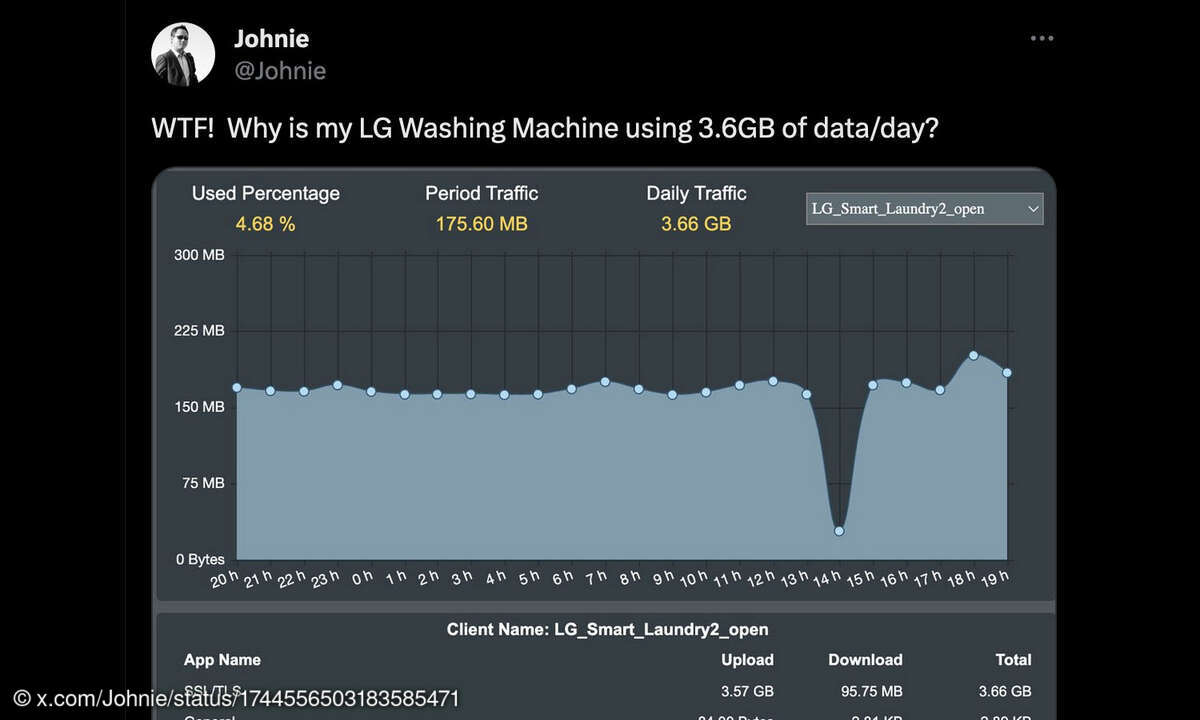

Medizinische Einrichtungen in Deutschland waren laut LKA 2016 auch Opfer von solchen Angriffen. Im Gesundheitsbereich zahlen die Betroffenen, da der Zugriff auf die Daten lebenswichtig für die Patienten sein kann. Der Plan der Kriminellen geht in solchen Fällen leider meist auf. Eine andere Methode ist die Fokussierung auf die Infrastruktur oder vernetzte Geräte aus dem Bereich Internet of Things. Das Seehotel Jägerwirt in Österreich wurde im Januar 2017 Opfer von Erpressern. Die Türen der Zimmer wurden über das gehackte Zentralsystem blockiert und die Gäste eingeschlossen. Nach Zahlung gaben die Kriminellen die vernetzte Schließanlage wieder frei.

So funktionieren die Angriffe

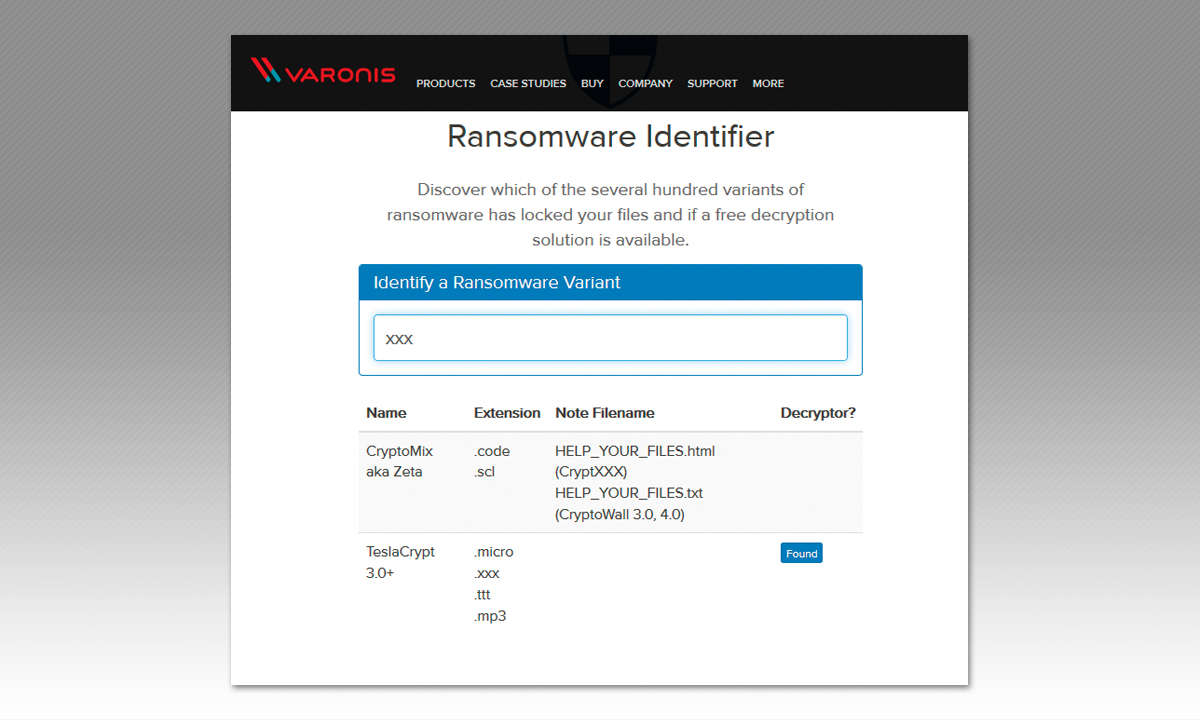

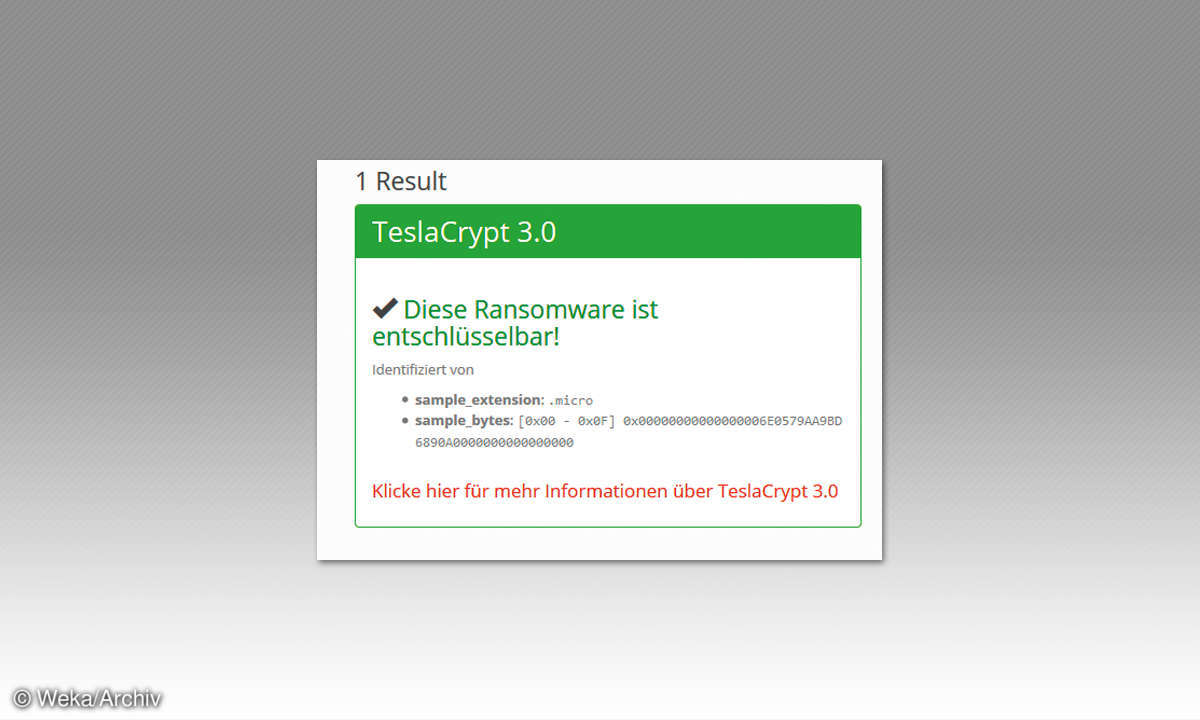

Der Gefahr eines Angriffs durch Ransomware sind im Prinzip alle Anwender ausgesetzt. Insgesamt gibt es über 150 verschiedene Typen und Variationen, und täglich wird die Liste länger. Dementsprechend unterschiedliche Methoden nutzen die Kriminellen für die Verbreitung der Schadsoftware. Verseuchte Internetseiten bergen Skripte, die die Trojaner auf den Rechner schleusen. In der Vergangenheit wurden auch Flash-Anwendungen mithilfe des Angler-Exploits für die Installation auf den Rechnern benutzt. Aber auch beim Download über Torrent-Netzwerke können Computer von Ransomware wie CryptoHost befallen werden.

Eine andere Methode ist der Einsatz von Phishing-Mails. In gefälschten Nachrichten werden den Empfängern Rechnungen, Bestellbestätigungen oder Infoschreiben zugeschickt. Diese sind als ungefährliche Anhänge getarnt an die E-Mail angehängt. Wird dieses Dokument geöffnet, installiert sich die Ransomware auf dem Zielsystem. Die Dokumente sind oft MS-Word-Dateien, die über die Skripting-Schnittstelle von Windows die Ransomware ausführen.

Besonders perfide: Beim Öffnen gibt es die Meldung, dass die Datei beschädigt sei. Der angebotene Reparaturversuch ist bei einigen Infektionen dann der eigentliche Angriff. Der Anwender gibt dabei, ohne es zu wissen, die Ausführung des Schadcodes frei, denn Skripte sind in Office normalerweise gesperrt. Deswegen die Regel: gesundes Misstrauen bei solchen E-Mails hegen, und die Anhänge auf gar keinen Fall öffnen.

Neue Malware am Horizont

Der Wurm Spora ist eine aktuelle Bedrohung, die sich auch noch selbständig verbreitet. Spezialisten der Sicherheitsfirma Emsi beschreiben im Firmen-Blog die Wirkungsweise. Die ersten bekannten Angriffe mit Spora liefen über Spam-Mails mit einer ZIP-Datei im Anhang. Öffnet der Anwender diese und führt die Skriptdatei darin aus, wird der Wurm mit Ransomware-Funktionen aktiv. Zuvor muss man aber erst einer Änderung der Berechtigungen in der Benutzerkontensteuerung zustimmen. An dieser Stelle sollten erfahrene User stutzig werden. Viele Anwender klicken aber auf den Ja-Knopf, ohne nachzudenken.

Spora installiert dann verschiedene Komponenten, manipuliert Windows und schaltet die Systemwiederherstellung aus. Natürlich verschlüsselt Spora auch gleich die Dateien. Dann zeichnet die Schadsoftware die Anzahl der Dateien auf und berechnet daraus das Lösegeld. Der Anwender findet eine .key-Datei und eine Nachricht in HTML. Über einen Link wird das Opfer auf die Bezahlseite im Web geleitet. Außerdem wurde noch ein bösartiger Nebeneffekt bei einigen Varianten entdeckt. Spora hinterlässt den Schadcode getarnt, der auch neu erzeugte Dateien später verschlüsselt. Außerdem ist es für Sicherheitsprofis denkbar, dass der Wurm sich auf angeschlossene USB-Laufwerke ausbreitet und so auf andere Rechner gelangt.

Eine analoge Funktionsweise ist auch bei anderen Angriffen dieser Art zu beobachten. Viele Cyber-Kriminelle verwenden für die Verschlüsselung der Dateien meist eine Kombination mit öffentlichen und privaten Keys. Die verwendeten Verfahren sind AES und RSA mit bis zu 2048 Bit Schlüssellänge. Bei einigen Angriffen gibt es Zugriffe auf Server im Internet. Dann werden Programmbestandteile nachgeladen oder darüber die Keys für die Verschlüsselung generiert. Ransomware wie Spora arbeitet komplett offline und braucht keine Netzverbindungen.

Die Schlüssel erzeugt das Programm selbst. Das ist im Prinzip ein Nachteil, denn findet sich der Schlüssel lokal, so ist es für Kryptologen leichter, den Code zu knacken. Sehr viel heimtückischer arbeitet Locky, dessen Programmierer eine regelrechte Schlüsselinfrastruktur aufgebaut haben und mit sicherem Schlüsseltausch arbeiten – bislang ungebrochen.

Andere Trojaner generieren für jede Datei Extra-Schlüssel und speichern diese in einer Liste. Die Sammlung der einzelnen Datensets wird erneut verschlüsselt. Nach Zahlung des Lösegelds bekommt das Opfer das Passwort für die Dateiliste und kann aus dieser die Files wieder befreien.

Experten haben mittlerweile auch schon Baukästen für Ransomware entdeckt. Damit kann praktisch jeder zum Erpresser werden und seine eigene Schadsoftware zusammenbauen. Das schafft weitere Gefahren, da die Anzahl der Angriffe damit potenziell zunimmt. Da es sich bei solchen Angriffen um Clone bekannter Ransomware- Varianten handelt, ist die Entfernung solcher Erpresserlösungen meist erfolgreich. Cyber-Kriminelle gehen aber noch einen Schritt weiter. Sie vermieten Server zum Verschicken von Spam mit Ransomware und auch die Infrastrukturen zum Abkassieren der Opfer. Scheinbar ist dieses Geschäftsmodell sehr lukrativ. Insider sprechen in diesem Zusammenhang von Ransomware-as-a-Service.

Ransomware: Soll man Lösegeld bezahlen?

Es geht um viel Geld, oft um mehrere hundert Euro: Mit der Zahlung des Lösegelds hofft das Opfer, wieder Zugriff auf die Daten zu bekommen. Es gibt jedoch eigentlich nur einen Grund, Geld zu überweisen.

Pro

- Es gibt keinen Decrypter für die Ransomware, und die Daten werden für die Arbeit dringend sofort benötigt.

Kontra

- Keine Zahlung des Lösegelds an die Erpresser, damit deren Geschäftsmodell nicht aufgeht!

- Zahlen ist oft ein Risiko, denn in 20 Prozent der Fälle bekommt das Opfer trotz Zahlung keinen Schlüssel.

- Selbst wenn die Verschlüsselung eines Trojaners aktuell nicht geht, lohnt sich das Warten. Experten brauchen für das Knacken ein paar Wochen oder auch Monate.

- Gibt es ein aktuelles Backup, ist eine Wiederherstellung billiger als die Zahlung.

Wie Sie Ransomware identifizieren und entschlüsseln können, erklären wir auf der nächsten Seite.