Schutz vor DDoS-Angriffen im Unternehmen

Nur mehrschichtige Verteidigungsstrategien, ein verlässlicher DNS-Server-Schutz und umfassend kontrollierte IT-Infrastrukturen bewahren Unternehmen vor riskanten und teuren Distributed-Denial-of-Service-Angriffen, vor denen auch große Technologiekonzerne nicht immer gefeit sind.

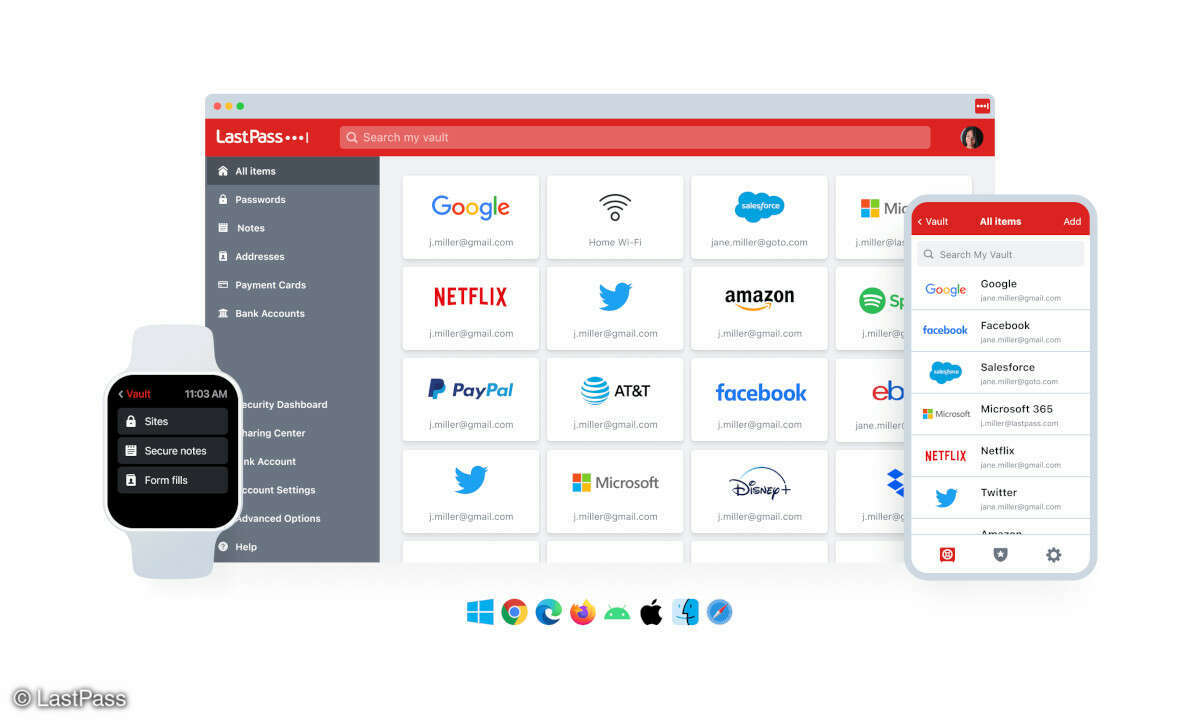

Google, Microsoft, Apple, PayPal, Visa und MasterCard: Viele der weltweit bekanntesten Webseiten sind in den letzten Jahren bereits Opfer von Distributed-Denialof-Service Attacken (DDoS) geworden. DDoS-Angriffe belasten den Internetzugang, das Betriebssystem oder die Dienste eines Hosts mit einer gr...

Google, Microsoft, Apple, PayPal, Visa und MasterCard: Viele der weltweit bekanntesten Webseiten sind in den letzten Jahren bereits Opfer von Distributed-Denialof-Service Attacken (DDoS) geworden. DDoS-Angriffe belasten den Internetzugang, das Betriebssystem oder die Dienste eines Hosts mit einer größeren Anzahl von Anfragen, als diese verarbeiten können. Reguläre Anfragen können dadurch nicht oder nur sehr langsam beantwortet werden.

In den vergangenen Jahren hat sich die Zahl derartiger Angriffe stark erhöht: Mittlerweile sind Distributed-Denial-of-Service-Attacken durch die verstärkte Verbreitung von Botnetzen zu einer der größten Bedrohungen für die Security-Landschaft geworden. Im "Data Breach Investigations Report 2012" nennt das Telekommunikationsunternehmen Verizon DDoSAngriffe "furchteinflößender als andere Bedrohungen, egal, ob real oder eingebildet".

Die Angriffe werden immer intelligenter

Das Marktforschungsunternehmen Stratecast hat in einer aktuellen Studie zudem festgestellt, dass Distributed-Denial-of-Service-Attacken derzeit jährlich um bis zu 45 Prozent zunehmen. Die folgenden Ausführungen zeigen, wie sich Unternehmen absichern können.

Erst jüngst haben Forscher nicht nur herausgefunden, dass DDoS-Attacken häufiger stattfinden, sondern auch, dass deren Bandbreite und Dauer zunehmen. Ließen sich vor zehn Jahren 50-Gbps-Angriffe (die Abkürzung Gbps steht für Gigabit pro Sekunde) nur ein paar Mal im Jahr beobachten, finden diese Attacken inzwischen fast jede Woche statt.

Zusätzlich werden die Übergriffe intelligenter, da sie nun kontrollierter ablaufen. Statt nur eine vorbereitete Datenflut abzufeuern, starten die Kriminellen eine Operation und können dann die Art der Attacke oder das Ziel je nach gewünschtem Ergebnis anpassen.

Und DDoS-Attacken werden weiter zunehmen. Fortinets Forschungsgruppe FortiGuard Labs hat herausgefunden, dass mobile Botnets wie Zitmo heute ähnliche Eigenschaften und Funktionen wie traditionelle PC-Botnets aufweisen, da immer mehr Unternehmen mobile Geräte in ihren Netzwerken erlauben. Für 2013 prognostiziert FortiGuard Labs, dass viele neue Formen von Denialof-Service-Attacken (DoS) auftauchen werden.

Die Folgen für Unternehmen: Sie müssen mit fehlenden Einnahmen durch Ausfallzeiten sowie mit Zusatzkosten im Zusammenhang mit IT-Analysen und Wiederherstellung rechnen. Weitere Risiken sind der Verlust von Mitarbeiterleistung, Geldstrafen für versäumte Dienstleistungsvereinbarungen sowie Rufschädigung.

Die Entwicklung von DDoS-Attacken unterstreicht die Dringlichkeit für Unternehmen, eine umfassende Sicherheitsstrategie einzuführen. Sie können hierbei proaktive Schritte ergreifen, um die Abwehr zu stärken, oder allgemein das Angriffsrisiko zu vermindern. Statt jedoch den gesamten DDoS-Traffic entfernen zu wollen, sollte eine DDoS-Abwehrstrategie versuchen, vor allem kritische Dienste aufrechtzuerhalten und dies mit minimalen Unterbrechungen zu erreichen.

Sinnvolle Sicherheitsmaßnahmen

Am Anfang steht die Beurteilung der Netzwerkumgebung und die Ausarbeitung eines Response-Plans. Dieser Plan sollte Datensicherungs- und -wiederherstellungsstrategien nebst zusätzlicher Überwachung enthalten. Für einen proaktiven Schutz sind zudem folgende Herangehensweisen notwendig:

- Sicherheitsmaßnahmen vor Firewall/IPS,

- Abwehrmechanismen auf Web-Applikations-Ebene,

- das Implementieren einer mehrschichtigen Verteidigungsstrategie,

- der Schutz von DNS-Servern und anderen kritischen Infrastrukturen sowie

- das Etablieren von Sichtbarkeit und Kontrolle der IT-Infrastruktur.

Abwehrinstanzen vor Firewall/IPS: Oftmals sind Unternehmen bereits mit einer Vielzahl von Security-Lösungen ausgestattet, die jedoch gegen hochvolumige DDoS-Angriffe, die zudem noch über entsprechende Intelligenz verfügen, nahezu machtlos sind. Nicht selten werden hier auch leistungsfähige Firewall- oder Intrusion Prevention-Systeme (IPS) mit Daten überflutet, was letztlich zur Nichtverfügbarkeit der Internetverbindung und damit auch weiterer Dienste (Webseiten, Shops, Mail oder FTP-Server) führt. Eine wirkungsvolle Lösung kann hier sein, bereits vor den vorhandenen Sicherheitssystemen (Firewall/IPS) eine DDoS-Abwehrinstanz zu etablieren.

DDoS-Abwehr auf Web-Applikations-Ebene: Viele DDoS-Angriffe bedienen sich erlaubter Befehle und Anfragen an Webseiten beziehungsweise Web-Applikationen. Die einzige Möglichkeit herauszufinden, ob diese Anfragen von realen Anwendern oder infizierten Endgeräten stammen, ist die Nutzung eines Challenge-Response-Systems. Mit dessen Hilfe kann in Abhängigkeit von Schwellwerten eine Anfrage an den Client versendet werden. Sofern dieser korrekt antwortet, kann der Zugriff auf den geforderten Dienst gewährt werden. Andernfalls wird die Abfrage abgewiesen und die IP-Adresse gesperrt.

Multi-Layer Defence: Typische Firewall-Systeme sind in der Lage, DoS- und DDoS-Angriffe zu erkennen und - sofern diese nur eine geringe Bandbreite belegen - auch abzuwehren. Dabei wird jedoch die CPU des Firewall-Systems belastet, da jedes angreifende Paket mithilfe einer Firewall-Regel bearbeitet werden muss. Unternehmen sollten auf Appliances mit einem mehrschichtigen Abwehrmodell setzen, das die vorhandenen Ressourcen deutlich entlastet.

Eine mehrschichtige Strategie ist entscheidend für den verlässlichen Schutz vor DDoS-Attacken. Sie enthält dedizierte On-Premise Lösungen, die vor Bedrohungen innerhalb des Netzwerkes schützen. Diese Lösungen sollten Anti-Spoofing, Host-Authentifizierungstechniken, paketbezogene und applikationsspezifische Grenzwerte, Zustands- und Protokoll-Verifizierung, Baselining, Regelungen für den Ruhezustand, Blacklists und Whitelists sowie ortsabhängige Zugriffskontrolllisten bereitstellen.

Entscheiden sich Unternehmen für DDoS-Lösungen, müssen sie sicherstellen, dass diese nicht nur Application-Layer-DDoS-Angriffe erkennen und generische oder benutzerdefinierte Techniken und Muster von DDoSAttacken blockieren. Sie müssen auch über die Fähigkeit verfügen, akzeptable und anormale Verhaltensmuster in Abhängigkeit des Verkehrsaufkommens zu erkennen.

Dieses Traffic-Profiling ist der Schlüssel, wenn es darum geht, Bedrohungen zu erkennen, schnell einzuschränken und gleichzeitig Fehlalarme zu reduzieren. Für einen noch effizienteren Schutz sollten Unternehmen außerdem auch bei DDoS-Lösungen darauf achten, dass diese erweiterte Virtualisierungsund standortabhängige Funktionen enthalten.

Virtualisierung ermöglicht es Administratoren, unabhängige Domains innerhalb einer einzigen Appliance einzurichten, zu überwachen und so zu verhindern, dass Attacken eines Netzwerksegmentes ein anderes Segment beeinträchtigen. Dieser Mechanismus ist auch hilfreich bei der Abwehreskalation: Anstatt sich auf nur einen Satz von Richtlinien zu beschränken, haben die Administratoren die Möglichkeit, mehrere Richtlinien im Voraus zu definieren. Hierdurch können sie auf andere Richtlinien zurückgreifen, wenn sich die vorhergehenden als unzureichend herausstellen.

Durch Techniken, die den geografischen Ursprung der Quelladressen berücksichtigen, lässt sich schädlicher Datenverkehr aus unbekannten oder verdächtigen ausländischen Quellen blockieren. Dies reduziert die Belastung für den Backend-Server, indem Traffic außerhalb der geografischen Präsenz und des Marktes des Unternehmens beseitigt wird.

Sicherung von DNS-Servern: Als Teil einer defensiven Gesamtstrategie müssen Unternehmen ihre kritischen Anlagen und ihre Infrastruktur schützen. Viele Firmen verfügen über eigene DNSServer, die bei einer Attacke meist zuerst angegriffen werden. Sobald die DNSServer betroffen sind, können Angreifer leicht die Webpräsenz ausschalten und somit eine Denial-of-Service-Situation schaffen. Moderne DNS-Sicherheitslösungen schützen vor Transaktions-ID-, UDP-Source-Port- und Randomization- Mechanism-Einbrüchen.

Sichtbarkeit und Kontrolle: Unternehmen müssen zudem einen Weg finden, ihre Systeme vor, während und nach einem Angriff zu überwachen. Ein ganzheitlicher Überblick der IT-Umgebung gibt Administratoren die Möglichkeit, Abweichungen im Netzwerk-Traffic sowie Angriffe schnell zu erkennen, das Risiko zu minimieren und rechtzeitig präventive Techniken zu implementieren. Die beste Verteidigung umfasst eine ständige und automatisierte Überwachung mit Alarmsystemen, die den Notfallplan auslösen, wenn sie DDoSTraffic erkennen.

Des Weiteren ist es wichtig, granulare Visibilität und Kontrolle über das Netzwerk zu haben. Ein detaillierter Einblick in das Netzwerkverhalten hilft Administratoren, den Ursprung der Attacke zu finden, die Datenflut zu blockieren und den zulässigen Datenverkehr ungehindert fließen zu lassen. Außerdem erhalten sie so die Möglichkeit, Analysen in Echtzeit durchzuführen oder historische Angriffe auszuwerten. Darüber hinaus können erweiterte Source-Tracking-Funktionen dabei helfen, die Adresse eines Angriffs zu ermitteln und sogar den Domain-Administrator des Täters zu kontaktieren.

Ein anderer Ansatz ist, das Ziel des Angriffes temporär nicht erreichbar zu machen. Falls beispielsweise nur eine spezielle IP-Adresse oder URL angegriffen wird, lassen sich IP-Pakete, deren Zieladresse mit dem Angriffsziel übereinstimmt, am Router verwerfen.

Ausblick

DDoS-Attacken werden künftig - wie andere Sicherheitsbedrohungen auch - weiter zunehmen. Die stete Weiterentwicklung der DDoS-Technologien macht es für Unternehmen erforderlich, sich vorausschauender und proaktiver auf Angriffe vorzubereiten, um sich so besser zu schützen. Daher müssen Unternehmen ihre Notfallpläne erweitern und ihre Netzwerkinfrastruktur neu analysieren. Sie müssen Management- und Monitoring-Funktionen implementieren, um ein umfassendes Verständnis für ihr gesamtes Netzwerk zu entwickeln.

Zuletzt sollten IT-Administratoren die Möglichkeit erhalten, störungssichere Mechanismen zu implementieren, die die Quelle der Bedrohung schneller finden, die Auswirkungen des Angriffs minimieren und die Services schnellstmöglich wiederherstellen. Nur so werden Unternehmen in die Lage versetzt, sich nicht um DDoS-Attacken zu sorgen und sich wieder voll auf ihr Geschäft zu konzentrieren.