Teil 2: Workshop: Mod Security

- Workshop: Mod Security

- Teil 2: Workshop: Mod Security

- Teil 3: Workshop: Mod Security

- Teil 4: Workshop: Mod Security

Kopieren Sie die Dateien libxml2.dll und lua5.1.dll in das Apache-bin-Verzeichnis. Damit sind die betriebssystemspezifischen Schritte abgearbeitet. Als Nächstes sind einige Anpassungen der Apache-Konfigurationsdatei httpd.conf dran. Unter Linux müssen libxml2 und lua5.1 vor Mod Security geladen we...

Kopieren Sie die Dateien libxml2.dll und lua5.1.dll in das Apache-bin-Verzeichnis. Damit sind die betriebssystemspezifischen Schritte abgearbeitet. Als Nächstes sind einige Anpassungen der Apache-Konfigurationsdatei httpd.conf dran. Unter Linux müssen libxml2 und lua5.1 vor Mod Security geladen werden:

LoadFile /usr/lib/libxml2.so

LoadFile /usr/lib/liblua5.1.so

Für das Laden des Mod-Security-Moduls verwenden Sie folgenden Befehl:

LoadModule security2_module modules/mod_security2.so

Zum Abschluss müssen Sie nur noch Mod Security konfigurieren und den Apache neu starten. Damit ist Ihre Mod Security-Umgebung einsatzbereit.

Regeln erstellen

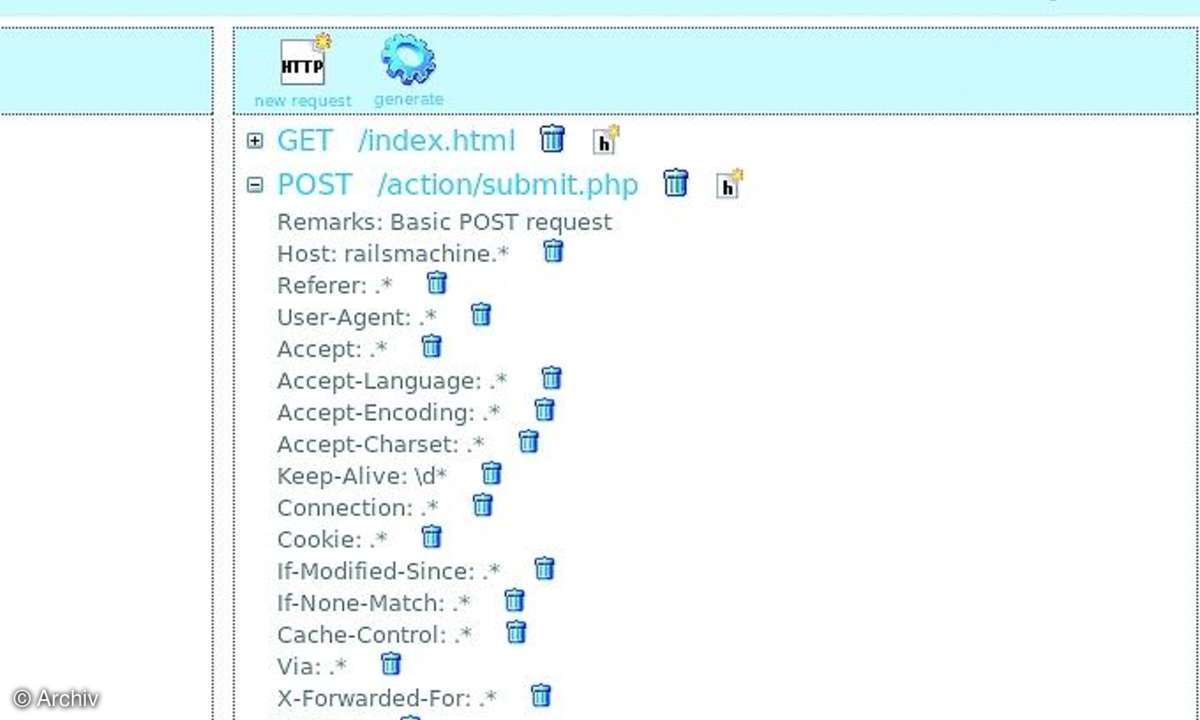

Wie bei klassischen Firewalls kommen auch bei Mod Security Regeln für die Analyse und Verarbeitung des Traffics zum Einsatz. Mod Security kommt mit einem Standardregelwerk daher, das für die Filterung sorgt und bereits einen soliden Grundschutz bietet.

Ab Mod Security 2.5 ist sogar ein automatischer Update-Mechanismus integriert: Das Perl-Skript rules-updater.pl hält das Standardregelwerk automatisch auf den neuesten Stand. Der Update-Mechanismus prüft in definierbaren Abständen das Mod-Security-Regel-Repository auf Neuerungen und lädt sich gegebenenfalls neue Regeln herunter. Damit bietet Mod Security bereits ohne eigene Eingriffe ein hohes Maß an Sicherheit.

Um aber auf sehr spezifische Anforderungen reagieren beziehungsweise bestimmte Aktionen zulassen zu können, müssen Sie sich mit dem Erstellen und Bearbeiten bestehender Regeln vertraut machen.

Mod Security speichert seine Regeln im Ordner Rules. Sie tragen die Dateierweiterung conf und die Standardregeln sind detailliert dokumentiert. Wenn Sie eigene Regeln schreiben wollen, sollten Sie sich daher zunächst intensiv mit den Core-Regeln vertraut machen.

Das Basisregelwerk verwendet verschiedene Techniken, um Ihre Web-Applikationen vor unerwünschten Attacken zu schützen. Es erkennt insbesondere Verletzungen des HTTP-Protokolls und definierter lokaler Verarbeitungsregeln. Die Regeln erkennen zudem gängige Attacken sowie Trojaner und deren Aktivitäten.

Sie können auch Aktivitäten von Crawlern, Bots, Scannern und andere möglicherweise schädliche Aktionen identifizieren und entsprechend behandeln. Außerdem dienen sie dazu, Fehlermeldungen des Servers zu unterdrücken.

Aber wie sehen solche Regeln nun konkret aus? Die einfachste Form eines Filters sieht wie folgt aus:

SecFilter Schluesselwort

Für jeden der angelegten Filter prüft Mod Security, ob das angegebene Schlüsselwort in einem HTTP-Request auftaucht. Versucht ein Angreifer beispielsweise, die Einträge einer MySQL-Tabelle zu löschen, so kann er dazu folgende URL verwenden: https://www.server.de/login.php?user=benutzer_name';DELETE%20FROM%20users

Verhindern lässt sich ein solcher Versuch mit folgender Regel:

SecFilter "delete[[:space:]]+from"

Um mit Mod Security SQL-Injection-Attacken zu begegnen, können Sie beispielsweise diese Regeln verwenden:

SecFilter "insert[[:space:]]+into"

SecFilter "select.+from"

SecFilter "drop[[:space:]]table"