Meltdown & Spectre: Was Sie über die CPU-Sicherheitslücken wissen müssen

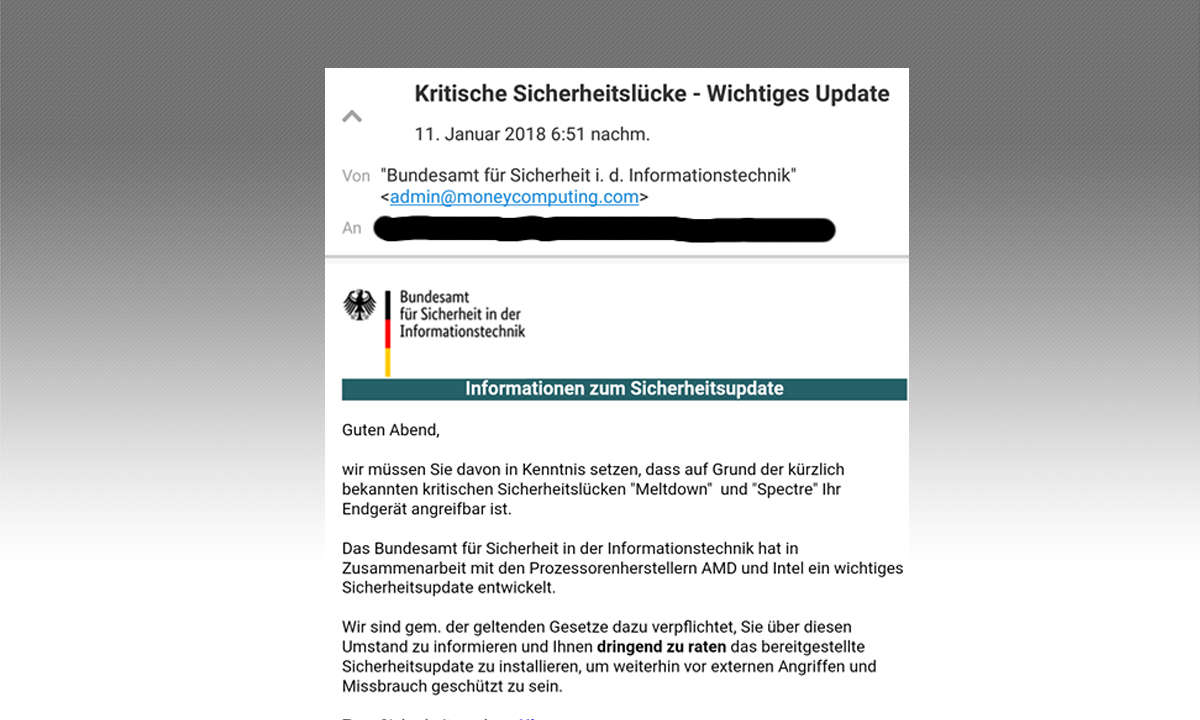

Mehr zum Thema: GoogleDie schweren Sicherheitslücken Meltdown und Spectre betreffen alle modernen CPUs von Intel, AMD und ARM. Wir beantworten in unserer FAQ die wichtigsten Fragen und erklären, ob und wie Sie sich schützen können. +++ Update: Korrekturen; Informationen zu Browsern ergänzt +++

- Meltdown & Spectre: Was Sie über die CPU-Sicherheitslücken wissen müssen

- Meltdown & Spectre: Patches für Windows, Android & Co.

Es ist der Super-GAU für Intel, AMD und ARM - aber auch alle IT-Hersteller, Software- und Cloud-Dienste-Anbieter sowie natürlich alle Nutzer: Zwei neu entdeckte Sicherheitslücken in modernen Prozessoren machen nahezu alle Computersysteme angreifbar - vom klassischen Desktop-PC über Cloud-Server ...

Es ist der Super-GAU für Intel, AMD und ARM - aber auch alle IT-Hersteller, Software- und Cloud-Dienste-Anbieter sowie natürlich alle Nutzer: Zwei neu entdeckte Sicherheitslücken in modernen Prozessoren machen nahezu alle Computersysteme angreifbar - vom klassischen Desktop-PC über Cloud-Server bis zu Smartphones. Wir fassen für Sie in unserer FAQ alle wichtigen Fragen zu den Meltdown und Spectre getauften Schwachstellen zusammen und erklären, was Sie tun können, um sich zu schützen.

Was ist passiert?

Seit Anfang Januar 2018 kursierten Spekulationen über eine schwerwiegende Sicherheitslücke in Intel-Prozessoren im Internet. Am Mittwoch haben nun Sicherheitsforscher von Googles Project Zero die Details zu den gravierenden CPU-Sicherheitslücken Meltdown und Spectre veröffentlicht. Im Gegensatz zu den anfänglichen Gerüchten betreffen Sie nicht nur Intel-Prozessoren, sondern nahezu alle modernen CPUs.

Mithilfe von Meltdown und Spectre können Angreifer auf eigentlich geschützte Speicherbereiche auf der CPU zugreifen und so Nutzereingaben wie Passwörter oder Kryptoschlüssel auslesen. Die Schwachstellen basieren auf grundlegender Prozessortechnologie und sind daher nur schwer zu schließen.

Welche Prozessoren und Geräte sind betroffen?

Fast alle modernen CPUs und damit alle Geräte - ob PC, Notebook, Smartphone oder Tablet - sind von den neu entdeckten Speculative Execution Attacken betroffen. Dabei wird eine gleichnamige Chip-Technologie ausgenutzt, bei der die wahrscheinlichsten, folgenden Programmschritte schon im Voraus berechnet und zwischenpeichert, um den Ablauf zu beschleunigen.

Folgenden aktuellen Stand haben die Sicherheitsforscher zu Meltdown und Spectre veröffentlicht:

Meltdown tritt in allen Intel-Prozessoren seit 1995 auf - mit Ausnahme von Intel Itanium und Intel Atom Prozessoren vor 2013. Damit sind sowohl Desktop-PCs, Laptops als auch Server betroffen. Die Forscher verifizierten dies mit CPUs ab Baujahr 2011. Ob AMD- und ARM-Prozessoren auch von Meltdown betroffen sind, sei noch unklar.

Spectre dagegen soll nahezu alle modernen Prozessoren betreffen - ob für PC, Notebook, Server, Smartphone oder Tablet. Sobald eine CPU verschiedene Instruktionen gleichzeitig verarbeiten könne, sei Sie potenziell angreifbar. Konkret verifiziert wurde die Lücke von den Forschern bisher auf Prozessoren von Intel, AMD und ARM.

Welche Gefahr geht von Meltdown und Spectre aus?

Beide Sicherheitslücken ermöglichen potenziell gefährliche Attacken, durch die sensible Informationen wie Passwörter, Krypto-Keys, Login-Daten und mehr gestohlen werden können. Der Angreifer muss dazu jedoch Schadsoftware auf dem angegriffenen System starten können. Dann kann er jedoch Berechtigungsgrenzen überschreiten auch über Sandbox-Systeme wie Virtuelle Maschinen hinweg. Das macht vor allem Cloud-Server zu einem potenziellen Ziel, da dort die Daten vieler Nutzer abgegriffen werden könnten. Durch die Attacken sollen jedoch nicht Daten geändert oder gelöscht werden können.

Beide Schwachstellen haben dabei unterschiedliche Bedrohungslagen: Im Fall von Meltdown durchbricht die Attacke die grundlegende Trennung zwischen dem Betriebssystem und Nutzeranwendungen. Der Angreifer kann so auf mit entsprechender Malware direkt auf den Speicher zugreifen und so eigentlich geheime Daten von anderen Programmen und dem Betriebssystem auslesen.

Bei der Spectre-Attacke hingegen wird die Abschottung zwischen einzelnen Programmen überwunden. Malware soll so potenziell auch Sandbox-Systeme und virtuelle Maschinen durchbrechen können. Mit entsprechender Schadsoftware können Angreifer so wiederum geheime Daten aus anderen Anwendungen entwenden.

Während Meltdown für Angreifer offenbar relativ problemlos umsetzbar ist, soll der Spectre-Exploit im Vergleich schwerer durchzuführen aber auch deutlich schwerer zu fixen sein. Eine detaillierte technische Analyse beider Sicherheitslücken geben die Papers zu Meltdown und Spectre.

Wofür stehen Meltdown und Spectre?

Normalerweise werden Sicherheitslücken in der IT-Branche nach dem CVE-Standard ("Common Vulnerabilities and Exposues") angegeben, der diese eindeutig identifizierbar macht. Da diese CVE-Nummern jedoch wenig handlich sind, hat es sich eingebürgert, dass schwerwiegende Sicherheitslücken einen Spitznamen erhalten - zuletzt etwa die KRACK-Attacke auf WPA2.

Der Name Meltdown (dt. "Kernschmelze"; CVE-2017-5754) soll in diesem Fall ausdrücken, dass der Bug quasi die Sicherheitsabgrenzungen zerschmilzt, die normalerweise von der Hardware vorgegeben werden. Der Name Spectre (dt. "Gespenst"; CVE-2017-5753 und CVE-2017-5715) wiederum wurde gewählt, weil hier die Ursache - die sogenannte spekulative Ausführung - nur sehr schwer zu fixen sein wird und uns daher noch einige Zeit "heimsuchen" wird.

Wie kann ich mich vor Meltdown und Spectre schützen? Hilft ein Antivirus-Tool?

Bis neue CPUs mit entsprechend verbesserter Architektur auf den Markt kommen, können Sie sich zum Teil durch Updates für Betriebssystem und Programme schützen.

Im Falle von Meltdown (CVE-2017-5754 - "Rogue data cache load") ist dies problemlos möglich und Patches für Windows, Linux und Co. stehen bereit. Diese können jedoch je nach Anwendungsszenario und CPU-Modell die Performance der gepatchten Prozessoren beeinträchtigen.

Bei Spectre - das wie oben beschrieben eigentlich aus zwei Attacken-Varianten besteht - gibt es bereits Ansätze, wie Entwickler ihre Software gegen Angriffe absichern können. Im Fall der Spectre Variante 2 (CVE-2017-5715 - "Branch target injection") soll es laut The Register durch Microcode-Updates und Kernel-Gegenmaßnahmen möglich sein, die Angriffe zu verhindern.

Gegen Attacken durch die Spectre Variante 1 (CVE-2017-5753 - "Bounds check bypass") dagegen soll es aktuell und womöglich auch in Zukunft keinen Schutz geben. Ein einfacher Bugfix für das Betriebssystem wie bei Meltdown ist jedoch nicht möglich, vielmehr müssen die Chip-Hersteller für zukünftige Prozessor-Generationen das CPU-Design überarbeiten.

Virenscanner dagegen sind wohl vorerst machtlos. Laut den Google-Sicherheitsforschern ist es sehr unwahrscheinlich, dass herkömmliche Antivirus-Software Meltdown- oder Spectre-Attacken erkennen können.

Lesetipp: Antivirus Test 2018 - die besten Virenscanner

Im Gegenteil zu gängiger Malware seien die beiden Attacken nur äußerst schwer von normalen, ungefährlichen Programmen zu unterscheiden. Erst wenn entsprechende Schadsoftware entdeckt worden sei, könnten Virenscanner durch den Abgleich von Binärdateien die jeweilige Malware erkennen.