Jagdszenen

Jagdszenen Die Frage, ob der eigene PC mit einem Spionageprogramm überwacht wird, lässt sich so leicht nicht beantworten. Es kommt auf das technische und administrative Umfeld und die Art der Überwachung an. In einer Firma, die Benutzern auf den PCs nur eingeschränkte Benutzerrechte zubillig...

Jagdszenen

Die Frage, ob der eigene PC mit einem Spionageprogramm überwacht wird, lässt sich so leicht nicht beantworten. Es kommt auf das technische und administrative Umfeld und die Art der Überwachung an.

In einer Firma, die Benutzern auf den PCs nur eingeschränkte Benutzerrechte zubilligt und eine zentrale Verwaltung durch einen Administrator nutzt, hat man kaum eine Chance. Denn meistens ist dann auch die Installation oder Ausführung eigener Programme unterbunden.

Als Ausweg bleibt, den PC mit einer Live-CD zu starten und von dort aus mit einem Antivirenprogramm die Dateien auf der Festplatte zu untersuchen. Knackpunkt: Der PC könnte das Spionageprogramm bei jedem Start von einem Netzlaufwerk aus laden und Protokolle direkt dort speichern, so dass gar keine Dateien auf der lokalen Festplatte zu finden sind.

Noch problematischer wird es, wenn die Spionage gar nicht auf dem eigenen PC stattfindet, sondern im lokalen Netzwerk. Mit entsprechender LAN-Schnüffel-Software wie etwa Wireshark können die Datenpakete leicht bestimmten PCs zugeordnet und auch abgegriffen werden: E-Mails, Webseiten, Downloads. Solche Abhöraktionen lassen sich vom PC aus nicht verhindern, ja noch nicht einmal erkennen. Verschlüsselte Browser-Verbindungen gelten aber allgemein als abhörsicher.

Anders sieht es in kleineren Firmen oder zu Hause aus, wenn jeder Benutzer an seinem PC Administrator ist. Hier können Sie das volle Arsenal an Tools auffahren, das eigentlich zum Schutz vor Viren & Co. entwickelt wurde.

Intrusion Prevention

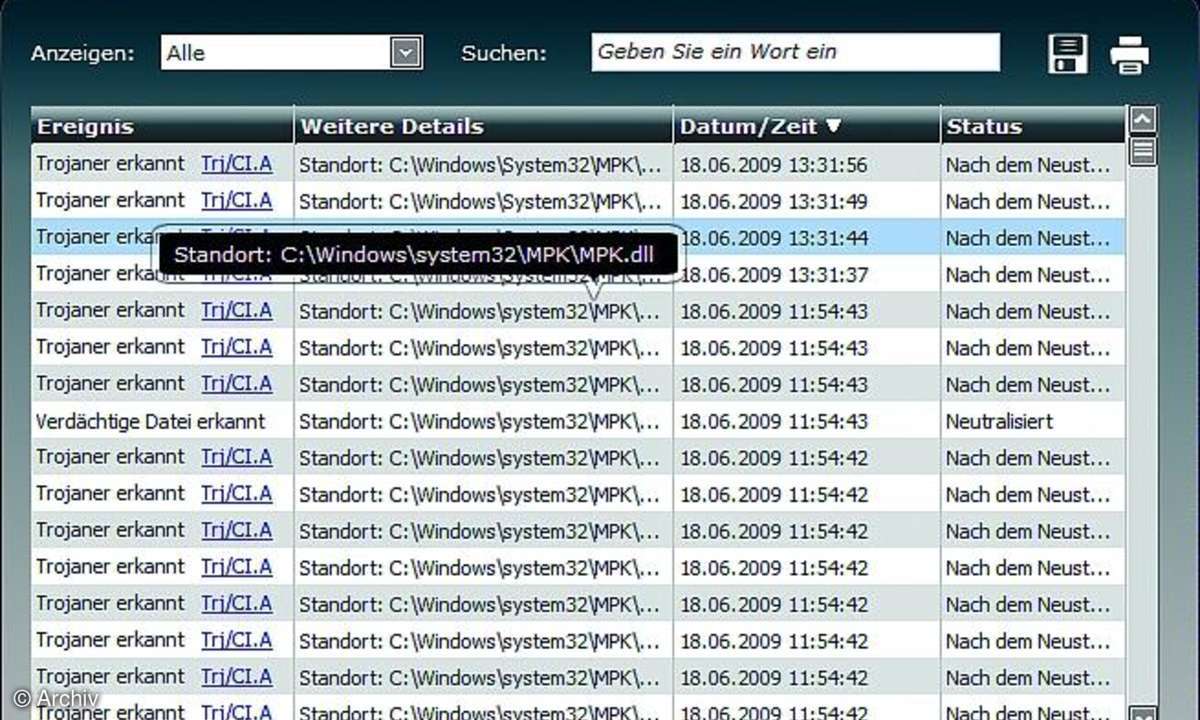

Bevor Sie anfangen, mit speziellen Tools in den Windows-Interna herumzustochern, sollten Sie es mit einem handelsüblichen Antivirenprogramm versuchen. Die meisten davon haben Erkennungsfunktionen für bisher unbekannte Schad-Software, so genannte Heuristiken und Host Intrusion Prevention Systeme (HIPS).

Ein solches HIPS überwacht laufende Programme auf virentypische Aktionen: Zugriff auf Tastatureingaben, Datenversand ins Internet, versteckte Prozesse etc. Und genau das machen schließlich auch die kommerziellen Spionageprogramme, technisch gesehen gibt es da keinen Unterschied.

Wenn Sie ein Antivirenprogramm laufen haben, sollten Sie zunächst dessen Konfiguration unter die Lupe nehmen. Achten Sie darauf, dass der Virenscanner auch nach "möglicherweise unerwünschten Programmen" sucht.

Unter diesem Oberbegriff verstehen die AV-Anbieter Programme, die eine legale Funktion haben (etwa eine PC-Fernsteuerung über das Internet), die sich aber auch zu illegalen Zwecken (Spionage) einsetzen lassen. Andere Hersteller wie Symantec fassen solche Tools als Spyware zusammen.

Die allermeisten AV-Tools kennen zudem eine Ausnahmenliste, in der Programme aufgeführt sind, die die Virenerkennung ignorieren soll. Hat jemand auf Ihrem PC eine Spionage-Software von Hand installiert, war es auch kein Problem, diese Einstellung anzupassen. Auch eine Desktop Firewall, die ausgehende Verbindungen überwacht, kann entsprechend konfiguriert sein und eine Ausnahmeregel für den Spion enthalten.

Danach starten Sie eine Komplettsuche und lassen am besten alle Dateien durchsuchen, und nicht nur bekannte Dateitypen (sofern Ihr Virenscanner das erlaubt). Es kann auch nicht schaden, wenn Sie vorübergehend die Empfindlichkeit des Virenscanners höher einstellen. Damit riskieren Sie zwar mehr Fehlalarme, finden aber auch mehr Hinweise auf Spionage-Tools.

Viele aktuelle Antivirenprogramme enthalten bereits eine Suche nach Rootkits, also nach versteckten Dateien auf der Festplatte, die im Windows-Explorer nicht sichtbar sind. Es kann aber nicht schaden, zusätzliche Rootkit-Sucher einzuspannen. Das Tool Blacklight des finnischen AV-Anbieters F-Secure ist zum Beispiel kostenlos verfügbar und lässt sich parallel zu einem Virenscanner nutzen.

Ein Klassiker ist der RootkitRevealer von Sysinternals (heute Microsoft), der allerdings ebenso wie das Tool des Antivirenherstellers Sophos nicht unter Windows Vista arbeitet. Allzu viel Vertrauen sollten Sie in die Rootkit-Tools aber nicht haben, in einem kurzen Test waren die Ergebnisse selbst mit bekannten Spionage-Tools ernüchternd.

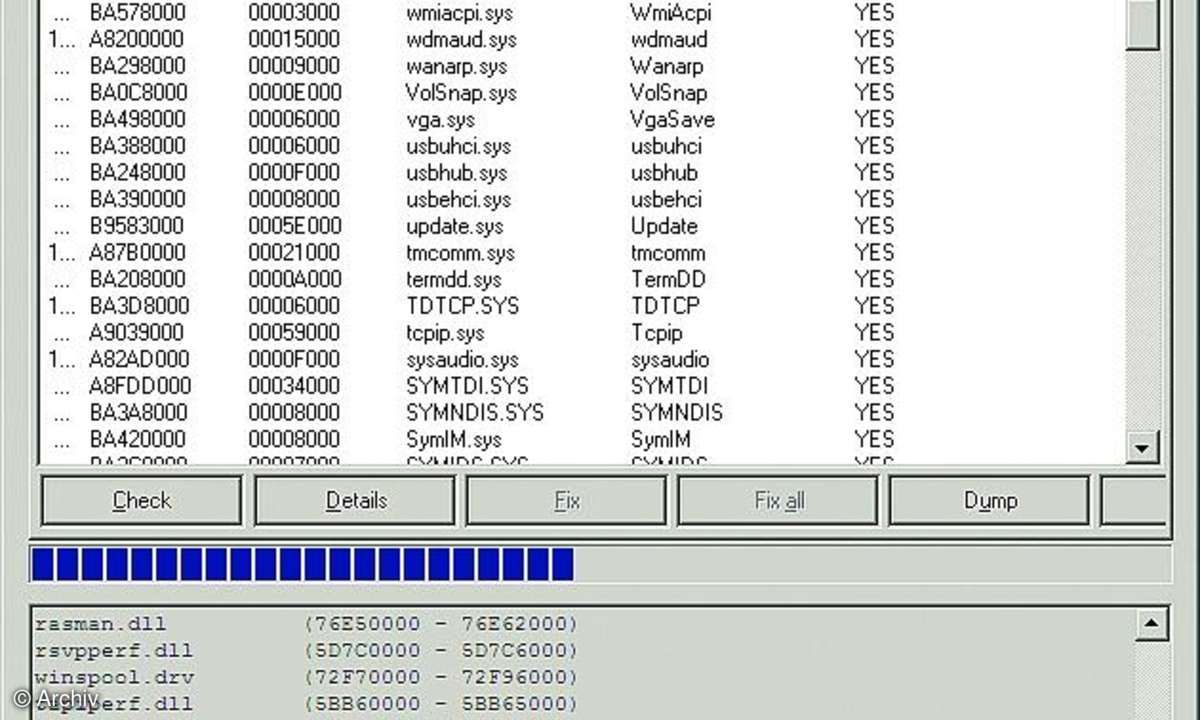

Prozesslupe

Finden weder Rootkit-Scanner noch Antivirenprogramm Verdächtiges, kann man sich noch mit Analyse- Tools auf die Suche machen. Tools wie Process Explorer von Sysinternals oder Radix von Usec.at aus Österreich zeigen interne Datenstrukturen von Intel-kompatiblen Prozessoren wie die Interrupt Descriptor Table IDT an, die unter anderem etwa Einsprungpunkte für Windows-Kernfunktionen enthält.

Ändert ein Rootkit oder Spionageprogramm hier einen Einsprungpunkt auf den eigenen Code, kann es Systemfunktionen von Windows manipulieren, ohne weiter aufzufallen.

Allerdings erfordert die richtige Interpretation solcher Werte ein gerüttelt Maß an Kenntnissen. Einfach mal die Tools zu starten und zu sehen, was passiert, bringt wenig. Denn auch ganz legale Programme verewigen sich in diesen Systembereichen und unterscheiden sich auf den ersten Blick nicht von Schädlingen. Dann helfen nur noch umfangreiche Recherchen im Internet.

Auf den nächsten Seiten erklärt Rechtsanwältin Vilma Niclas über die rechtlichen Hintergründe und was die Politik und Gewerkschaften gegen ein solches Prozedere planen....