Gegenwehr

- Windows-7-Aktivierung im Detail

- Gegenwehr

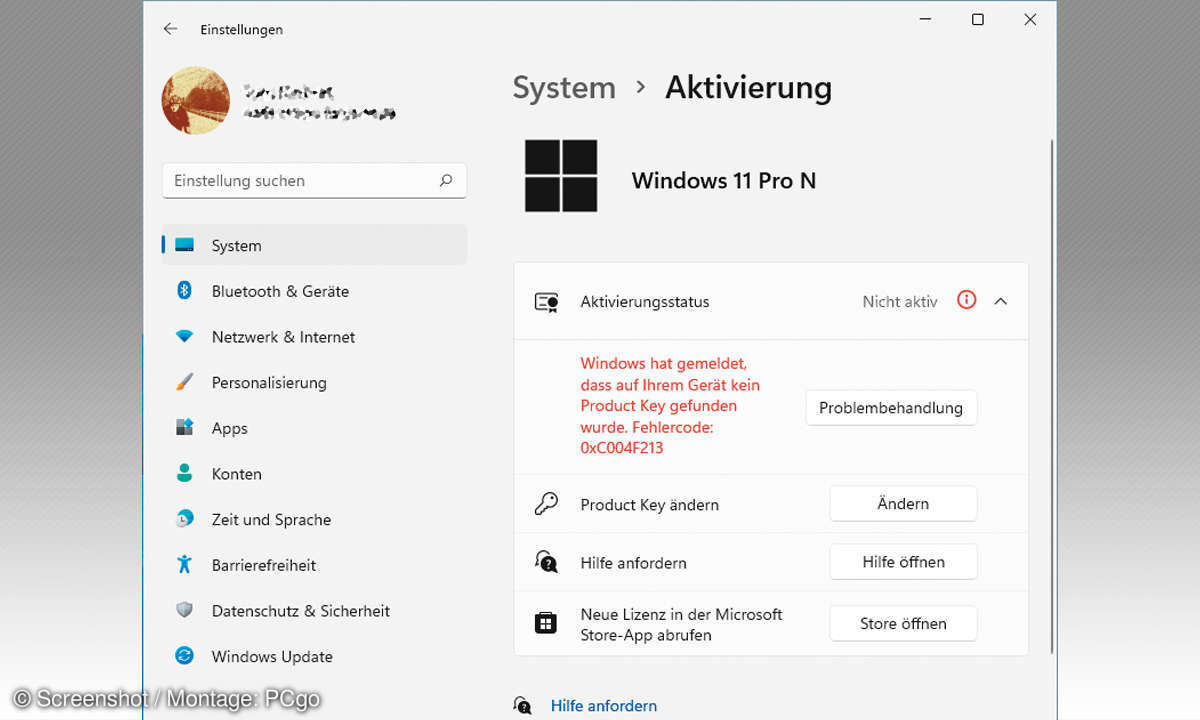

Aufgerüstet Nach dem Bekanntwerden der Fertigstellung von Windows 7 waren einige Tage später bereits die RTM-(Release To Manufacture)-Versionen im Web erhältlich - noch vor ihrer Veröffentlichung im Microsoft Developers Network. Einige Hacker versuchten es mit dem Einbau von Windows-7-Beta- un...

Aufgerüstet

Nach dem Bekanntwerden der Fertigstellung von Windows 7 waren einige Tage später bereits die RTM-(Release To Manufacture)-Versionen im Web erhältlich - noch vor ihrer Veröffentlichung im Microsoft Developers Network. Einige Hacker versuchten es mit dem Einbau von Windows-7-Beta- und -RTM-Bibliotheken zur Verlängerung der Laufzeit (so genannte "Frankenbuilds"); dass diese Art der Umgehung nicht von allzu langer Dauer sein wird, dürfte klar sein.

Microsoft hat natürlich den SLIC an das neue Betriebssystem angepasst: SLP bzw. SLIC tragen die Versionsnummer 2.1, und da es bereits vor Erscheinen von Windows 7 erste Systeme im Handel gab, bei denen Vista zwar vorinstalliert, Windows 7 aber als OEM-Version bei Erscheinen bereits im Kaufpreis enthalten ist, haben die Hacker bereits das neue SLIC ausgelesen und bieten entsprechende Files und Tools zum Auslesen, Modifizieren und bearbeiten der BIOS-Files zum Download an.

Nachdem Microsoft die Zertifikate von Windows Vista übernommen hat, haben die Hacker ein leichtes Spiel, denn es fehlt nur noch die Seriennummer. Und auch die ließ nicht lange auf sich warten: Ende Juli wurde ein angeblicher OEM-Masterkey veröffentlicht, der von Lenovo stammt [int:article,105518](magnus.de berichtete)[/int]. Und Microsoft hat, im Gegensatz zum Windows XP einige Jahre zuvor, direkt darauf reagiert: Unter https://blogs.msdn.com/wga/archive/2009/07/30/windows-7-oem-product-key-leak.aspx machen die Redmonder klar, dass man sich mit Lenovo verständigt hat und der 22TKD-Key bereits ausgetauscht wurde. So ist in den nächsten Wochen ein Patch zu erwarten, der diese Seriennummer blacklistet.

Katz- und Mausspiel

Microsoft wird es schwer haben, gegen die Hacker anzukommen. Denn mit dem Erscheinen der "finalen" OEM-Systeme werden weitere Keys veröffentlicht werden, die Microsoft nicht einfach mehr sperren kann - sonst würden sich die ehrlichen Käufer sehr wundern, wenn ihr Windows 7 von jetzt auf gleich plötzlich illegal ist. Mithilfe des slmgr-Befehls sind die Hacker zudem in der Lage, den Schlüssel sowie Zertifikate beliebig austauschen - sie laufen also nicht Gefahr, ihr System komplett frisch aufsetzen zu müssen.

Während Microsoft gute Chancen hat, die BIOS-"Emulatoren", also Software-Hacks, ausfindig zu machen, sieht das bei einem modifizierten BIOS anders aus. Aber auch hier könnte Microsoft am längeren Hebel sitzen und tiefergehende BIOS-Überprüfungen durchführen.

Es bleibt also abzuwarten, ob Microsoft einen Weg findet, die Hacker und Schwarzkopierer über einen längeren Zeitraum hinweg auszusperren oder so lange zu nerven, bis sie sich zu einem legalen Kauf durchringen.