CMS-Serie: XOOPS vorgestellt

Sauberer OO-Code ist bei PHP-basierten CMS nicht selbstverständlich. XOOPS-Entwickler wollen beweisen, dass es auch anders geht.

- CMS-Serie: XOOPS vorgestellt

- Teil 2: CMS-Serie: XOOPS vorgestellt

- Teil 3: CMS-Serie: XOOPS vorgestellt

- Teil 4: CMS-Serie: XOOPS vorgestellt

Wer bei XOOPS eine OO-Architektur vermutet, hat den Nagel genau auf den Kopf getroffen. XOOPS steht für eXtensible Object Oriented Portal System, ein erweiterbares objektorientiertes Portal-System. Es wurde modular konzipiert und objektorientiert programmiert (daher das "OO" im Namen).Zu den fü...

Wer bei XOOPS eine OO-Architektur vermutet, hat den Nagel genau auf den Kopf getroffen. XOOPS steht für eXtensible Object Oriented Portal System, ein erweiterbares objektorientiertes Portal-System. Es wurde modular konzipiert und objektorientiert programmiert (daher das "OO" im Namen).Zu den führenden Köpfen bei der XOOPS-Entwicklung zählt Justin Erenkrantz, der Vorsitzende der Apache Software Foundation. Er ist maßgeblich an der Entwicklung des http-Servers Apache, der Laufzeitbibliothek Apache Portable Runtime und nebenbei auch des Versionskontrollsystems Subversion beteiligt.XOOPS zeichnet sich durch sauberen und erweiterbaren Code aus. Das System besteht aus einem Kern, der die Basisfunktionalität bereitstellt und Module lädt. Um konkrete Aufgaben wie den Austausch von privaten Nachrichten zwischen Mitgliedern oder die Bereitstellung von News-Feeds kümmern sich ladbare Erweiterungen.

Für das Zusammenstellen der Webseiten zeichnet seit XOOPS 2.0 die kompilierende Template- Engine Smarty verantwortlich. XOOPS unterliegt der GPL-Lizenz und dementsprechend sind auch alle Module kostenlos.

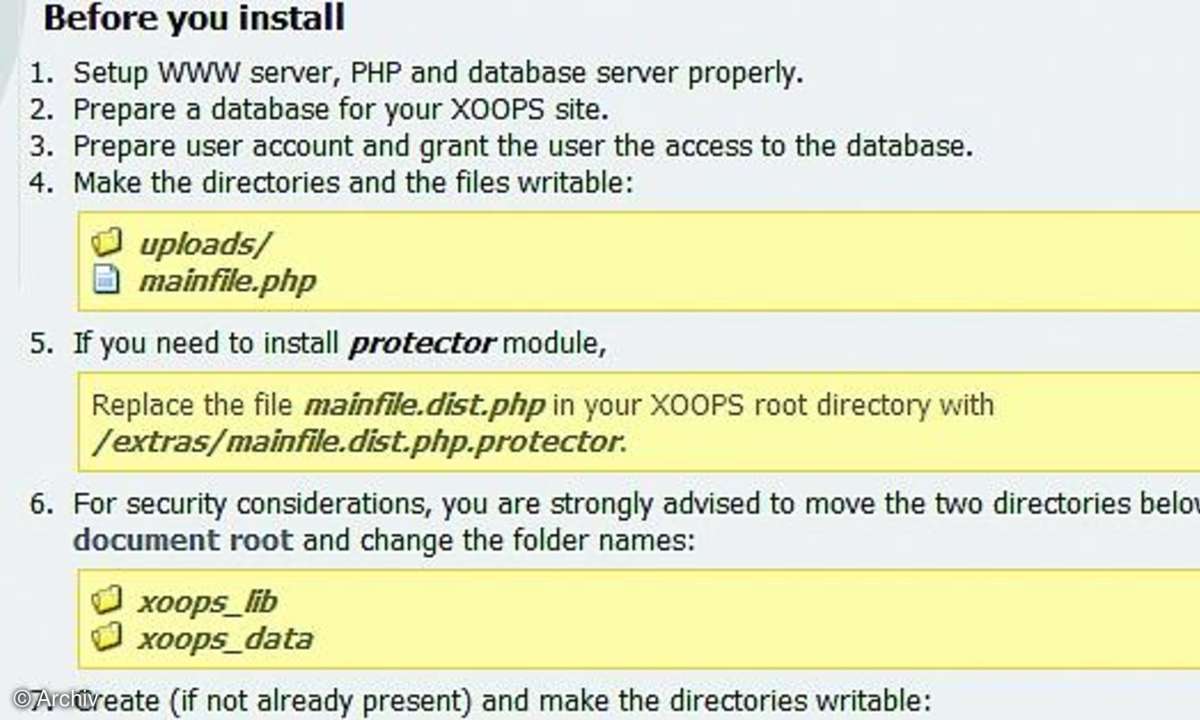

Installation mit manuellen Sicherheitsvorkehrungen

Das Installationsskript ist durchdacht und hat eine gewisse Eleganz. Dennoch lassen sich einige manuelle Angriffe in die Verzeichnisstruktur, wie das Erstellen von Verzeichnissen, bei der Einrichtung der aktuellen Version 2.3.x leider nicht vermeiden.

Das wäre an sich nicht weiter schlimm, nur empfiehlt das Installationsskript ganz am Anfang einige Sicherheitsvorkehrungen, die sich aber erst nach Abschluss der Installation umsetzen lassen. Viel sinnvoller wäre ein Aufruf des Moduls protector, das dem Webadmin mit sehr hilfreichen Sicherheitshinweisen gezielter unter die Arme greifen kann (Administration Menu > protector > Security Advisory).

Mit seiner respektablen Vorgeschichte im Bereich der Sicherheit braucht sich XOOPS vor anderen Systemen nicht zu verstecken. Dennoch wurden Anfang dieses Jahres gleich mehrere Sicherheitslücken bekannt.

Eine davon wurde erstmals in der Version 2.3.2 entdeckt und betrifft das protector-Modul.

Dieses schützt eine XOOPS-Installation vor Angriffen wie Denial of Service, SQL Injection oder Variablen-Verseuchung (variable contamination) und doch verursacht gerade dieses Modul ironischerweise je nach Konfiguration des PHP-Systems unter Umständen selbst eine ernst zu nehmende Sicherheitslücke mit. In den Dateien

• xoops_lib/modules/protector/oninstall.php • xoops_lib/modules/protector/onupdate.php • xoops_lib/modules/protector/notification.php • xoops_lib/modules/protector/onun-install.php

wird die Eingabe des Parameters mydir-name nicht korrekt bereinigt, bevor er an ein eval()-Statement weitergegeben wird. Diese Sicherheitslücke kann das Ausführen von bösartigem PHP-Code ermöglichen.

Durch das Abschalten von register_globals mittels register_globals = Off wird diese Sicherheitslücke neutralisiert. In künftigen Versionen von PHP wird sich das mit dem Wegfall von register_globals von selbst lösen.

Außerdem setzt das Installationsskript die Konfigurationsvariable XOOPS_TRUST_PATH auf XOOPS_PATH und diese wiederum auf das Verzeichnis xoops_lib im Verzeichnis xoobs_data innerhalb des Web-Root-Verzeichnisbaumes, was die Integrität des Systems kompromittieren könnte.

Sie können hier Abhilfe schaffen, indem Sie das Verzeichnis xoobs_lib außerhalb des Dokument-Verzeichnisses des Webservers verschieben und es umbenennen. Danach müssen Sie in mainfile.php die betreffenden Pfade anpassen. Alternativ können Sie mittels .htaccess den Zugriff auf das Verzeichnis xoobs_lib sperren.