Botnetz-Check: Wie Sie Bots auf PC und im Heimnetz erkennen

- Ist mein PC ein Bot? Botnetze verstehen und erkennen

- Botnetz-Check: Wie Sie Bots auf PC und im Heimnetz erkennen

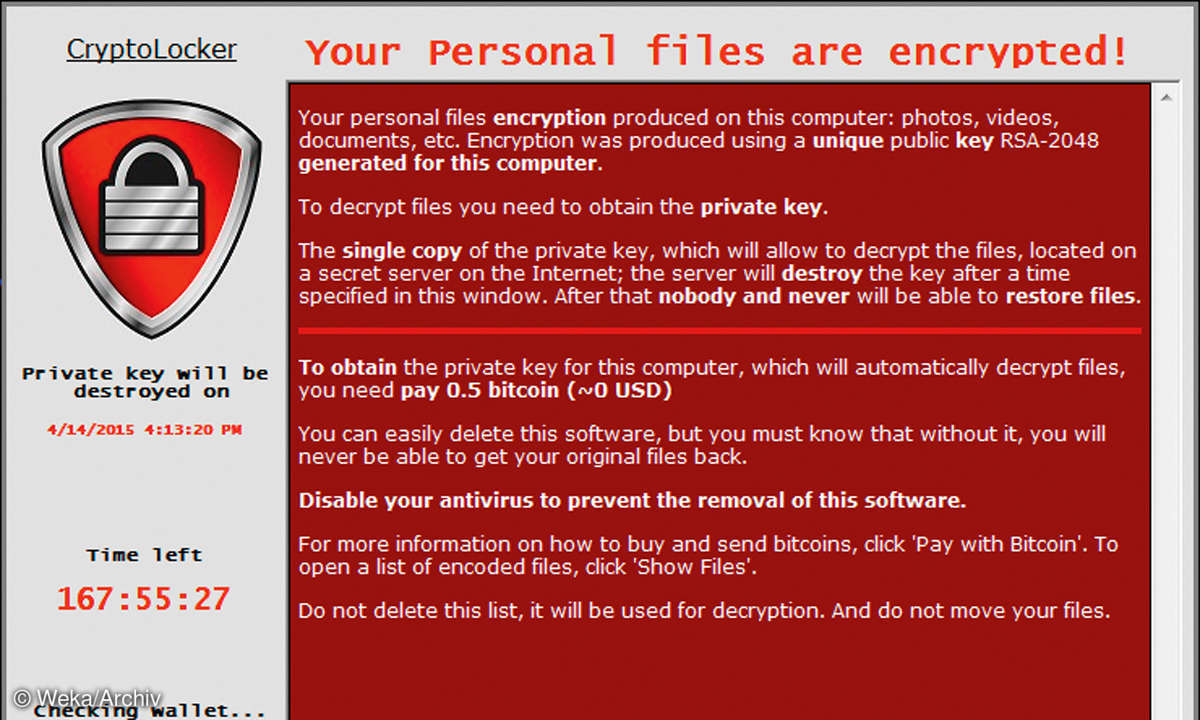

Viele Virenscanner tun sich bei der Erkennung von Bots schwer beziehungsweise nehmen neue Bots oft erst spät in Signaturlisten und Verhaltensheuristiken auf. Der Hauptgrund hierfür liegt in der Verhaltensunauffälligkeit vieler Bots. Ein Bot, der beispielsweise erst einmal einige Wochen ...

Viele Virenscanner tun sich bei der Erkennung von Bots schwer beziehungsweise nehmen neue Bots oft erst spät in Signaturlisten und Verhaltensheuristiken auf. Der Hauptgrund hierfür liegt in der Verhaltensunauffälligkeit vieler Bots. Ein Bot, der beispielsweise erst einmal einige Wochen gar nichts tut und in seinem Code ein hartkodiertes Datum für den ersten Verbindungsaufbau zu einem Command-and-Control-Server hat, wird kaum so auffallen, dass er zur Analyse an die Hersteller von Antivirensoftware eingereicht wird.

Lesetipp: Antivirus Test 2018

Hinzu kommt der oft minimale Funktionsumfang: Als minimaler Botcode genügt die Verbindungsaufnahme zu einem Command-and-Control-Server, das Herunterladen von Nutzlast und das Ausführen selbiger. Immerhin ist die Nutzlast oft besser aufzuspüren und ihre Funktion zu identifizieren als der Bot selbst. Das kann durchaus zur Situation führen, dass ein Bot selbst unerkannt bleibt, heruntergeladene Nutzlast aber gelegentlich erkannt und unschädlich gemacht wird.

Das zweite Problem ist das der Legitimität: Ein Mailserver für den Spamversand ist alleine aufgrund der Verhaltensheuristiken schwer von einem Mailserver für den (legitimen) Newsletter-Versand zu unterscheiden – und wie bereits im Abschnitt „Unauffälligkeit“ erwähnt: Legitime und illegitime Schürfprogramme unterscheiden sich alleine dadurch, ob derjenige, der die Stromrechnung bezahlt auch die Kryptowährung bekommt.

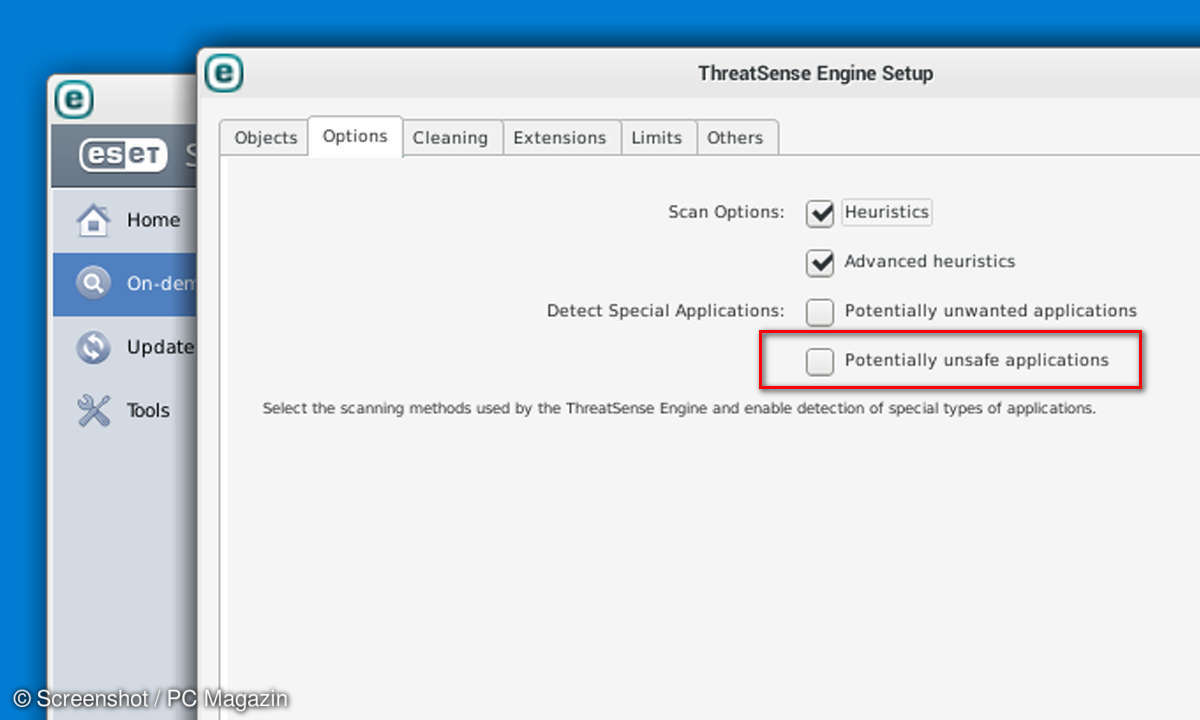

PUA im Virenscanner aktivieren

An dieser Stelle kommt eine eher unauffällige Einstellung vieler Virenscanner ins Spiel: Praktisch alle kennen den englischen Begriff der Potentially Unwanted Applications (kurz PUA) bzw. Potentially Unwanted Programs (kurz PUP), oft übersetzt mit potenziell unerwünschte Software.

PUA fasst im Prinzip all jene Software zusammen, die in vielen Firmenumgebungen nicht oder nur nach Freigabe durch Netzwerkadministratoren erfolgen darf. Dazu gehören Schürfprogramme für Kryptowährungen (weil sie Stromrechnungen in die Höhe treiben), einige Fernwartungsprogramme (weil sie die Sicherheit gefährden), aber auch viele Mailtools, wie Server für den Newsletterversand.

Bei Virenscannern für den Hausgebrauch ist die Erkennung von PUA meist deaktiviert, weil die Anbieter der Virenscanner davon ausgehen, dass Anwender und Administrator identisch sind. Schaltet man die Erkennung von PUA an, erkennen viele Virenscanner auch Spiele (auf Firmen-PCs Arbeitszeitvernichter) oder Scherzprogramme als potenziell unerwünscht. Immerhin: Trotz vieler False Positives auf dem Privat-PC kann die PUA-Einstellung oft schnell helfen, illegitime Bitcoin-Miner zu identifizieren.

IoT-Geräte als Problemfall

Doch nicht jedes Computersystem im Haushalt enthält einen Virenscanner – tat-sächlich sind Virenscanner eher die Aus-nahme: Der Autor hat in seinem Haushalt rund 20 Linux-basierte Systeme auf ARM- oder MIPS-Prozessoren entdeckt, dabei handelt es sich um Smartphones, Tablets, einen unter Tizen laufenden Fernseher, Netzwerkgeräte wie Accesspoints und Powerline-Adapter, ein Internetradio und einen Raspberry Pi. Viele dieser sogenannten IoT-Geräte (kurz für "Internet of Things") erhalten selten Updates, laufen oft Monate lang am Stück und sind daher beliebte Ziele von Angreifern.

Das Nichtvorhandensein von Sicherheitssoftware und insbesondere der Verzicht auf in Linux integrierte Sicherheitsmaßnahmen erhöht die Attraktivität zusätzlich. Da Schadsoftware meist gestartet und gelöscht wird, also nach einem Neustart weg ist, hilft weder eine Analyse des Betriebssystemimages noch die Untersuchung vorhandener Dateien.

Netzwerk- statt Dateianalyse

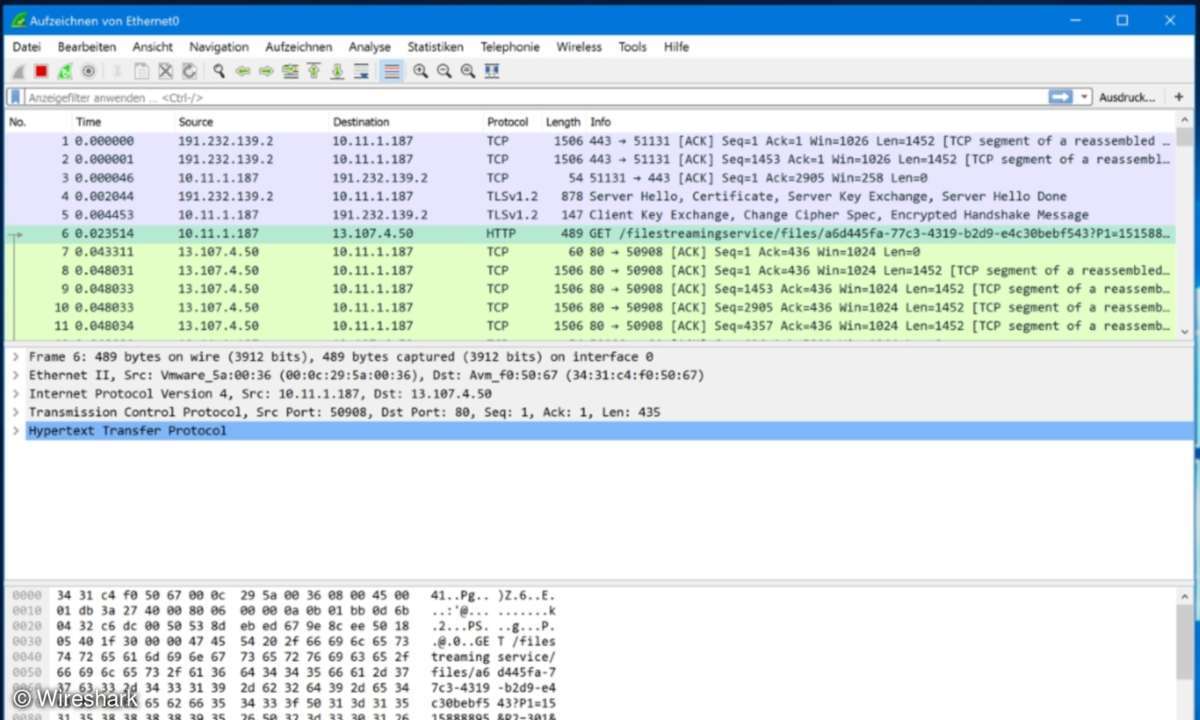

Der Weg zum Auffinden infizierter IoT-Geräte führt daher meist über das Netzwerk. Zunächst können Sie mit OpenVAS einen Schwachstellenscan über das gesamte Netzwerk durchführen und so verwundbare Geräte aufspüren und „vergessene“ inventarisieren. Mit dem Intrusion Detection System (IDS) Snort analysieren Sie Netzwerkverkehr automatisch, so ist es beispielsweise möglich, die Verbindungsaufnahme zu bestimmten C&C-Servern zu erkennen und Alarm zu schlagen. Schließlich können Sie mit Wireshark den kompletten Verkehr einzelner Rechner mitschneiden und so detailliert analysieren.

Alle drei Tools sind Teil der PC-Magazin-Notfall-DVDs und der LessLinux Search and Rescue DVD. Mittlerweile beginnen erste Hersteller von DSL-Routern damit, bestimmte Anfragen zu überwachen und Zugriffe auf C&C-Server zu erkennen – zwar kein vollwertiges IDS, aber ein Schritt in die richtige Richtung.

Anti-Bot-Tools zum Download

Diese Tools sind die Grundausstattung gegen Bots und Spionageprogramme:

- Wireshark: Schneiden Sie Netzwerkverkehr mit und analysieren Sie ihn – so erkennen Sie auch infizierte IoT-Geräte.

- Comodo Cleaning Essentials: Erkennen und entfernen Sie Bots und deren Nutzlast sowie andere Schadsoftware von Windows-

PCs.

- Flexikiller: Mit diesem Programm entfernen Sie die Stalking-Software FlexySpy gründlicher, als es die meisten

Virenscanner vermögen.

- ESET-Sysrescue Live: Antiviren-Live-CD zum Aufspüren von Schadsoftware.

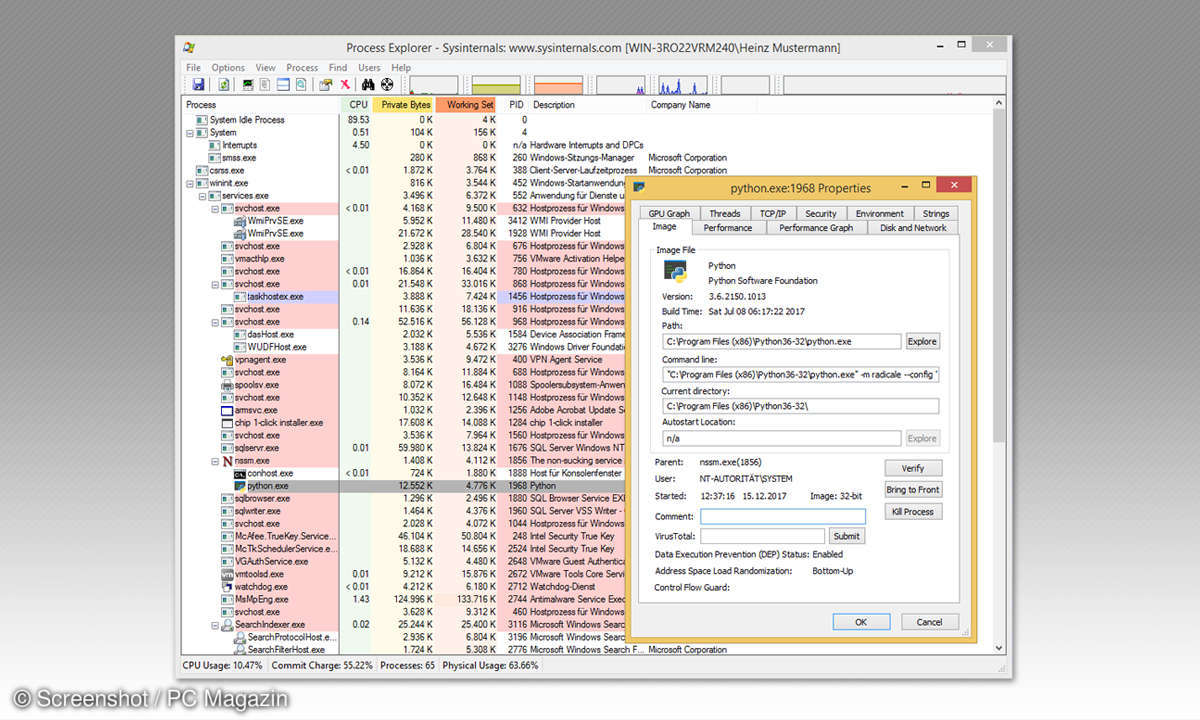

- Sysinternals Processexplorer: Dieses Werkzeug zeigt mehr Informationen als Microsofts Taskmanager.