Anonym im Netz unterwegs

Vorratsdatenspeicherung, Zensur und Abmahnungen. Wer ungeschoren im Internet davonkommen will, muss dafür sorgen, dass er nicht erkannt wird. Mit den richtigen Tricks und Tools ist das nicht schwer.

Regierungen und Großkonzerne schränken die Freiheitsrechte der Bürger in der digitalen Welt zunehmend ein, sei es durch nationale Gesetze, EU-Verordnung oder sei es vonseiten der Firmen durch das Verschlechtern der Datenschutzregeln. Vorweg ein paar Tatsachen: Die EU plant eine neue Datens...

Regierungen und Großkonzerne schränken die Freiheitsrechte der Bürger in der digitalen Welt zunehmend ein, sei es durch nationale Gesetze, EU-Verordnung oder sei es vonseiten der Firmen durch das Verschlechtern der Datenschutzregeln. Vorweg ein paar Tatsachen:

- Die EU plant eine neue Datenschutzverordnung, die den Datenschutz zentral regelt. Er wird sich dann hierzulande nicht mehr am Grundgesetz orientieren.

- Die USA erlassen derzeit ein neues Gesetz (CISPA), das es den Regierungsbehörden erlaubt, ohne Gerichtsbeschluss auf sämtliche Nutzerdaten bei Internet-Firmen zuzugreifen. Das beträfe auch die Konten aller deutschen Anwender bei Facebook, Google, Dropbox, Flickr usw. Das Repräsentantenhaus hat bereits zugestimmt, Facebook befürwortet das Gesetz.

- Der EU-Gerichtshof hat geurteilt, dass die Polizei die Daten aus der Vorratsdatenspeicherung auch für die Verfolgung von Urheberrechtsverletzungen verwenden darf. Für den Kampf gegen den Terror wurde sie eingeführt. Was kommt als Nächstes? Steuerhinterziehung? Schuleschwänzen? Google hat seine Datenschutzbestimmungen geändert und legt die Konten aller Dienste zusammen. Wer bislang zwei Identitäten bei Youtube und Google+ hatte, wird nun zentralisiert.

Hinterlassene Spuren reduzieren

Dem dauerüberwachten Bürger bleibt nichts anderes übrig, als die Datenmenge, die er im Internet und auf seinem Rechner hinterlässt, so weit wie möglich zu reduzieren. Eine Reihe von Tools helfen ihm dabei, angefangen bei denen auf dem boot-fähigen Windows-Stick, den wir im vorangegangenen Artikel beschrieben haben. Mit diesem Stick vermeidet man Spuren auf dem PC, da das eigentliche Betriebssystem nicht startet.

Spuren hinterlässt man aber auch beim Surfen im Netz, und zwar auf den Rechnern, die man kontaktiert. Das ist unabhängig davon, ob er mit Web, FTP oder Tauschbörse arbeitet. Immer erfährt der kontaktierte Rechner die IP-Adresse des anfragenden Besuchers - das muss so sein, sonst könnte er keine Daten zurückliefern. Der Server muss wissen, wo er die Webseite hinschicken soll. Doch nicht nur der besuchte Rechner, auch jeder Server, der dazwischen liegt, erfährt IP-Adressen und Inhalte der Kommunikation, denn die einzelnen Pakete wandern über seine Netzwerkkarten.

IP-Adresse verstecken

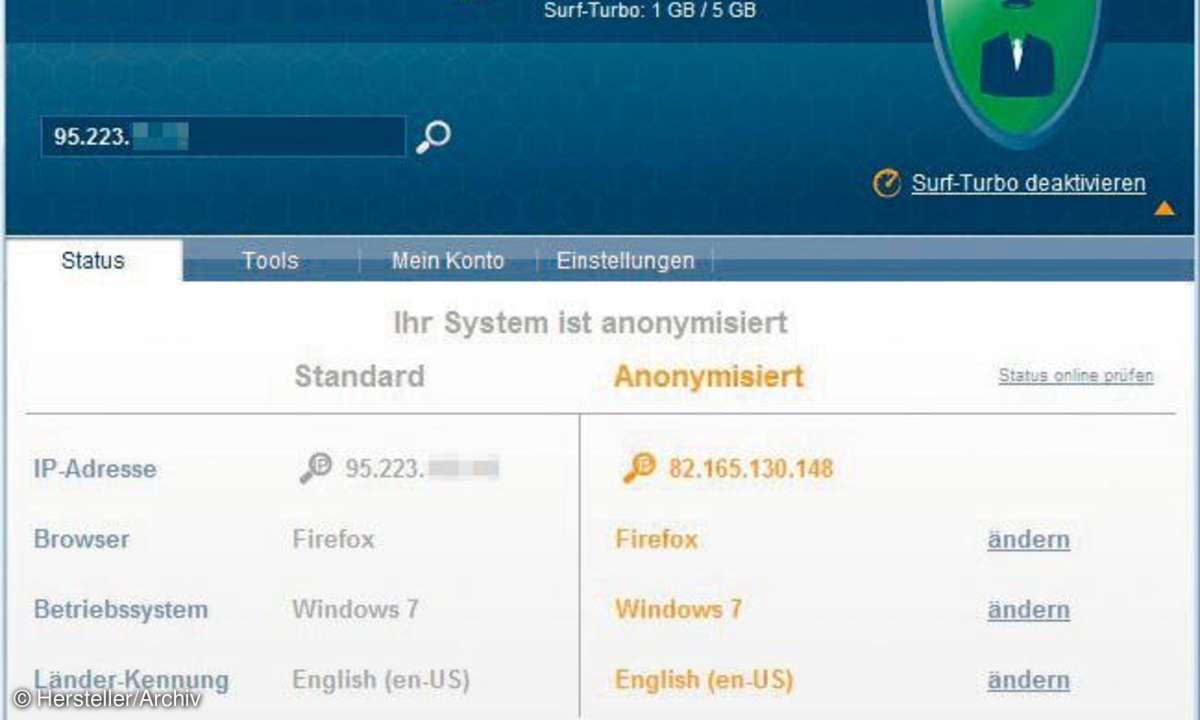

Die einzige Möglichkeit, das zu verhindern, liegt darin, die eigene IP-Adresse zu verschleiern, indem der Besucher einen Proxy-Rechner dazwischenschaltet. Anwender mit wechselnder IP-Adresse, was bei den meisten DSL-Kunden und Firmenangehörigen der Fall ist, haben bereits einen Proxy, nämlich das jeweilige Internet-Gateway. Polizei und Staatsanwaltschaft haben im Zweifelsfall Zugriff auf diese Daten, was bei Tauschbörsenanwendern inzwischen ein bekanntes Standardverfahren darstellt.

Wer sich im Netz anonym quasi hinter einer Guy-Fawkes-Maske verstecken will, muss weitere Proxys dazwischenschalten, die die Verbindung verschleiern. Solche Anonymisierer machen nichts anderes, als die IP-Verbindungen des Kunden anzunehmen und mit der eigenen IP-Adresse an den Zielrechner weiterzugeben. Das Verfahren nennt sich Network Address Translation (NAT).

Beim perfekten Anonymisieren bedient sich der Anwender eines kompletten Proxy-Netzes, einem Verbund von mehreren Zwischenstationen, die alle die IP-Adresse maskieren. Wenn dieses Netz noch Stationen in mehreren Ländern hat, so ist es dem Zugriff einer Staatsmacht oder eines neugieren Hackers entzogen.

Ländersperren umgehen

In der Tabelle findet sich eine Übersicht über die gängigen Dienste. Weit verbreitet ist das kostenlose Tor , meist als Paket im Tor-Browser. Der enthält auch den Tor-Button, der ein komfortables Ein- und Ausschalten des Proxys ermöglicht. Das Ausschalten ist ebenfalls wichtig, denn der Proxy-Betrieb geht langsam vonstatten.

Achtung: Die aktuelle Version des Tor-Browsers (2.2.35-9) hat eine schwere Sicherheitslücke, die aber bis zum Erscheinen des Heftes behoben sein sollte. Achten Sie auf ein Update.

Komfortabler und schneller sind kostenpflichtige Varianten wie JonDonym oder Steganos. Ein weiterer Nachteil der kostenlosen Anonymisierer ist, dass sie meist auf wenige Dienste beschränkt sind: Web, E-Mail etc. Datenintensive Anwendungen wie Bittorrent bleiben blockiert. Auch hierfür muss der Anwender ein kostenpflichtiges VPN wählen. SMTP ist meist immer verboten, um Spammer auszuschließen.

Proxys können nicht verhindern, dass die besuchte Webseite die echte IP-Adresse mit Java ausliest, was möglich ist (nicht jedoch mit JavaScript). Das Java-Plug-in sollte man also deaktivieren. Proxys verhindern auch nicht, dass alle Rechner unterwegs die Paketinhalte lesen können (inklusive der Stationen im Anonymisierungsnetz), um das zu verhindern, muss der Anwender verschlüsseln (SSL, Truecrypt, Enigmail).

Gegen Tor gibt es ein erfolgreiches Angriffsszenario, das aber voraussetzt, dass ein Lauscher mehrere wichtige Tor-Knoten kontrolliert. Dann kann er die Anonymität der Anwender brechen. Dieses Szenario ist in westlichen Ländern mit freiem Internet eher unwahrscheinlich, in Diktaturen wie China oder dem Iran aber durchaus bedenklich (siehe Kasten Psiphon). Alle Proxys ermöglichen es, Ländersperren beispielsweise bei YouTube, Groveshark oder Vevo zu umgehen. Auch das macht aufgrund der Bandbreite nur mit einem kostenpflichtigen Dienst Spaß.

Spion im Browser

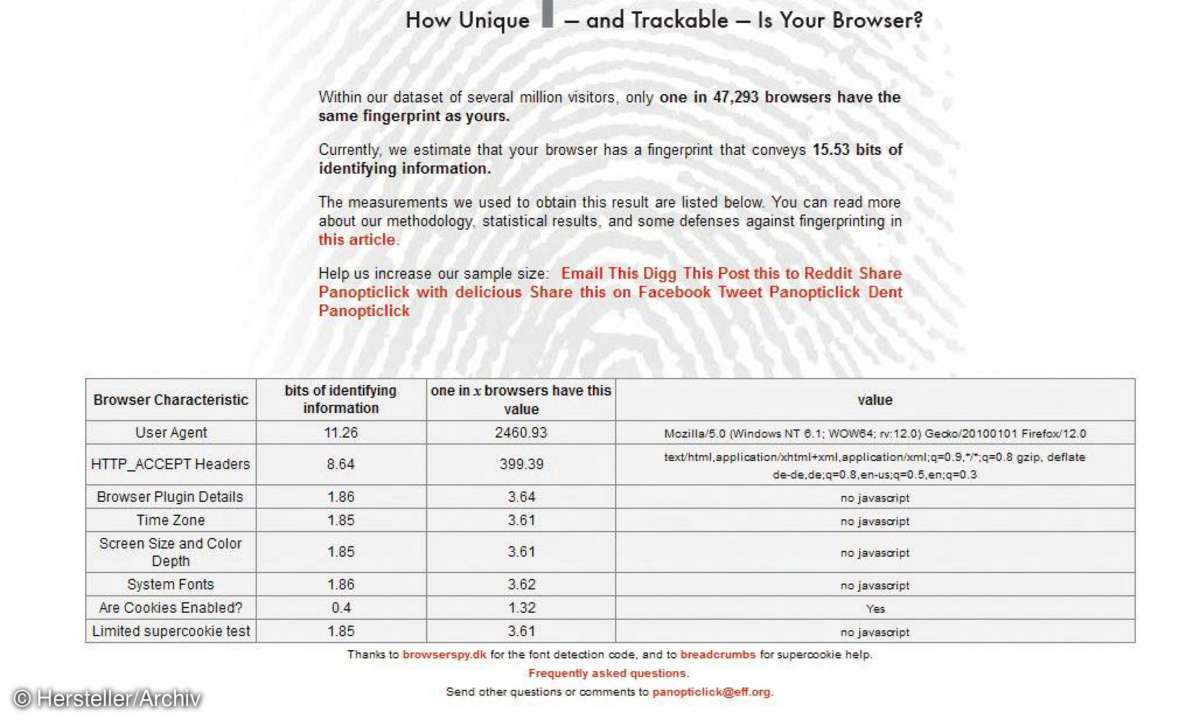

Die IP-Adresse ist nicht die einzige Spur, die der Surfer auf den besuchten Rechner hinterlässt. Der Browser selbst verrät auf Anfrage der besuchten Webseite einige Geheimnisse. Denn um Webdesignern das Leben zu erleichtern, übermittelt der Browser Daten wie Bildschirmgröße, Farbtiefe, installierte Plug-ins und Systemschriften. Diese Daten lassen sich zweckentfremden und zu einem eindeutigen Fingerabdruck des Besucher-Browsers zusammenstellen.

Sehr anschaulich dokumentiert das die Electronic Frontier Foundation : Unser Browser war unter über zwei Millionen getesteten eindeutig identifizierbar. Wer JavaScript deaktiviert, ist besser dran, denn dann liefert der Browser nur die HTTP-Header, womit wir im Test nur noch einer von 47 000 Gleichartigen waren. Einem Shop mit 500 Kunden reicht das immer noch zum Wiedererkennen.

Zur Verwaltung von JavaScript eignet sich sehr gut das Firefox-Plug-in NoScript , das alle Skripte erst einmal sperrt. Wenn eine Seite nicht ohne JavaScript funktioniert, kann der Anwender einzelne Domänen freischalten, aber den Code von Drittanbietern deaktiviert lassen. So schließt er neugierige Werbeseiten aus, die gerne Browser-Fingerabdrücken ziehen. Das Java-Problem haben wir oben bereits erwähnt, Java liefert die echte IP-Adresse des Rechners:

InetAddress.getLocalHost()

im Paket Java.net.*. Nicht anders mit Silverlight in System.net:

System.Net.Dns.GetHostAddresses

Fazit: Plug-ins haben allgemein weitergehende Rechte und können Beschränkungen des Browsers überschreiten. Beim anonymen Surfen sollten Plug-ins und Add-ons deaktivert sein. Der erwähnte Tor-Button blockiert eine Reihe von Angriffen auf Anwendungsebene, sicherer ist jedoch das Deaktivieren.

Der ewige Keks

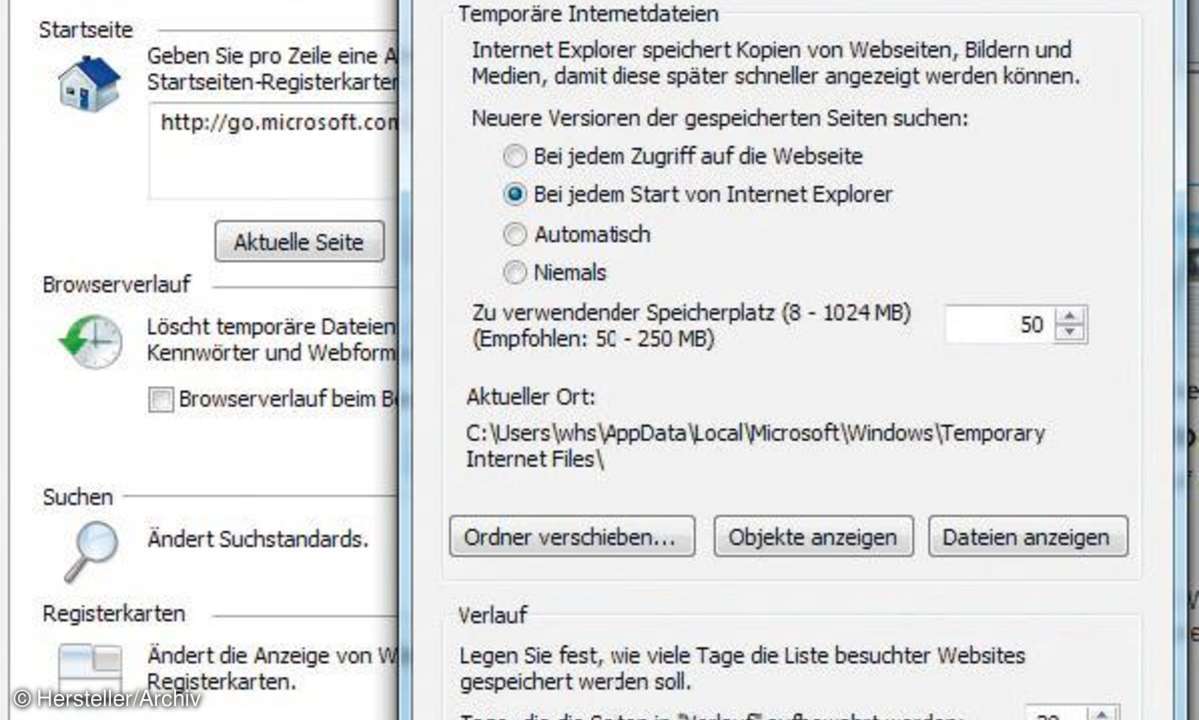

Cookies sind das wichtigste Instrument der Seitenbetreiber, um einzelne Anwender zu identifizieren. Kekse zu deaktivieren hat aber oft Nachteile, denn wichtige Funktionen im Web, wie Login oder Warenkorb, sind damit verknüpft. Es gilt, ein gezieltes Cookie-Management zu betreiben. Ein Teil der Einstellungen lassen sich mit den Browsern selbst bewältigen. So kann der Anwender die Speicherzeit begrenzen, nur Session-Cookies zulassen oder die von Drittanbietern (meist Werbeseiten) ablehnen.

Sinnvoll ist es beispielsweise, Cookies nach jeder Sitzung löschen zu lassen. Die relevanten Schalter finden Firefox-Anwender unter Einstellungen/Datenschutz/Chronik/Firefox wird eine Chronik nach benutzerdefinierten Einstellungen anlegen. Beim IE unter Extras/Internetoptionen/Datenschutz/Einstellungen/Erweitert. Und Cookies nach jeder Sitzung löschen Extras/Internetoptionen/Allgemein/Browserverlauf/Einstellungen. Bei Chrome unter Einstellungen/Details/Datenschutz/Inhaltseinstellungen. Auch das Deaktivieren von JavaScript verhindert das Setzen von Cookies.

Obwohl es inzwischen eine Reihe weiterer, sogar noch ungenießbarerer Kekse gibt, die Super-, Hyper- oder Ever-Cookies, sind die klassischen HTTP-Cookies am weitesten verbreitet. Doch gerade Seiten, die restriktive Cookie-Vorgaben des Besuchers umgehen wollen, greifen zu Cookies mit Flash oder DOM. Für alle Plug-ins gilt das oben Genannte, sie haben weiter gehende Rechte und können eigenen Datenspeicher anlegen (für Flash zu besichtigen unter c:/Users/<user>/AppData/Roaming/Macromedia/Flash Player/#SharedObjects/<xyz>/).

DOM-Storage hingegen ist ein fester Bestandteil neuer Browser-Generationen (ab IE8, FF 3.5), da es sich um einen W3C-Standard handelt. Der Webdesigner speichert Daten mit

localStorage.setItem('key', 'value');

und liest sie bespielsweise mit

alert(localStorage.getItem('key'));

Die Kombination all dieser Techniken hat sich unter dem Begriff Ever-Cookie eingebürgert, da es sich nur sehr zäh löschen lässt. Denn findet die bösartige Webseite nur einen Bestandteil wieder, restauriert sie die anderen. JavaScript und Plug-ins begrenzen, ist wieder eine gute Strategie. Ferner gibt es für Firefox das Add-on Better Privacy , das sich auf diese Cookies spezialisiert hat. Es löscht sie beim Schließen des Browsers vollautomatisch.

Der private Modus, den alle Browser bieten, schützt vor Cookies durch Add-ons oder Plug-ins nicht. Er legt zwar keine HTTP- oder DOM-Cookies an, aber die Plug-ins arbeiten unabhängig davon. Der private Modus verhindert eher Surfspuren auf dem PC, als vor solchen im Web.

Vorsicht Sozial Plug-ins

Eine Reihe von sozialen Medien oder Communities setzen Plug-ins in Webseiten ein, am bekanntesten ist der Like-Button oder Kommentarkasten von Facebook, der sich auf allen möglichen Webseiten findet. Twitter oder Google+ sind ebenfalls oft vertreten. Dabei handelt es sich nicht um Plug-ins im Browser, sondern in den Webseiten selbst.

Die damit verknüpften Skripte entpuppen sich als echte Spione, denn sie erkennen den eingeloggten Anwender wieder. Wer sich bei Facebook nicht abgemeldet hat, findet sich plötzlich auf RTL-News mit Foto in einem Kommentarfeld wieder. Das bedeutet nun einerseits, dass RTL weiß, wie der Besucher heißt und welchen Facebook-Account er verwendet. Andererseits weiß Facebook genau, welche Seiten (mit FB-Plug-in) er besucht.

Skripte dieser Art, die also über mehrere Webseiten hinweg agieren, verfügen über ein besonders hohes Spionage-Potenzial. Dazu zählen auch Banner von einem zentralen Ad-Server. Sie fallen unter die oben beschriebene Kategorie Cookies von Drittanbietern und können theoretisch auch Nichtmitglieder über Cookies verfolgen.

Außerdem sollte sich der Anwender aus den erwähnten Communites immer ausloggen. Oft scheint es dem aufmerksamen Surfer so, dass die Untergrabung der Freiheitsrechte immer stärker von globalen tätigen Firmen ausgeht, also von Regierungen. Wie auch immer, eine nachhaltige Anonymisierung ist ratsam.

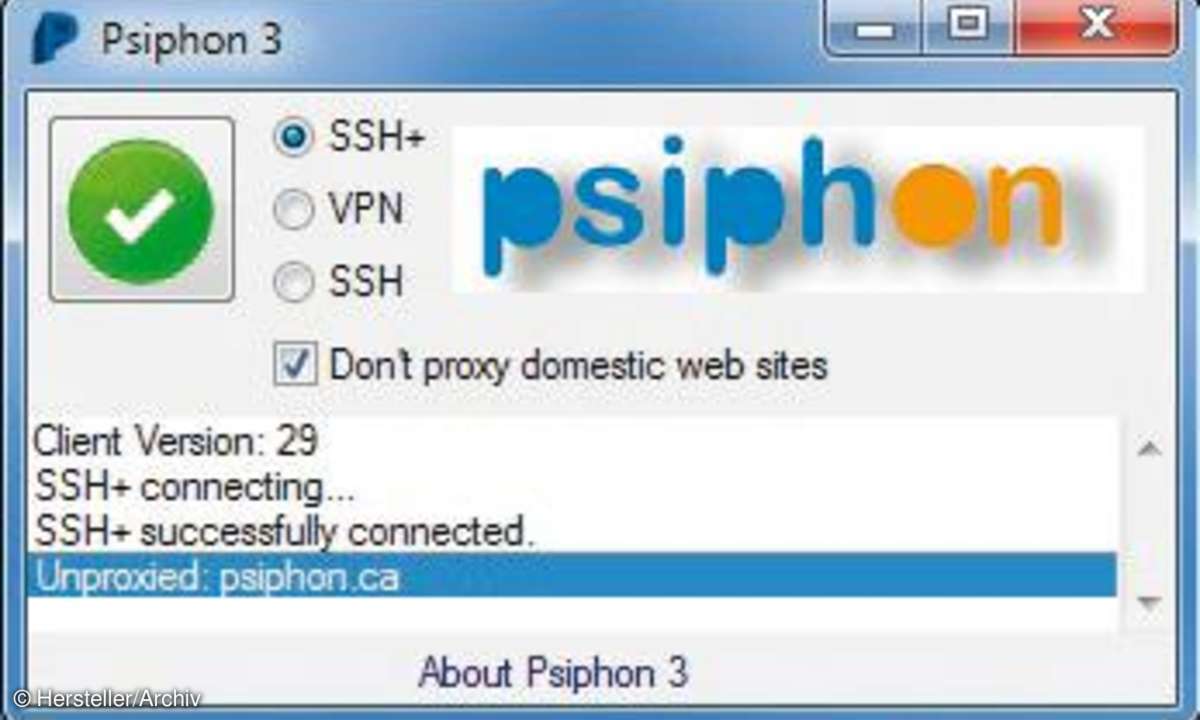

Psiphon für die Redefreiheit

Die freie Software Psiphon dient weniger der Anonymisierung als vielmehr der Sicherung der Rede- und Meinungsfreiheit sowie der Umgehung von Zensur. Eine Zensurbehörde kann einzelne Server (z.B. die IP-Adressen von Wikipedia) sperren oder ganze Netzwerke wie Tor blockieren. Psiphon stellt nun ein Netz kleiner, vertrauenswürdiger Rechner privater (Linux-) Anwender in westlichen Ländern zur Verfügung.

Diese Rechner, die den Zensoren noch nicht aufgefallen sind, dienen als Web-Proxys für Anwender in überwachten Ländern. Der Server ist ein Phython-Skript, das als Webserver auf Debian läuft, den Client hingegen gibt es für Windows und bald auch für Android-Telefone.

Die Clients enthalten eine Liste an Servern als erste Sprungadressen (ähnlich wie bei eDonkey). Hat ein Client eine Verbindung aufgenommen, erhält er die Login-Daten des Servers, und der Anwender kann ohne Zensur mit dem Server als Proxy alle gewünschten Seiten ohne Einschränkungen sehen.