Wireshark: Netzwerk analysieren - so geht's

Fehler finden, Übertragung optimieren, Datenstrom überwachen - mit Tools und Apps wie Wireshark und Co. behalten Sie den Überblick im Netzwerk. Wir geben eine Anleitung, wie Sie mit dem Packet Sniffer Wireshark das eigene Netzwerk analysieren.

Das Packet-Sniffer-Tool Wireshark, um das es in dieser Anleitung geht, setzt sich aus zwei Hauptkomponenten zusammen: einem Capture- und einem Analyse-Modul. Das Capture-Modul (engl. capture = erfassen, mitschneiden) zeichnet über einen gewünschten Zeitraum alle Datenpakete auf, die über einen ü...

Das Packet-Sniffer-Tool Wireshark, um das es in dieser Anleitung geht, setzt sich aus zwei Hauptkomponenten zusammen: einem Capture- und einem Analyse-Modul. Das Capture-Modul (engl. capture = erfassen, mitschneiden) zeichnet über einen gewünschten Zeitraum alle Datenpakete auf, die über einen überwachten Netzwerkknoten fließen. Den Mitschnitt der übertragenen Datenpakete packt das Tool in eine sogenannte Capture-Datei, die sich im Anschluss von einem Analyse-Tool genauer untersuchen lässt.

Administratoren setzen Packet Sniffer wie Wireshark ein, um beispielsweise Übertragungsfehlern, Funktionsstörungen oder auch Sicherheitsproblemen im Firmennetz auf die Spur zu kommen. Allerdings lassen sich solche Tools auch missbrauchen, um beispielsweise in ungeschützten Datenverbindungen nach übertragenen Passwörtern zu "schnüffeln".

Der Funktionsumfang des Analysetools Wireshark ist gewaltig, weshalb wir dessen umfassende Analysemöglichkeiten im Folgenden nur anreißen werden. Dabei soll zunächst ein Mitschnitt aller Datenverbindungen zwischen Heimnetz und dem Internet erstellt werden, während ein beliebiger PC im Heimnetz eine Browser-Verbindung zu einem Webserver im Internet aufbaut. Im Anschluss filtern Sie mit Wireshark nützliche Informationen zu dieser Verbindung aus dem Mitschnitt heraus.

Netzwerkverkehr aufzeichnen mit Wireshark

Für einen umfassenden Mitschnitt des Netzwerkverkehrs zwischen Heimnetz und Internet ist der Router als zentrale Schnittstelle zwischen WAN und (W)LAN am besten geeignet. Jedes Gerät aus dem Heimnetz, das ins Internet möchte, muss dabei über die WAN-Schnittstelle des Routers gehen.

Sofern Sie eine Fritzbox als Router im Heimnetz einsetzen, verwenden Sie deshalb nicht Wireshark zum Mitschneiden, sondern eine nicht dokumentierte Capture-Funktion, die AVM in seinen Fritzbox-Routern integriert hat. Auf diese Weise lässt sich der gesamte Internetverkehr aller Heimnetzgeräte mitschneiden.

Wer keinen Heimnetz-Router mit Capture-Funktion im Einsatz hat, erzeugt die Capture-Datei mit der Capture-Funktion von Wireshark direkt am PC oder Notebook. In diesem Fall können jedoch nur die Datenpakete aufgezeichnet werden, die an den Wireshark-PC adressiert sind oder von diesem versendet werden. Hierzu öffnen Sie Wireshark, wählen im linken Bereich unter Capture das aktive Netzwerk-Interface aus und klicken auf Start.

Capture-Datei mit Fritzbox erzeugen

Um mit einem Fritzbox-Router Datenpakete mitzuschneiden, rufen Sie im Browser die Adresse https://fritz.box/html/capture.html auf. Nachdem Sie Ihre Benutzerkennung eingegeben haben, erscheint eine vom Startmenü abweichende Oberfläche mit der Überschrift Paketmitschnitt. Hier lassen sich nun diverse Mitschnitte in den Bereichen Internet, Netzwerkschnittstellen, WLAN oder gar USB starten.

Um den Datenverkehr zwischen Heimnetz und Internet abzudecken, sollte die Option Routing-Schnittstelle im Bereich Internet gewählt werden. Klicken Sie rechts daneben auf die Start-Schaltfläche. Gleich darauf wählen Sie ein Verzeichnis auf Ihrem Rechner aus, in das die Capture-Datei gespeichert werden soll.

Wichtig: Das Browser-Fenster, von dem aus der Mitschnitt gestartet wurde, sollte für die Dauer des Mitschnitts nicht geschlossen werden. Die Capture-Datei könnte sonst beschädigt werden und lässt sich dann mit Wireshark nicht mehr öffnen.

HTTP-Traffic erzeugen

Während der Mitschnitt im Fritzbox-Menü läuft, können Sie nun von einem beliebigen anderen Client im Heimnetz eine HTTP-Verbindung aufrufen, wie z. B. die Seite https://pixabay.com, um dort einige Bilder im Browser zu betrachten.

Achtung: Falls Sie die Capture-Datei nicht mit der Fritzbox, sondern direkt mit Wireshark aufzeichnen, sollten Sie die Webseite am Browser des Wireshark-PCs aufrufen.

Falls Sie eine andere Webseite mit Bildelementen aufrufen, sollte diese nicht per HTTPS verschlüsselt sein. Im Anschluss brechen Sie den Mitschnitt an der Fritzbox ab, indem Sie im Browser-Fenster des Capture-PCs die Stopp-Taste betätigen. Die komplette Capture-Datei wird nun am zuvor gewählten Speicherort gesichert.

Analyse der Capture-Datei in Wireshark

Um eine Analyse mit Wireshark zu starten, öffnen Sie in dessen Benutzeroberfläche unter Files/Open zunächst die zuvor erstellte Capture-Datei. Die Wireshark-Benutzeroberfläche besteht nun aus drei horizontal getrennten Bereichen.

Der obere Bereich heißt Paketliste und ist mit einer langen Reihe von aufsteigend nummerierten Zeilen gefüllt. Jede Zeile repräsentiert ein Datenpaket, das zwischen einem Host im Internet und einem Heimnetz-Client über die Router-Schnittstelle gesendet oder empfangen wird. Die Paketliste lässt sich durch Ziehen am unteren Rand etwas vergrößern. In der Statusleiste unten erscheint die meist sehr große Anzahl aller aufgezeichneten Datenpakete.

Filtern nach Client-IP

Versuchen Sie nun zunächst alle Datenpakete herauszufiltern, die Sie vorhin beim Mitschneiden mit Ihrem Browser-Client erzeugt haben, als Sie damit die bebilderte Webseite aufgerufen haben. Damit Sie nun nicht mehrere Tausend Datenpakete durchsuchen müssen, nutzen Sie stattdessen die Filterfunktion von Wireshark.

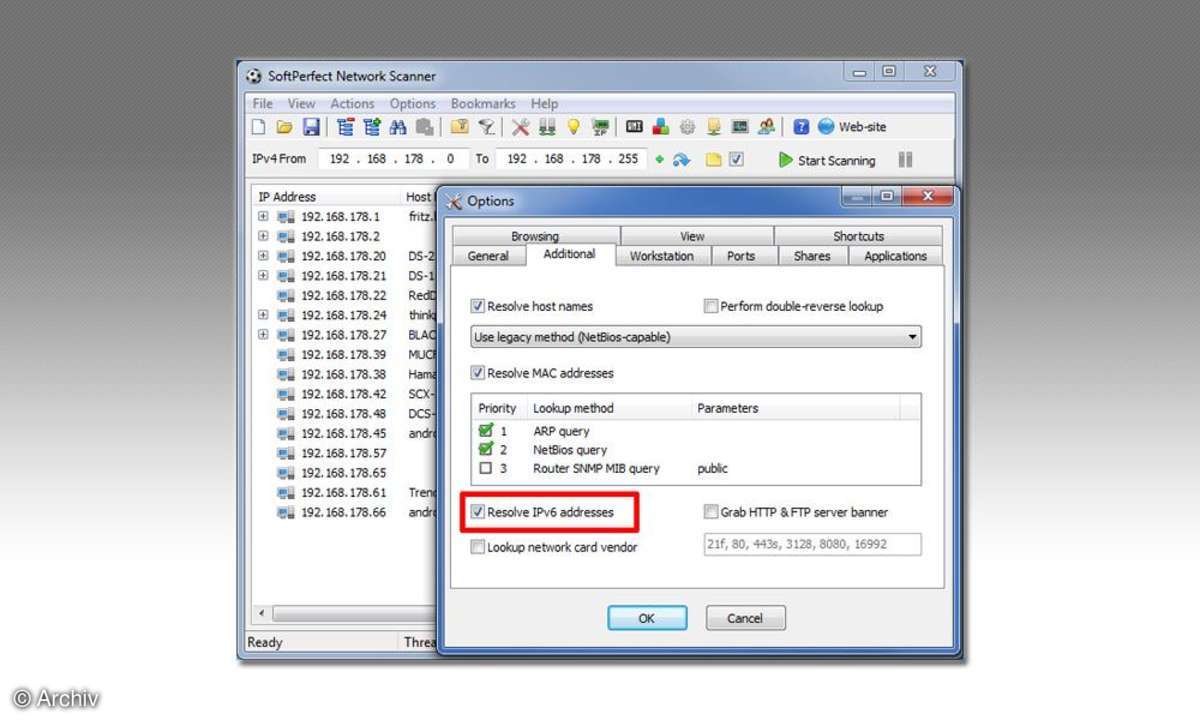

Dazu benötigen Sie zunächst die IP-Adresse des Clients, mit der Sie zuvor die HTTP-Verbindung durchgeführt haben. Falls Sie diese nicht auswendig wissen, nutzen Sie ein Tool wie Network Scanner oder die App Fing. In unserem Beispiel lautet die IP-Adresse des Clients 192.168.178.24. Dem Beispiel folgend geben Sie in das Feld rechts neben Filter: den Ausdruck ip.addr == 192.168.178.24 ein und bestätigen mit Apply.

Nun werden nur noch die Pakete angezeigt, die von dem Client 192.168.178.24 gesendet oder empfangen wurden. Ergänzen Sie nun den Filtereintrag um den Ausdruck && http. Der gesamte Filterausdruck lautet somit ip.addr == 192.168.178.24 && http. Bestätigen Sie mit Apply. Jetzt erscheinen nur noch HTTP-Pakete in der Paketliste, die vom Client 192.168.178.24 gesendet (Source) oder empfangen (Destination) wurden.

Welche Webseiten wurden besucht?

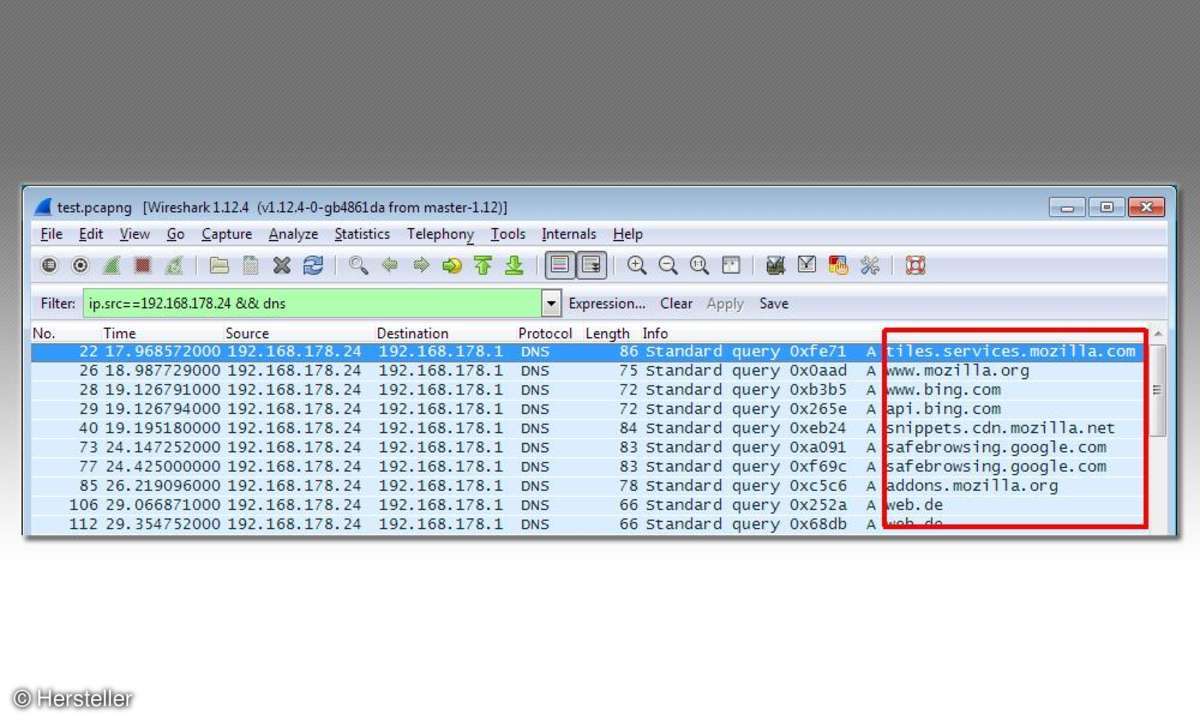

Sie möchten wissen, welcher Client welche Webseiten während eines Mitschnitts besucht hat? Dies können Sie recht einfach mithilfe des DNS-Protokolls und Wireshark herausfinden. Gehen Sie auf Clear, und geben Sie den folgenden Filterausdruck ein: ip.src == 192.168.178.24 && dns Nun erscheinen alle DNS-Anfragen, die vom Client 192.168.178.24 an den zuständigen DNS-Server gestellt wurden (ip.src steht für "Source-IP"), als DNS-Pakete in der Paketliste. Die angefragten Domains werden rechts in der Infospalte angezeigt.

Natürlich sollten Sie sich im Klaren darüber sein, dass Wireshark nicht dazu verwendet werden darf, heimlich den Datenverkehr von Mitbenutzern im Heimnetz oder den Ihrer Gäste auszuspionieren. Seien Sie sich aber immer dessen bewusst, dass unverschlüsselte Kommunikation in offenen Netzwerken vollkommen transparent ist.