Teil 2: Anti Rootkit Freeware Scanner

- Anti Rootkit Freeware Scanner

- Teil 2: Anti Rootkit Freeware Scanner

Gmer Nicht alle Virenscanner sind gegen Rootkits gerüstet, sodass der Einsatz eines Spezial-Tools anzuraten ist. Das kostenlose GMER arbeitet primär als Rootkit-Scanner, bringt aber zusätzlich noch ein Intrusion Prevention System (IPS) und eine Firewall mit. Beim Start führt GMER eine Schnellp...

Gmer

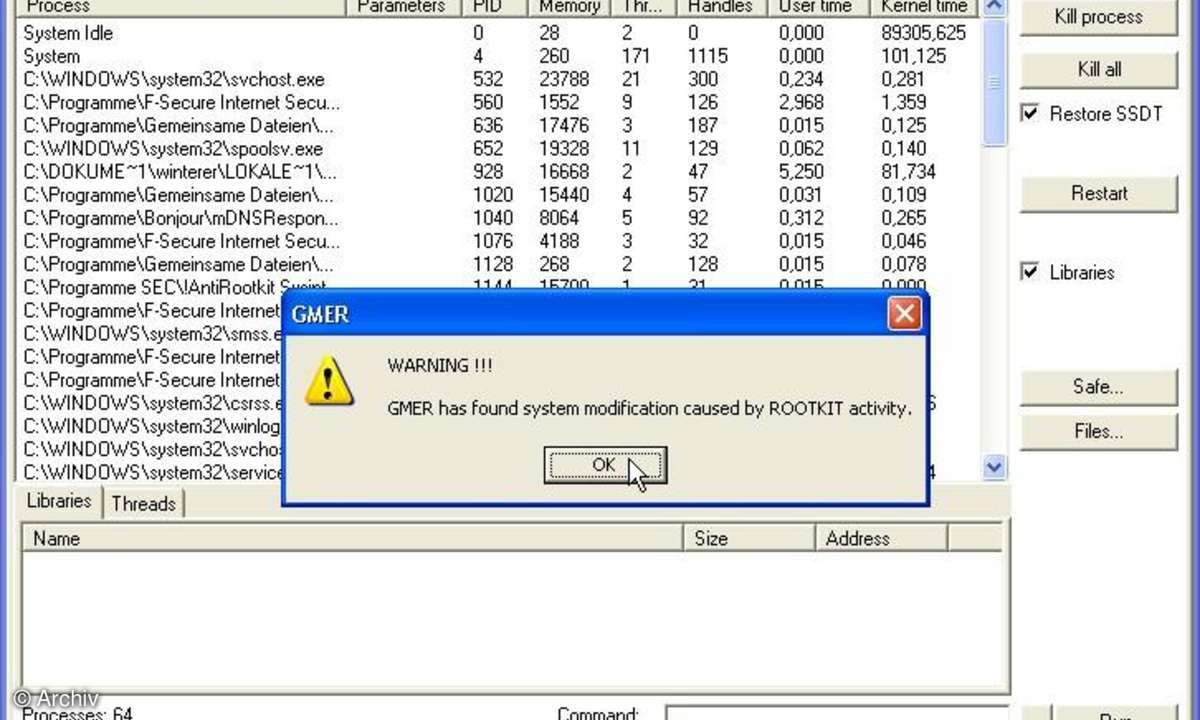

Nicht alle Virenscanner sind gegen Rootkits gerüstet, sodass der Einsatz eines Spezial-Tools anzuraten ist. Das kostenlose GMER arbeitet primär als Rootkit-Scanner, bringt aber zusätzlich noch ein Intrusion Prevention System (IPS) und eine Firewall mit. Beim Start führt GMER eine Schnellprüfung durch, bei verdächtigen Aktivitäten wird ein Komplett-Scan empfohlen. Der Check umfasst Arbeitsspeicher, Systemdateien sowie Windows-Registry und berücksichtigt charakteristische Modifikationen an Systemtabellen, Alternate Data Streams (ADS) des NTFS-Dateisystems sowie versteckte IRP-Callsz. Die Prüfergebnisse listet das Tool auf der Registerkarte Rootkit auf. Verdächtige Dateien, Treiber und Prozesse hebt das Tool rot unterlegt hervor, damit Sie auf den ersten Blick sehen, ob ein hinreichender Verdacht besteht oder nicht. Über das Kontextmenü kann der Anwender dann die betreffende Datei löschen.

Helios Lite

Per Rootkit verstecken Angreifer Prozesse und Dateien vor Virenscannern und führen unbemerkt etwa Spionage-Programme und Hacker-Werkzeuge aus. Erst mit speziellen Tools wie Helios Lite lassen sich Rootkits aufspüren und löschen. Die Bedienung ist sehr einfach: Über das Menü Scan Type wählen Sie, was Helios Lite durchsuchen soll. Zur Auswahl stehen Hidden Files, Hidden Registry oder Hidden Processes. So kommen Sie verdächtigen Prozessen oder Einträgen in der Registry auf die Spur, ebenso versteckten Dateien, auch in Alternate Data Streams (ADS). Wie bei allen Antirootkits gilt: Ein Warnhinweis ist noch kein Beweis, dass ein Rootkit vorliegt - prüfen Sie die Ergebnisse mit Hilfe gängiger Suchmaschinen. Klicken Sie mit der rechten Maustaste eine Meldung an, um direkt eine Suche ins Web zu starten.

Panda Anti-Rootkit

Auch von Panda Software, Anbieter diverser Antiviren- und Sicherheitsprodukte, gibt es einen kostenlosen Rootkit-Scanner. Panda AntiRootkit lässt sich nach dem Auspacken ohne Installation starten und sucht dann wahlweise normal oder besonders tief nach versteckten Rootkit-Aktivitäten. Bei der tiefen Suche startet es den Rechner neu und beginnt dann erst mit der Suche. Gemeldete Rootkits lassen sich deaktivieren.

Sysinternals Rootkit Revealer

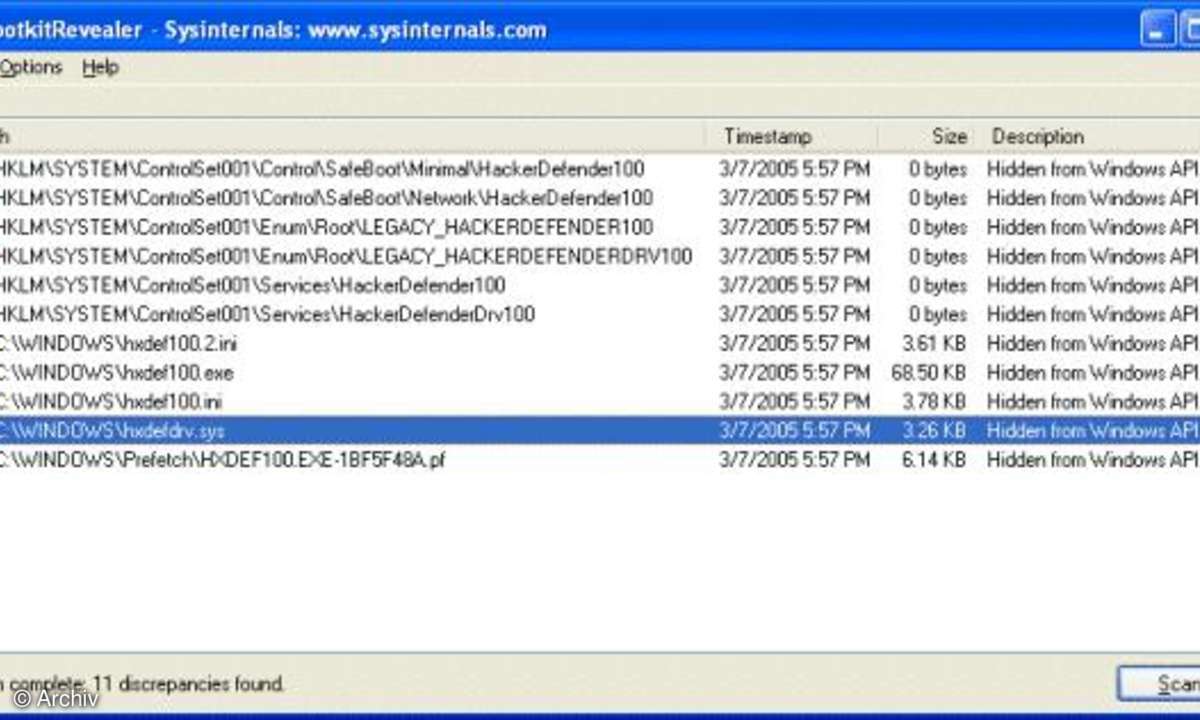

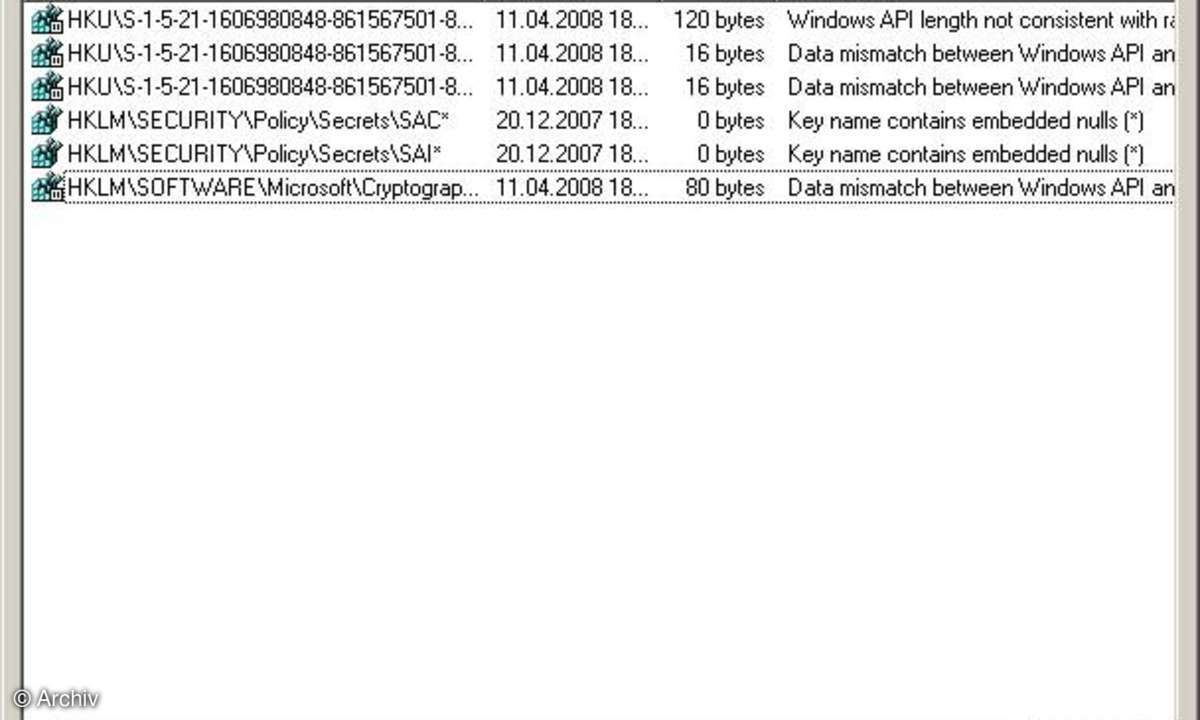

Das Antirootkit-Utility Sysinternals Rootkit Revealer entpacken Sie einfach in ein Verzeichnis, eine Installation ist nicht nötig, es eignet sich daher auch für USB-Sticks. Klicken Sie zum Starten doppelt auf RootkitRevealer.exe. Dieses Tool sucht unter anderem nach verdächtigen Differenzen zwischen einerseits allen Objekten, die Windows über seine normalen Methoden wahrnehmen kann, und andererseits allen Objekten, die zwar vorhanden sind, die Windows über seine normalen Methoden aber nicht wahrnehmen kann - ergo solche, die sich im weitesten Sinne "verstecken".

Mit hoher Wahrscheinlichkeit erhalten Sie deutlich mehr Fehlalarme als bei anderen Produkten, denn Rootkit Revealer bemerkt auch kleinste Unterschiede. Noch Schlimmer: Es bewertet diese Unterschiede nicht selbst - das überlässt die Software Ihnen. Also: Keine Panik! Prüfen Sie einfach, ob die angezeigten Merkwürdigkeiten wirklich mögliche Rootkits darstellen - oder bloß Fehlalarme sind.

Typisches Beispiel: Haben Sie parallel zu Windows XP auch Vista installiert, dann wird mit Sicherheit mehrmals ein Pfad namens \$Extend\$RmMetadata gemeldet, weil Vista darin unsichtbar Teile von NTFS verwaltet. An der Tagesordnung sind auch Meldungen über das Verzeichnis "\System Volume Information\": Dieses versteckt nämlich Windows vor Ihnen, um die Wiederherstellunginfos darin gegen versehentliches Löschen zu sichern.

Im Zweifel recherchieren Sie mit Google nach den Datei- und Ordner-Namen, die Rootkit Revealer als möglicherweise verdächtig meldet.

Mehr zum Thema Rootkits im Beitrag [int:article,23477]Rootkits - die versteckte Gefahr[/int]. Als Ergänzung für mehr Sicherheit empfehlen sich übrigens [int:article,22429]Freeware-Tools: Antivirenprogramme[/int] und [int:article,22817]Freeware-Tools: Anti-Spyware & Anti-Adware[/int]. Alternativ lesen Sie den [int:article,22215]Vergleichstest: Internet Security Suiten 2008[/int].