Sicherheit verschlechtert sich

- Code-Knacker gegen Code-Erfinder

- XOR-Addition

- Sicherheit verschlechtert sich

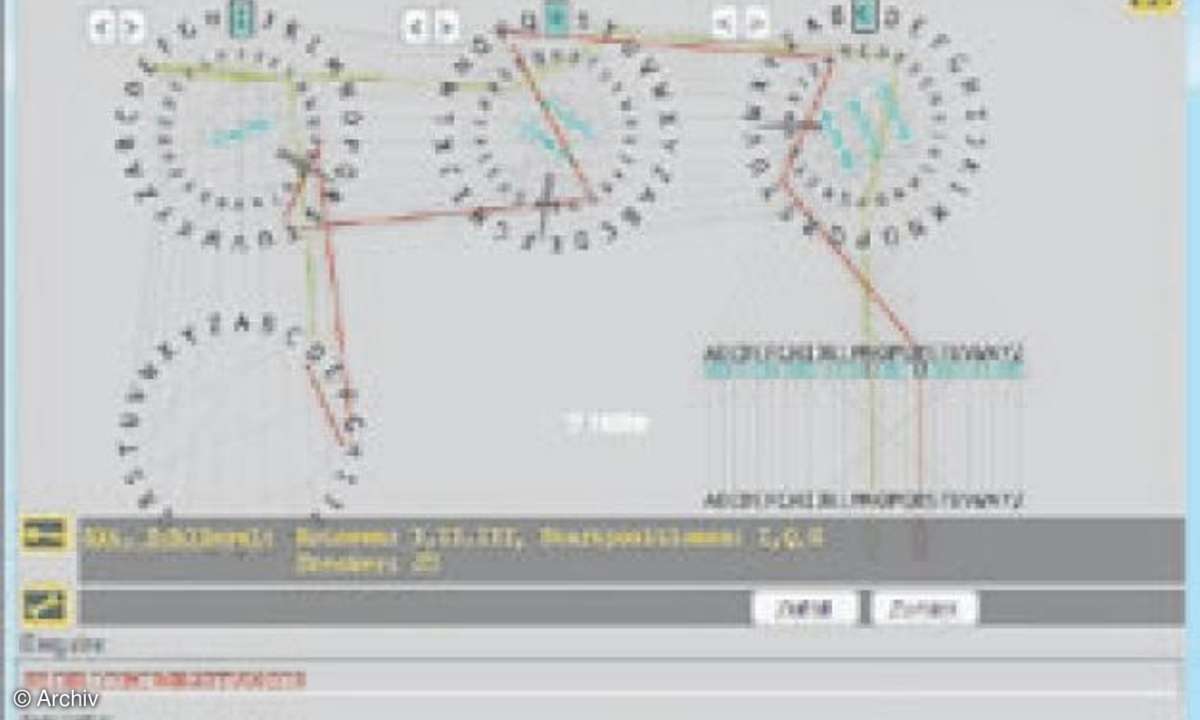

Sicherheit verschlechtert sich Auch mit CrypTool lassen sich solche Attacken durchführen, etwa gegen DES mit einem Schlüssel wie 01 01 01 01 01 01 01 01 (Menü: Analyse/Symmetrische Verschlüsselung modern/ DES...) Der Tester kann den Vorgang nach ein paar Minuten abbrechen, CrypTool zeigt dann ...

Sicherheit verschlechtert sich

Auch mit CrypTool lassen sich solche Attacken durchführen, etwa gegen DES mit einem Schlüssel wie 01 01 01 01 01 01 01 01 (Menü: Analyse/Symmetrische Verschlüsselung modern/ DES...) Der Tester kann den Vorgang nach ein paar Minuten abbrechen, CrypTool zeigt dann die Ergebnisse nach Informationsdichte (Entropie) geordnet. Der entzifferte Text hat eine geringere Entropie als ein echtes Chiffrat.

Die Kryptologen rechnen die Sicherheit eines Verfahrens in Bits, also wie viele Rechenoperationen ein Computer braucht, den Algorithmus zu knacken. Bei AES entspricht die Sicherheit der Schlüssellänge also 128 Bits, bei Algorithmen, bei denen es mathematische Angriffe gibt, sinkt diese Zahl.

Als sicher werden heutzutage Verfahren mit mindestens 80 Bit angesehen. Dazu zählen AES oder nicht geknackte Hash-Algorithmen mit 160 Bit Länge, etwa SHA-256. Im asymmetrischen Bereich sollten es 1024 Bit Länge sein, und die entsprechen den geforderten 80 Bit an Sicherheit.

Aber dieser Wert ist nicht für alle Ewigkeiten festgeschrieben. Denn mit der steigenden Computerleistung steigt auch die Anforderung an die Sicherheit. Grafikkarten mit speziellen Grafikprozessoren (GPUs) haben beispielsweise die Fähigkeit, enorm viele parallele Prozesse abzuarbeiten. Das beschleunigt Brute-Force-Attacken um ein Vielfaches. "Im Laufe der Zeit werden 80 Bit Sicherheit nicht mehr reichen, und man braucht 100 Bit. Das gesamte Sicherheitsniveau wird nach oben geschoben", meint Buchmann.

Einen Quantensprung wird es ferner mit Quantencomputern geben, "die ganz bestimmte Berechnungen besonders schnell ausführen, zum Beispiel Zahlen in ihre Primfaktoren zerlegen. Dann ist RSA komplett unsicher. Das Gleiche gilt für Elliptische-Kurven-Verfahren und alles, was wir an Public- Key-Kryptographie derzeit benutzen", so Buchmann.

Quantencomputer sind bislang nur Theorie. Dennoch stellt sich die Wissenschaft darauf ein, und es gibt einen eigenen Forschungsbereich der Post-Quantum-Kryptographie. Die Darmstädter forschen am Merkle-Algorithmus für Signaturen und am McEliece-Verfahren für Public-Key-Strukturen. Merkle basiert auf Hash-Funktionen, die nur einmal verwendet werden können, aber in einem Baum (Merkle- Tree) zusammenhängen und damit eindeutig dem Aussteller zuzuordnen sind.

McEliece wiederum schleust mit dem öffentlichen Schlüssel Fehler in einen Text, was einfach zu lösen ist, aber zum Herausfiltern der Fehler benötigt der Empfänger einen geheimen Schlüssel. "Wir haben die starke Vermutung, dass Quantencomputer dagegen nicht ankommen", bewertet Buchmann. So geht der Wettlauf zwischen Kryptographen und Kryptoanalytikern in die nächste Runde.

Übung mit CrypTool

Das kryptologische Lernprogramm bietet eine Fülle an kryptographischen und kryptoanalytischen Funktionen. Texte lassen sich mit allen nur erdenklichen historischen, symmetrischen, asymmetrischen und Hash-Verfahren codieren und wieder brechen. Im Menü Analyse finden sich viele der oben beschriebenen Methoden neben automatischen Programmen, die versuchen, codierte Dateien zu entziffern.

Wer sein Wissen vertiefen möchte, findet eine einführende Präsentation als PDF, ein Vorlesungsskript zu den Grundlagen der Kryptologie, konkrete Angriffsszenarien in der Hilfe des Programms und ein paar hübsche Flash-Animationen beispielsweise zur Mechanik der Enigma aus dem Zweiten Weltkrieg. Ganz praktisch bietet das Programm schließlich die Möglichkeit, selbstentpackende, verschlüsselte Dateien mit AES zu erzeugen.