Netzwerks I2P

- Anonym surfen und downloaden

- Netzwerks I2P

Mithilfe des anonymen Netzwerks I2P lassen sich Dateien herunterladen, ohne dass Neugierige davon etwas mitbekommen. Hier erfahren Sie, wie's funktioniert. Das unsichtbare Internet-Projekt - Englisch: Invisible Internet Project, kurz I2P - verschlüsselt Daten und leitet sie über ein eigenes, vol...

Mithilfe des anonymen Netzwerks I2P lassen sich Dateien herunterladen, ohne dass Neugierige davon etwas mitbekommen. Hier erfahren Sie, wie's funktioniert.

Das unsichtbare Internet-Projekt - Englisch: Invisible Internet Project, kurz I2P - verschlüsselt Daten und leitet sie über ein eigenes, vollkommen anonymes Netzwerk innerhalb des Internets weiter. Sowohl Sender als auch Empfänger agieren hinter einer Schutzwand von Knotenpunkten, sodass weder ihre Identität noch die versendeten und angeforderten Daten öffentlich werden.

Für das Verständnis der ziemlich komplizierten Vorgänge im I2P-Netzwerk und die daraus resultierende Sicherheit empfehlen wir Ihnen die Lektüre eines Artikels auf Netzwelt.de (https://tinyurl.com/yokxjq).

Bitte beachten Sie: I2P ist kein System für Filesharing-Einsteiger. Sie sollten sich mit den technischen Hintergründen auskennen, wenn Sie das Netzwerk effektiv nutzen wollen. In diesem Workshop erfahren Sie, wie Sie I2P fürs Tauschen von Dateien verwenden können. Dazu dient das Tool I2PSnark.

1. Schritt: Browser für I2P-Nutzung anpassen

Die Nutzung des I2P-Netzwerks ist nicht allzu komfortabel und nur erfahrenen Anwendern zu empfehlen. Damit sie etwas leichter wird, richten Sie zunächst einen Browser so ein, dass Sie zwischen I2P-Netzwerk und "normalem Surfen" schnell hin- und herwechseln können.

Am besten verwenden Sie für die I2P-Nutzung den Browser Firefox. Sollten Sie Firefox noch

nicht installiert haben, tun Sie es jetzt.

Klicken Sie in Firefox auf "Extras/Addons" und "Erweiterungen herunterladen". Suchen Sie über das Suchfeld die Erweiterung "SwitchProxy Tool" und installieren Sie sie. Firefox muss neu gestartet werden.

Nach Neustart von Firefox finden Sie eine neue Symbolleiste oben im Browser. Klicken Sie dort auf "Add". Wählen Sie "Standard" und klicken Sie auf "Next". Bei "Proxy Label" geben Sie "I2P" ein, bei "HTTP Proxy" tippen Sie "localhost" ein und beim dazugehörigen "Port" "4444". Bestätigen Sie mit "OK".

Wählen Sie nun bei "Proxy:" die neue Einstellung "I2P" aus und klicken Sie auf "Apply". Das Surfen im Web sollte nun nicht mehr funktionieren. Probieren Sie es mit einer beliebigen Website aus.

2. Schritt: I2P installieren und Router Console starten

Laden Sie I2P von der Website www.i2p.net/download herunter und starten Sie das Setup. Klicken Sie den Willkommen-Dialog und die Lizenzvereinbarung jeweils mit "Next" weg. Wählen Sie ein Installationsverzeichnis und bestätigen Sie mit "Next". Nachdem alle Programmdateien kopiert wurden, klicken Sie noch zweimal nacheinander auf "Next" und schließlich auf "Done". I2P ist nun zur Verwendung bereit. Folgendermaßen legen Sie los:

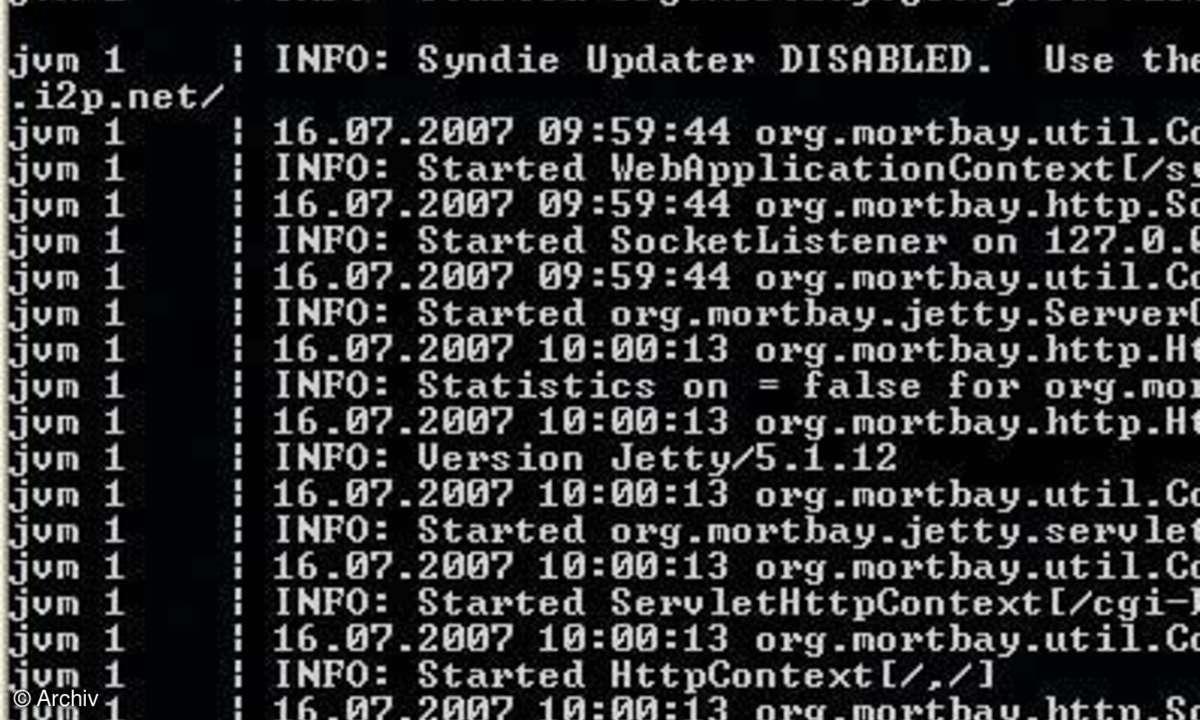

Auf Ihrem Desktop finden Sie drei neue Verknüpfungen. Klicken Sie auf "I2P (restartable)". Es dauert einen Augenblick, dann meldet sich eventuell Ihre Firewall.

Erlauben Sie der Java-Plattform den Zugriff aufs Netz, indem Sie zum Beispiel bei der Windows Firewall auf "Nicht mehr blocken" klicken.

Wichtig: Das Fenster "Start I2P (restartable)" müssen Sie geöffnet oder minimiert halten, solange Sie I2P nutzen.

Klicken Sie mit der rechten Maustaste auf die Desktop-Verknüpfung "IP router console". Wählen Sie "Öffnen mit" und "Firefox" aus dem Kontextmenü, falls Firefox nicht als Standard-Browser eingestellt ist. Ist er Standard-Browser, können Sie "IP router console" auch doppelt anklicken.

Die Router Console wird in Firefox angezeigt. Achten Sie darauf, dass als Proxy "I2P" ausgewählt ist (siehe Schritt 1). Wollen Sie später wieder "normal surfen", schalten Sie bei "Proxy:" auf "None" um.

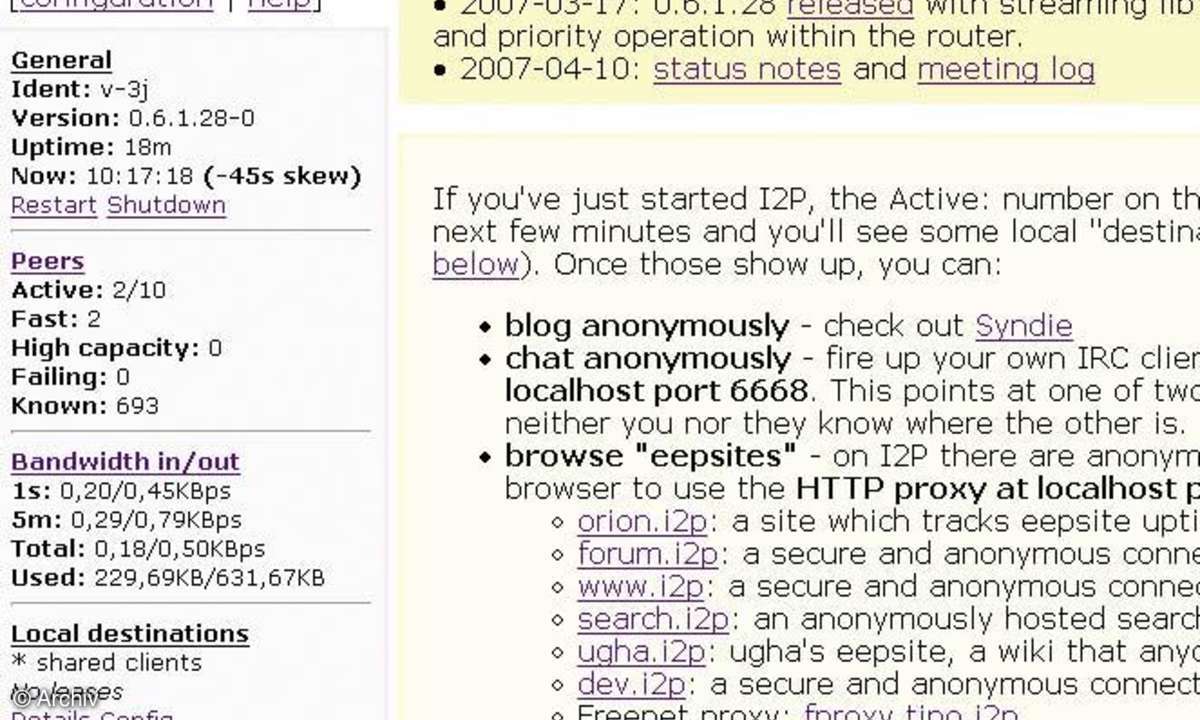

In der Router Console ist auf einen Blick zu sehen, mit wie vielen Knotenpunkten der eigene PC aktuell verbunden ist. Auch erste Anlaufstellen im I2P-Netz sind in der Router Console aufgelistet (oben links).

3. Schritt: I2PSnark für anonyme Downloads nutzen

Ein Klick auf "I2PSnark" im oberen Menü der Router Console öffnet den gleichnamigen Filesharing- Client. Mithilfe des Tauschtools bleiben Sie 100%-ig anonym, wenn Sie Dateien von anderen Tauschbörsennutzern empfangen.

Die Oberfläche ist schlicht: Die Statusbox oben gibt aktuelle Meldungen der zu startenden oder abgeschlossenen Downloads an und informiert über Fehler. Darunter werden die aktiven Downloads angezeigt, inklusive Übertragungsrate und verbleibender Zeit.

Bei "Add Torrent" setzen Sie den Download- Link ein. Wichtig ist dabei die Endung ".torrent". Alternativ kopieren Sie die ".torrent"- Datei ins angegebene Verzeichnis.

Ist ein Torrent erstmal in I2PSnark, läuft alles ab wie in anderen Filesharing-Clients auch: Andere Peers werden gesucht und der Download beginnt. Im Gegensatz zu Azureus und Co. kann es allerdings in Ausnahmefällen auch mal eine Viertelstunde dauern, bis tatsächlich die ersten Daten heruntergeladen werden. Sobald ein Torrent mit "Status: OK" in der Liste auftaucht, ist es nur noch eine Frage der Zeit, bis das anonyme Filesharing beginnt.

Wenn nicht "Auto Start" angeklickt wurde, muss der Download noch von Hand gestartet werden. Es ist auch möglich, den Download anzuhalten, aus der Liste zu entfernen oder die Datei selbst wieder zu löschen.

Galaktische Geschwindigkeiten sind beim Filesharing mit I2PSnark nicht zu erwarten. Die Anonymisierung verbraucht einen guten Teil der Bandbreite. Unter dem Eintrag "Config" in der "Router Console" kann noch etwas an der Geschwindigkeits-Schraube gedreht werden, indem maximaler Up- und Download manuell angepasst werden. Fertig heruntergeladene Dateien landen übrigens im I2PSnark-Ordner des Installationsverzeichnisses der I2P-Software.

Woher bekomme ich "Torrent"-Links?

I2PSnark ermöglicht einen 100%-ig anonymen Dateitausch, wenn I2P richtig konfiguriert ist. Das Filesharing basiert auf dem bekannten BitTorrent-System:

Eine Steuerdatei (".torrent"-Datei) weiß, auf welchen PCs die herunterzuladende Datei verteilt liegt, und regelt den Tausch. Allerdings funktioniert I2PSnark nur mit ".torrent"-Dateien, die speziell für das Netzwerk erstellt wurden. Doch woher bekommt man die ".torrent"-Dateien?

Oft werden sie übers Internet selbst verbreitet, etwa in Foren oder Blogs. Tauscht man Dateien mit Freunden, schickt man dem Gegenüber die wenige KByte große ".torrent"-Datei, beispielsweise per anonymisierter E-Mail.

Übrigens gibt es auch Suchmaschinen für Torrents. Doch mit diesen finden Sie in den seltensten Fällen I2P-geeignete ".torrent"-Dateien.