Haftung

Wer haftet, Bank oder Kunde? Oft stellt sich die Frage, wer im Falle eins finanziellen Schadens bei einer Phishing-Attacke haftet: die Bank oder der Kunde? Insgesamt können Opfer eines Phishing-Angriffes durchaus Hoffnung haben, dass die Bank für den eingetretenen Schaden aufkommt. Der Bankkund...

Wer haftet, Bank oder Kunde?

Oft stellt sich die Frage, wer im Falle eins finanziellen Schadens bei einer Phishing-Attacke haftet: die Bank oder der Kunde? Insgesamt können Opfer eines Phishing-Angriffes durchaus Hoffnung haben, dass die Bank für den eingetretenen Schaden aufkommt. Der Bankkunde kann verlangen, dass Abbuchungen und Überweisungen, die ohne Rechtsgrundlage durchgeführt wurden, von der Bank wieder rückgängig gemacht werden.

Hier kann die Bank nur die Aufwendung für die Buchung einfordern. Die Bank kann der grundsätzlichen Haftung auf Erstattung des missbräuchlich verwendeten Betrages nur entkommen, wenn sie darlegen kann, dass der Kunde gegen seine Sorgfaltspflichten verstoßen hat. Das ist aber eine Ermessensentscheidung der Richter.

So hat beispielsweise das Amtsgericht Wiesloch entschieden, dass eine Bank für den Schaden haftet, der einem Online-Banking-Kunden durch einen Phishing-Angriff entsteht, wenn der Computer des Kunden durchschnittlichen Sorgfaltsanforderungen genügt. Von einem Kunden könne lediglich eine "irgendwie geartete Absicherung des Computers" erwartet werden.

Ratgeber: Grundausrüstung für Windows

Soweit keine besonderen Sicherheitsmaßnahmen vertraglich vereinbart seien, reiche ein Antivirenprogramm aus. Das Gericht wies auch darauf hin, dass grundsätzlich die Bank das Fälschungsrisiko eines Überweisungsauftrags zu tragen habe. Ähnlich entschied kürzlich das Landgericht Landshut.

So haben wir getestet

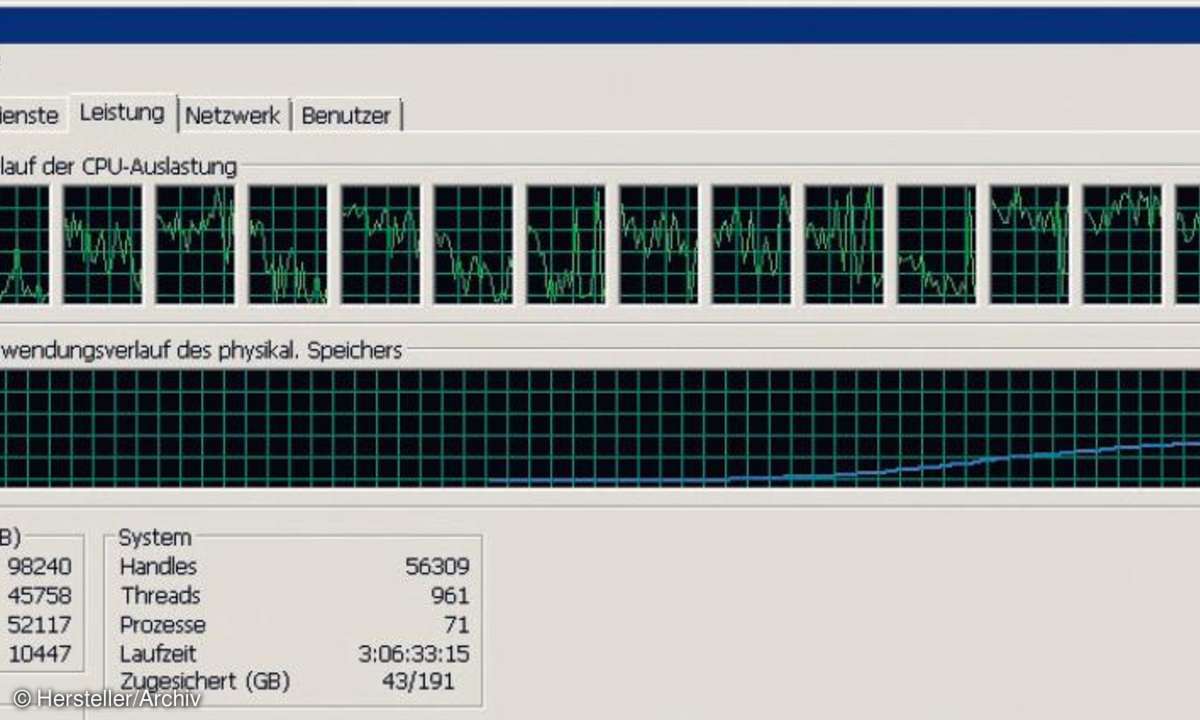

Unser Partner beim Test von Sicherheits-Software, das Innsbrucker Labor AV-Comparatives, hat die Prüfung der Anti-Phishing-Funktionen mit dem Internet Explorer 7 auf Windows XP 32bit durchgeführt, um Schutzmechanismen modernerer Betriebssysteme und Browser auszuschließen. Das Labor hat für den Test sein Framework für den Real-World Test adaptiert und virtualisiert.

Als Hardware kam eine Workstation mit 2 Intel-Xeon E5620 2,4 GHz und 96 GByte RAM zum Einsatz, auf der insgesamt 80 Instanzen liefen. Theoretisch wäre es so möglich, 20.000 URLs pro Tag zu testen. Die meiste Zeit nahmen jedoch das Crawling nach Phishing-URLs und die Auswertung in Kauf, da die Tester jede Nichterkennung nochmals händisch prüften.

Wert legten die Prüfer darauf, dass jede Webseite von jedem Produkt zeitgleich aufgerufen wurde, um den gleichen Update-Stand der Programme und die Erreichbarkeit der Seite sicherzustellen. Im August 2011 wurden 687 verschiedene Phishing-Seiten angesurft, um einen statistisch validen Wert zu erhalten.

Ratgeber: 99 Tricks zu Windows 7

Die Links stammen aus sechzig überall auf der Welt verteilten Honeypots und wurden wochenlang aus Spam- und Scam-Mails extrahiert. Dabei achteten die Tester darauf, dass die Seiten Eingabemasken enthalten und noch funktionsfähig und online waren.

Duplikate wurden aussortiert, sowohl auf IP-Ebene als auch gleiche Seiten auf verschiedenen Hosts. Nach dem Test prüfte das Labor jede Phishing-Seite nochmals manuell und übermittelte sie an die Hersteller, um die Gefahr für Anwender zu bannen.

Die Webroot Internet Security Complete 7 glänzte im Test mit der höchsten Erkennungsrate von 98,6 Prozent, blockte aber gleichzeitig 12 legitime Bankseiten darunter eine niederländische und eine schwedische.

Fehlalarmtest

Für den Fehlalarmtest wurden etwa 1.000 Bankseiten aus aller Welt aufgerufen. Die meisten Hersteller haben hier keine Fehlalarme, die Suite von K7 hat eine Bank aus Malaysia geblockt, Webroot gleich zwölf aus aller Welt (s.o.)

Eine hohe Erkennungsrate bei den getesteten Security Suiten ist wichtig, das darf jedoch nicht dazu führen, dass saubere Webseiten geblockt werden. Die Ursachen hierfür liegen entweder in zu aggressiven Filtereinstellungen oder zu langsamer Wartung der Blacklists.

Kaufberatung: Die beste Sicherheits-Suite

Vor allem für den unbedarften E-Banking-Anwender wirkt es bedrohlich, wenn beim Online-Banking die Homepage der eigenen Bank als Bedrohung gesperrt ist. Vor allem bei den aktuellen Bankenkrisen wird er sich fragen, ob die Bank in die Pleite geschlittert ist. Außerdem stumpfen Anwender schon bei wenigen Fehlalarmen recht schnell gegen echte Warnmeldungen ab.

Phishing-Seiten haben ein recht kurzes Leben und nisten sich oft auf regulären Webseiten ein. Hier darf aber nicht die komplette Seite geblockt werden, sondern die Filterung sollte sich auf das Verzeichnis mit der gefälschten Seite beschränken.

Wenn eine Fremdseite zum Hosten missbraucht wird, kann man von einem Mitverschulden des Webseitenbetreibers oder Providers ausgehen. Nur wenn sich Sicherheitslücken auf der Site finden, können die Betrüger auch ihre Inhalte einschleusen.

Wenn der bösartige Code jedoch von der Seite gelöscht wurde, sollten die Anti-Viren-Hersteller diese so schnell wie möglich wieder freischalten. Oft werden auch ganze Serverfarmen zum Hosten verwendet; hier blockt die Security-Software oft die gesamte IP-Range.