EMET: Windows sicherer machen mit gratis Microsoft-Tool

Mit dem Gratis-Tool EMET von Microsoft verpassen Sie Ihrem PC ein kostenloses Sicherheits-Update und sichern fragwürdige Programme nach. Wir erklären, wie EMET funktioniert und wie Sie es nutzen können.

Das Gratis-Tool EMET (Enhanced Mitigation Experience Toolkit) geht mit Heuristik gegen unbekannte Malware vor. Wir erklären, wie das zu verstehen ist: Angenommen, sie haben eine Firewall. Ihr Virenscanner ist auf dem neuesten Stand. Ihr Betriebssystem und Ihre Anwendungsprogramme haben Sie mit alle...

Das Gratis-Tool EMET (Enhanced Mitigation Experience Toolkit) geht mit Heuristik gegen unbekannte Malware vor. Wir erklären, wie das zu verstehen ist: Angenommen, sie haben eine Firewall. Ihr Virenscanner ist auf dem neuesten Stand. Ihr Betriebssystem und Ihre Anwendungsprogramme haben Sie mit allen Updates aktualisiert. "Prima, da können mir Viren und Schadprogramme doch nichts anhaben," werden Sie denken. Oder doch? Die Antwort lautet leider "Ja". Denn es gibt Zero-Day-Exploits oder auch Half-Day-Exploits, mit denen Virenprogrammierer Ihren Rechner angreifen - auch dann, wenn Sie beim Patchen noch so gründlich waren.

Ein Zero-Day-Exploit ist eine unbekannte Schwachstelle in einer Software, eine Art Programmierfehler, der für Angriffe ausgenützt (Exploit) werden kann. Niemand kennt diesen Fehler - außer dem Hacker, der ihn in seiner Malware benutzt. Deshalb spricht man von Zero Day, zu Deutsch Tag Null. Und deshalb gibt es auch keinen Patch für diese Sicherheitslücke. Da die Angriffsmethode neu ist, können möglicherweise auch Virenscanner so eine neue Malware nicht erkennen. Bei Half-Day-Exploits ist bereits ein Patch erschienen, der jedoch auf vielen Systemen noch nicht eingespielt wurde.

Mit dem Tool EMET errichten Sie eine weitere Verteidigungslinie

Zero-Days sind kein Grund, in Panik zu geraten: Es gibt eine gute Chance, dass Virenscanner bisher unbekannte Malware an ihrem Verhalten erkennen (Heuristik). Außerdem helfen allgemeine Vorsichtsmaßnahmen, dass Ihr PC mit der neuen Schadsoftware gar nicht erst in Berührung kommt. Halten Sie sich von obskuren Webseiten und Downloads fern, und überlegen Sie sich genau, welche E-Mail-Anhänge Sie öffnen. Und dann gibt es Tools wie das kostenlose EMET (Enhanced Mitigation Experience Toolkit, zu Deutsch: Werkzeugsammlung zur besseren Schadensvermeidung) von Microsoft. EMET schützt im Wesentlichen den Systemspeicher Ihres PCs vor Manipulationsversuchen. Jede neue Schadsoftware muss diesen zusätzlichen Schutz erst überwinden, was gar nicht so leicht ist.

Kampf um den Speicher

Hier kommt ein sehr simples Beispiel für eine Speichermanipulation: Hacker nutzen Programmierfehler aus, um Daten in Speicherbereiche zu schreiben. Darauf liegen u. a. die Speicheradressen von Software-Modulen (Unterprogrammen), die zu nützlichen Programmen führen. Ein Hacker manipuliert diese Adressen und leitet sie auf sein eigenes Programm um. Plötzlich wird nicht mehr das nützliche Programm ausgeführt, sondern das des Hackers.

Bei aktuellen Betriebssystemen wie Windows 7, 8 und 8.1 gibt es eine Reihe von ausgeklügelten Sicherheitsmechanismen, um solche Manipulationen zu erschweren oder ganz unmöglich zu machen. Ein Beispiel ist DEP (Data Execution Prevention). DEP teilt den Systemspeicher in Bereiche ein, in denen Programme laufen, und in Bereiche, in denen Daten liegen. In diesen Datenbereichen ist die Ausführung von Programmen gesperrt. Versucht ein Virus oder eine verseuchte Software Programmcode in diesem gesperrten Bereich auszuführen, wird die jeweilige Anwendung sofort beendet.

Was leistet EMET in diesem Zusammenhang? EMET stellt zum einen sicher, dass alle Speicherschutzfunktionen des Betriebssystems von allen Programmen genutzt werden. Auf älteren Betriebssystemen wie Windows XP ist das Toolkit besonders nützlich. Mit aktivem EMET importieren Sie die Schutzfunktionen neuerer Systeme wie Windows 7 oder 8 in Windows XP. Zusätzlich pflanzen Sie EMET-eigene Anti-Malware-Mechanismen mittels der EMET.dll-Bibliothek in einzelne Programme ein.

Das ist aber noch nicht alles. EMET bringt Funktionen mit, um die Zertifikate von Websites zu prüfen. Ein Beispiel: Geben Sie bei der Konfiguration des Toolkits an, welche Zertifikate zu welcher Site gehören - z. B. ein Verisign-Zertifikat zur Site www.meinehomepage.org. Wenn Ihr Browser diese Webseite lädt, wird deren Zertifikat geprüft. Sollte sie plötzlich ein anderes Zertifikat als Verisign besitzen, wird EMET das Laden sofort unterbrechen. Zusätzlich sehen Sie eine Warnung vor Internet-Betrug. So vermeidet das Tool gefährliche Hacker-Manipulationen.

EMET installieren

Beim Verfassen dieses Artikels lag EMET in der Version 5.1 vor. Bevor Sie das Programm installieren, sollten Sie das .Net Framework 4.0 auf Ihrem Rechner installieren. Microsoft weist darauf hin, dass für den Internet Explorer 10 unter Windows Server 2012 oder Windows 8 zusätzlich das Kompatibilitäts-Update KB2790907 notwendig ist.

Gleich nach der Installation erscheint der EMET Configuration Wizard. Wählen Sie hier den Punkt Use Recommended Settings. Keine Angst, dadurch haben Sie an Ihrem System noch nicht viel verändert. Der Internet Explorer, Microsoft Office, Adobe Reader, eine Handvoll Websites und Oracle Java sind jetzt durch EMET geschützt - mehr nicht. Sie brauchen also keine Angst zu haben, dass andere Anwendungsprogramme oder Spiele plötzlich nicht mehr funktionieren oder Fehlermeldungen produzieren.

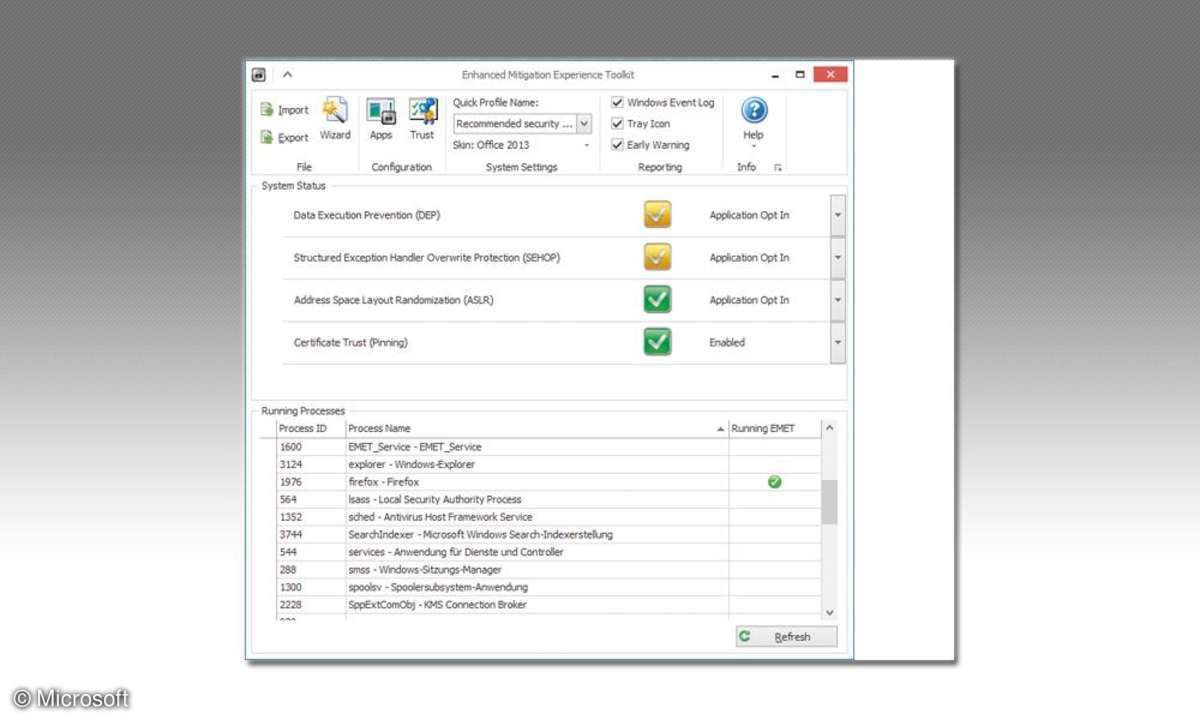

Im System-Tray rechts unten in der Taskleiste gibt es jetzt ein EMET-Icon. Doppelklicken Sie darauf, und die Oberfläche des Tools erscheint. Unter System Status sehen Sie die systemweiten Einstellungen. Bis auf die Zertifikatsprüfung (Certificate Trust (Pinning)) sind alle Einstellungen auf Opt In gesetzt. Das bedeutet, dass sie nur für Programme gelten, die Sie explizit in der Konfiguration eingestellt haben.

Sie können auch Always On wählen, sodass alle Anwendungen auf Ihrem Rechner automatisch geschützt werden. Mit Opt Out gelten die Regeln für alle Programme, außer denjenigen, die vom Anwender explizit als Ausnahme konfiguriert wurden. Sie lassen alle Einstellungen auf dem Standard, um Probleme mit älteren Programmen zu vermeiden. Wenn Sie keine Software aus XP-Zeiten oder früher verwenden, können Sie ruhig DEP und SEHOP auf Always On stellen. Im Zweifel gehen Sie einfach wieder auf Opt In zurück.

Firefox mit EMET schützen

Wenn Sie statt des IEs den Firefox Browser (Download) benutzen, sollten Sie ihn mit EMET schützen.

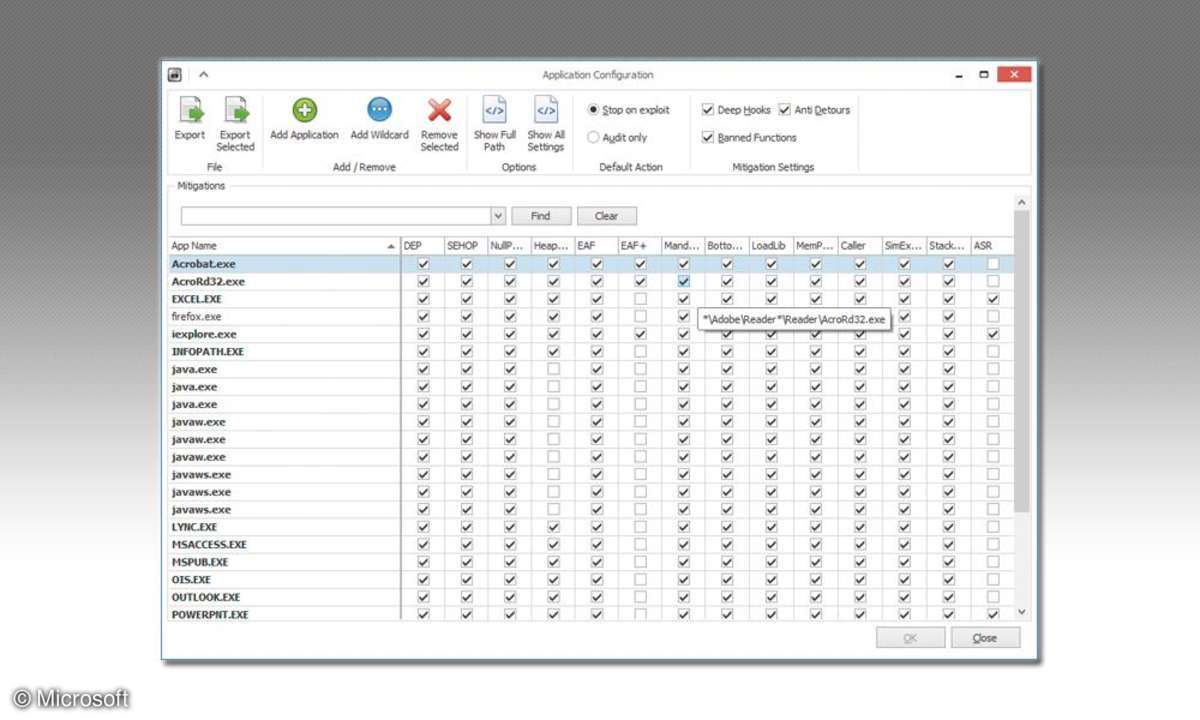

- Klicken Sie dazu im EMET-Hauptmenü ganz oben auf Apps. Im Bildschirm Application Configuration wählen Sie oben Add Application und suchen den Pfad zu Mozilla Firefox, meistens C:ProgrammeMozilla Firefox oder C:Program Files(x86)Mozilla Firefox.

- Schon erscheint der Browser in der Tabelle unten mit einem Standardsatz an Sicherheitsfunktionen. Achten Sie darauf, dass bei den globalen Funktionen rechts oben (Mitigation Settings) alle Häkchen aktiviert sind.

- Schließen Sie jetzt den Bildschirm und starten Sie Firefox. Im EMET-Hauptmenü sollten Sie jetzt unter Running Processes den Eintrag Firefox mit einem grünen Häkchen in der Spalte Running EMET sehen. Der Browser ist geschützt.

Grenzen von EMET

Sollte eine Software mit EMET häufig abstürzen, können Sie deren EMET-Schutz jederzeit über Apps/Remove Selected gezielt ausschalten. Alternativ stellen Sie unter Application Configuration unter Default Action Audit Only ein. Jetzt stoppt EMET die jeweilige Anwendung nicht, sondern gibt nur eine Warnung und einen Bericht aus, wenn es eine Malware entdeckt haben will. So finden Sie eventuell heraus, wo das Problem liegt.

Vorsicht: Vergessen Sie nicht, den Audit-Modus nach getaner Arbeit wieder auszuschalten (Stop on exploit). Verwenden Sie ihn auch auf keinen Fall in brenzligen Situationen, z. B. beim Testen einer zweifelhaften Software.

EMET ist eine zusätzliche, hohe Hürde für Hacker. Unüberwindbar ist der Schutz jedoch nicht. Das ist in den Whitepapers Bypassing EMET 4.1 von Jared DeMott und in Disarming and Bypassing EMET 5.1 von Offensive Security nachzulesen. Beachten Sie auch das Youtube-Video von Rene Freingruber: EMET 5.1 - Armor or Curtain?