E-Mail jenseits von E-Mail

- E-Mail sicher verschicken - so geht's

- Outlook E-Mails verschlüsseln

- E-Mail jenseits von E-Mail

E-Mail jenseits von E-Mail Die Verschlüsselung der Informationen schützt gegen das Mitlesen, nicht aber dagegen, festzustellen, wer mit wem kommuniziert. Mitlesende Dritte von verschlüsselten E-Mails können weiterhin Absender und Empfänger protokollieren und anhand der gewonnenen Daten Kommun...

E-Mail jenseits von E-Mail

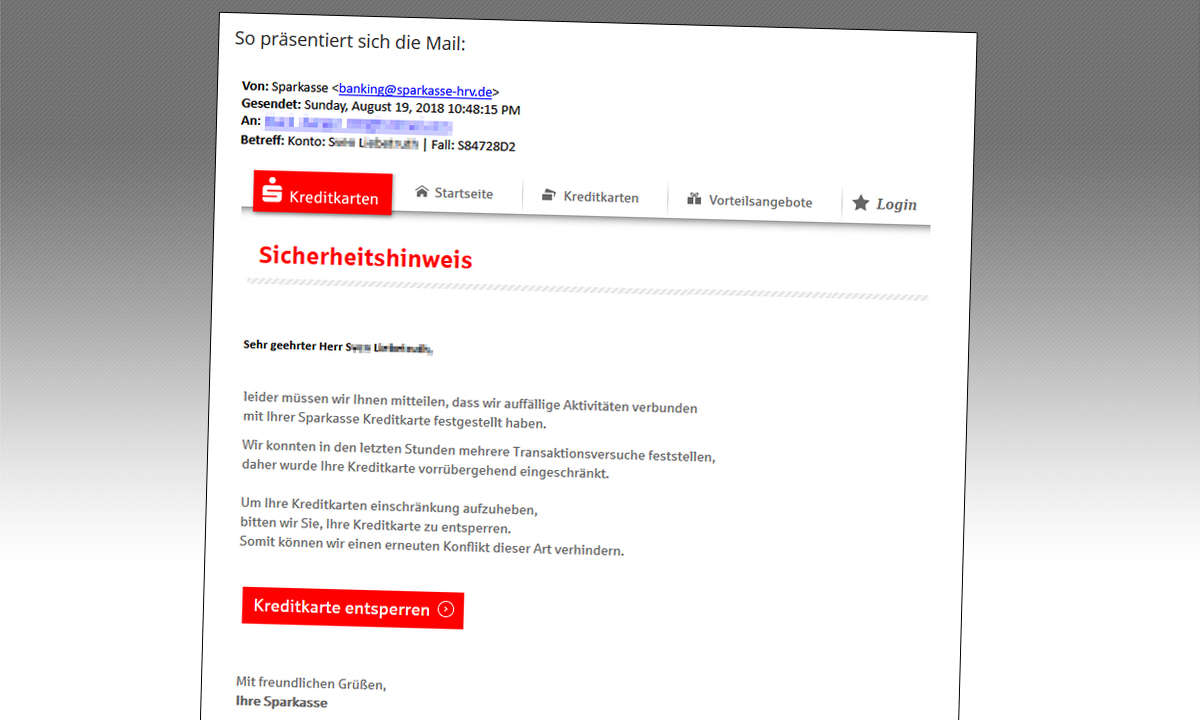

Die Verschlüsselung der Informationen schützt gegen das Mitlesen, nicht aber dagegen, festzustellen, wer mit wem kommuniziert. Mitlesende Dritte von verschlüsselten E-Mails können weiterhin Absender und Empfänger protokollieren und anhand der gewonnenen Daten Kommunikationsprofile erstellen.

Gerade die seit einem Jahr gültige Vorratsdatenspeicherung und darauf aufbauende internationale ESTI- Standards für Geheimdienste und Strafverfolger beweisen, dass diese Informationen für die Überwachung von Personen bedeutsam sind. Deshalb gibt es mehrere Projekte, die einen überwachungsfreien Austausch von Nachrichten ermöglichen und die Erstellung von Kommunikationsprofilen für E-Mails behindern sollen.

Einer dieser Dienste heißt Anonbox des Chaos Computer Clubs. AnonBox bietet ein webbasiertes Interface, das sehr einfach das Anlegen und Abfragen eines anonymen Postfaches erlaubt. Das Postfach ist für 24 bis 48 Stunden verfügbar und wird jeweils um Mitternacht des folgenden Tages gelöscht. Um eine hohe Anonymität zu erreichen, empfehlen die Betreiber, Mixkaskaden wie JAP oder TOR zu nutzen.

TOR ist ein freier Dienst, der es ermöglicht, über viele verschiedene, verschlüsselte Zwischenstationen durch das Internet zu reisen. Das Ziel des Verfahrens ist die Verschleierung von Ursprung und Ziel einer Datenverbindung.

Ein anderer Anbieter eines anonymen Mail-Dienstes ist die German Privacy Foundation. Der Dienst Privacybox gleicht der Anonbox, ist aber eine Einbahnstraße: Es können nur Nachrichten anonym empfangen werden. Wie der Betreiber erklärt, werden eingehende Nachrichten via POP3-SSL abgerufen oder an einen externen E-Mail-Account weitergeleitet. Er empfiehlt aber zusätzlich Verschlüsselung mit OpenPGP oder S/MIME.

Will man auf eine anonym empfangene E-Mail anonym antworten, braucht man einen anderen Weg. Dieser nennt sich Remailer. Hierbei wird die Nachricht nicht direkt an den Empfänger überstellt, sondern über eine vorher festzulegende Reihe von Zwischenempfängern geliefert.

Der Versand einer Nachricht über Remailer-Kaskaden ist mit einem Brief vergleichbar, der in mehreren Umschlägen steckt. Jeder Empfänger innerhalb der Kette öffnet einen Umschlag und sendet den darin enthaltenen Brief ohne Hinweise auf den vorherigen Absender weiter. Der letzte Remailer der Kette liefert den Brief an den Empfänger aus.

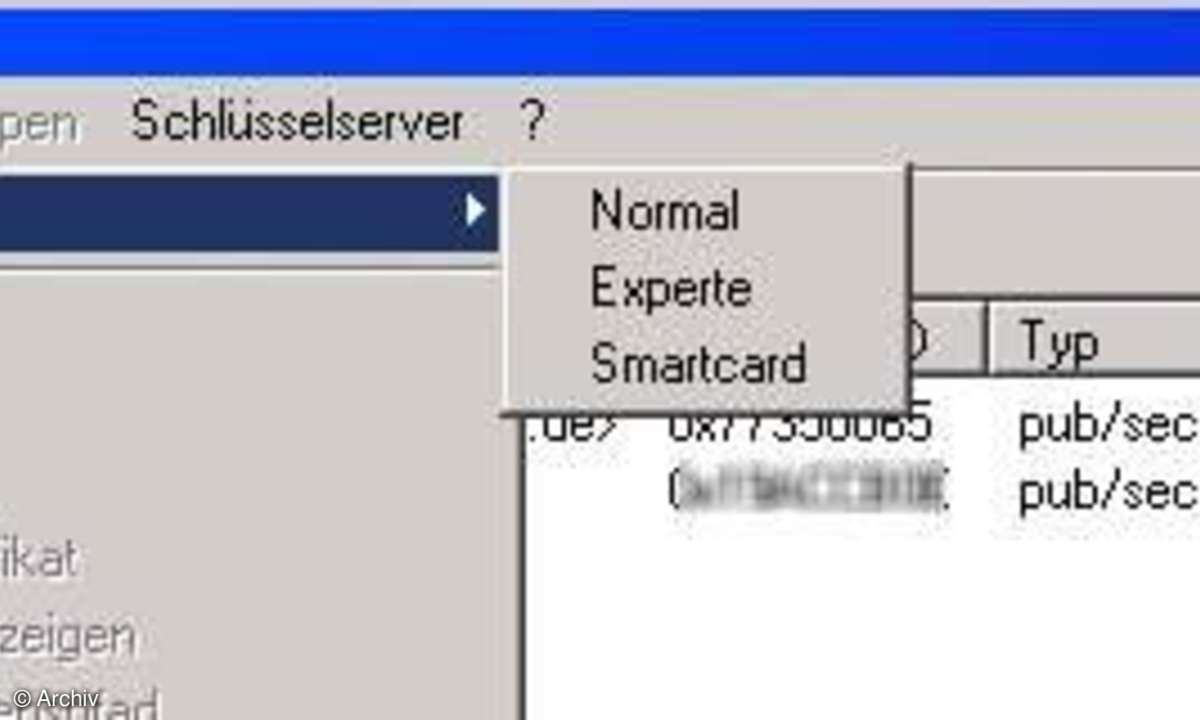

Technisch möglich wird das Prinzip mit Hilfe der asymmetrischen Verschlüsselung. Der Absender wählt aus der Liste der verfügbaren weltweit verteilten Remail-Server verschiedene Rechner aus, verschlüsselt die E-Mail in der Reihenfolge mit ihren öffentlichen Schlüsseln und sendet das Ergebnis an den ersten Rechner. Dieser entschlüsselt mit seinem geheimen Schlüssel den ersten Umschlag, entnimmt dem Ergebnis die Adresse des nächstfolgenden Empfängers und sendet die verschlüsselte E-Mail an diesen.

Der Erfolg ist durchschlagend: Mitlesende Dritte können lediglich feststellen, dass der Empfänger eine E-Mail unbekannter Herkunft erhalten hat.

Tote Briefkästen

Eine weitere Variante, Nachrichten im Internet per E-Mail zu überstellen, ist, sie gar nicht erst zu versenden. Was etwas kurios klingt, ist eine Methode, die besonders in einschlägigen Kreisen verbreitet zu sein scheint. Zumindest wird diese Technik in Ermittlungsberichten von Geheimdiensten des Öfteren erwähnt: der tote Briefkasten.

Eifrige Leser der Fünf Fragezeichen werden sich vielleicht noch erinnern, wie die Freunde Nachrichten an geheimen Orten versteckten, die nur sie kannten. Diese Methode brauchen Sie nur auf das Internet zu übertragen. Sie nehmen einen bekannten und weit verbreiteten Gratis-E-Mail-Anbieter, legen dort einen Account an und teilen dessen Zugangsdaten dem potenziellen Empfänger telefonisch mit. So kann jeder der Kommunikationspartner auf diesen Account ungestört zugreifen.

Jetzt schreibt der erste Benutzer eine E-Mail. Aber anstatt sie zu versenden, speichert er die Mail als Entwurf. Auf diese Nachricht kann der nachfolgende Benutzer zugreifen, antworten und die Mail wieder speichern.

Geschieht diese Kommunikation verschlüsselt, kann nicht einmal der E-Mail- Anbieter, auf dessen Server dieser Informationsaustausch stattfindet, den Inhalt der Nachrichten in Erfahrung bringen. Zudem ist diese Kommunikation so diskret, dass es sehr unwahrscheinlich sein dürfte, dass jemand darauf aufmerksam wird.

Es gibt eine ganze Anzahl Möglichkeiten, naseweisen Dritten das Mitprotokollieren der eigenen Kommunikation zu erschweren oder gar unmöglich zu machen. Jedoch sind alle Methoden mit ein wenig Mühe verbunden. Wem es jedoch zu mühsam ist, seine Privatsphäre zu schützen, darf sich nicht wundern, wenn er bald keine mehr hat.