WLAN-Router vor Hackern schützen - so geht's

Fritzbox, Asus, Belkin oder DLink - die Liste der geknackten Router ist lang. Hacker stahlen Passwörter oder NAS-Daten. So machen Sie Ihren Router wieder dicht.

Das letzte halbe Jahr war eine schlechte Zeit für WLAN-Router-Hersteller und DSL-Nutzer: Nach einem im Herbst aufgedeckten Router-Botnetz, das eine Sicherheitslücke in der Open-Source-Firmware DD-WRT ausnutzte, folgte um Weihnachten die Entdeckung einer Hintertüre bei zahllosen billigen Routern. ...

Das letzte halbe Jahr war eine schlechte Zeit für WLAN-Router-Hersteller und DSL-Nutzer: Nach einem im Herbst aufgedeckten Router-Botnetz, das eine Sicherheitslücke in der Open-Source-Firmware DD-WRT ausnutzte, folgte um Weihnachten die Entdeckung einer Hintertüre bei zahllosen billigen Routern. Sogar Passwörter ließen sich auslesen. Kurz darauf machte bei Twitter der Hashtag #asusgate die Runde. Unter diesem Stichwort kursierten Listen von privaten Dateien, die Hobby-Hacker über die NAS-Funktion von Asus-Routern saugen konnten.

Pikant dabei: Die ausgenutzte Lücke wurde bereits vor einem Jahr geschlossen, doch viele Nutzer haben von den Herstellern nie etwa ein Firmware-Update bekommen. Anfang Februar war schließlich AVM an der Reihe, dessen relativ teure Fritzboxen bei vielen Providern als Dreingabe ausgeliefert werden - hier ermöglichte es eine Lücke, die Authentifizierung komplett zu umgehen und so an die Telefonkonfiguration heranzukommen. Die Angreifer wählten daraufhin teure "Mehrwert"-Dienste im Ausland.

Schnelle Hilfe bei AVM und Asus

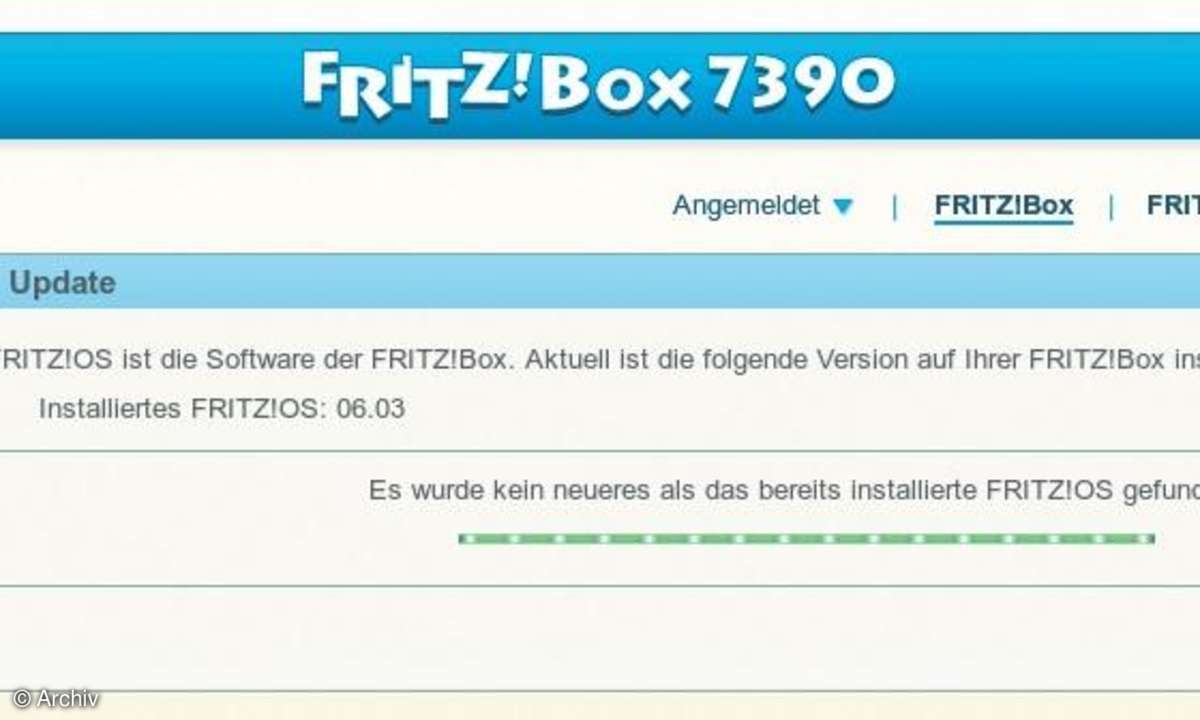

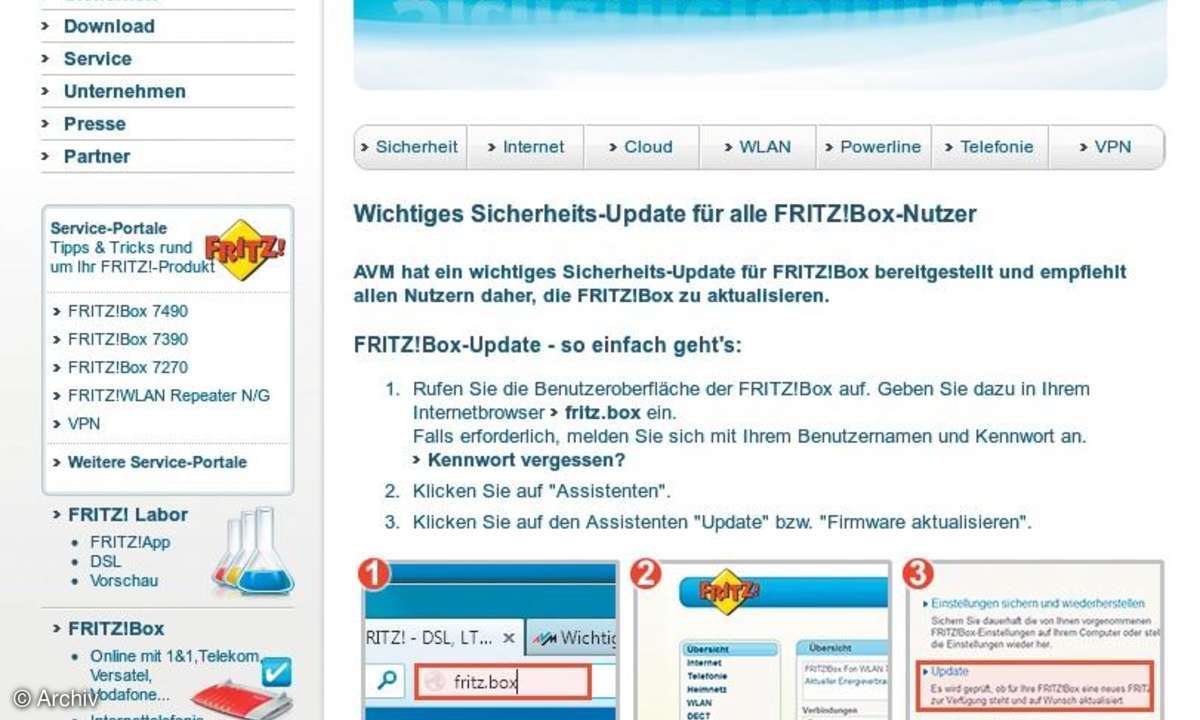

Handelt es sich bei Ihrem Router um ein Modell von AVM oder Asus, sollten Sie zunächst die Supportseiten des Herstellers aufsuchen und die vorhandene Firmwareversion mit der bereitstehenden vergleichen. Beide Hersteller geben in der Regel klare Auskunft über behobene Sicherheitslücken und neue Funktionen.

Fritzbox-Nutzer sollten alle Passwörter neu setzen, da diese möglicherweise ausgelesen wurden. Falls Sie die Fritzbox als Telefonanlage nutzen, suchen Sie über die Web-Schnittstelle in der Liste der Telefoniegeräte unbekannte, nicht von Ihnen eingerichtete Geräte. Selbstverständlich sollten Sie alle Entdeckungen durch Screenshots protokollieren. Prüfen Sie ferner die Einzelverbindungsnachweise auf ausländische Nummern und setzen Sie sich gegebenenfalls mit Ihrem Telekommunikationsunternehmen in Verbindung, um Kulanz zu erreichen. Insbesondere, wenn der Router vom DSL- und Telefonanbieter bereitgestellt wurde - also Vertragsbestandteil ist - stehen die Chancen gut, die hohen Telefonkosten nicht tragen zu müssen.

Bei beiden Herstellern, AVM wie Asus, würden wir uns eine klarere Kennzeichnung der Modelle wünschen, die nicht mehr mit Updates versorgt werden. Nutzer anderer Router sollten als erste Anlaufstelle ebenfalls die Support-Seiten des Herstellers aufrufen und dort nach Sicherheitsinformationen und Updates suchen. Das ist besonders bei billigen Geräten nicht ganz einfach. So werden DSL-Router mit Fantasienamen zu Billigstpreisen verkauft, bei denen keine Supportseiten im Internet zu finden sind.

Falls Sie ein derartiges Gerät besitzen, ist ein wenig Detektivarbeit nötig, um herauszufinden, ob der Router möglicherweise Sicherheitslücken aufweist oder bereits gehackt wurde.

Hintertüren finden

Hersteller günstiger DSL-Router leisten sich oft keine komplette Eigenentwicklung. Sie kaufen vielmehr das Hardware-Design zusammen mit dem verwendeten Chipsatz beim Chiphersteller (beispielsweise Atheros oder Ralink) ein und passen diese oft nur geringfügig an. Einige Anbieter gehen so weit, komplette Router inklusive Software bei asiatischen Herstellern zu kaufen. Router dieser Art waren von einer an Weihnachten bekannt gewordene Hintertüre auf Port 32764 betroffen.

Ob Sie selbst einen 32764-anfälligen Router besitzen, prüfen Sie mit Telnet. Dazu benötigen Sie den Telnet-Client, der in Windows 7/8 meist deaktiviert ist. Aktivieren Sie ihn unter Systemsteuerung/ Programme und Funktionen/ Windows-Funktionen aktivieren. Nun benötigen Sie die IP-Adresse Ihres Routers. Diese finden Sie in der Eingabeaufforderung mit: ipconfig unter Standardgateway, z.B. 192.168.178.1. Geben Sie nun ein: telnet 192.168.178.1 32764 (ohne Doppelpunkt!). Antwortet der Router nach Drücken der Eingabetaste mit "ScMM" oder "MMcS", sollten Sie vom Internetanschluss eines Bekannten aus testen, ob der Router auch von außen über das Internet auf Port 32764 erreichbar ist.

Dazu benötigen Sie dessen IP-Adresse nach außen. Ist das der Fall, verlieren Sie keine Zeit, und aktualisieren Sie den Router sofort mit aktueller Firmware.Das geht meist über das Webinterface, oder Sie müssen versuchen, im Web oder in Foren eine Herstellerseite bzw. weitere Infos zu finden.

Achtung: Scheitert das Update, trennen Sie den Router sofort vom Internet. Da es möglich war, alle Passwörter im Klartext auszulesen, sollten Sie darauf achten, dass die im Router verwendeten Passwörter nicht für andere Dienste zum Einsatz kommen. Auch das Passwort für den DSLZugang sollten Sie schnellstmöglich über den Provider ändern lassen.

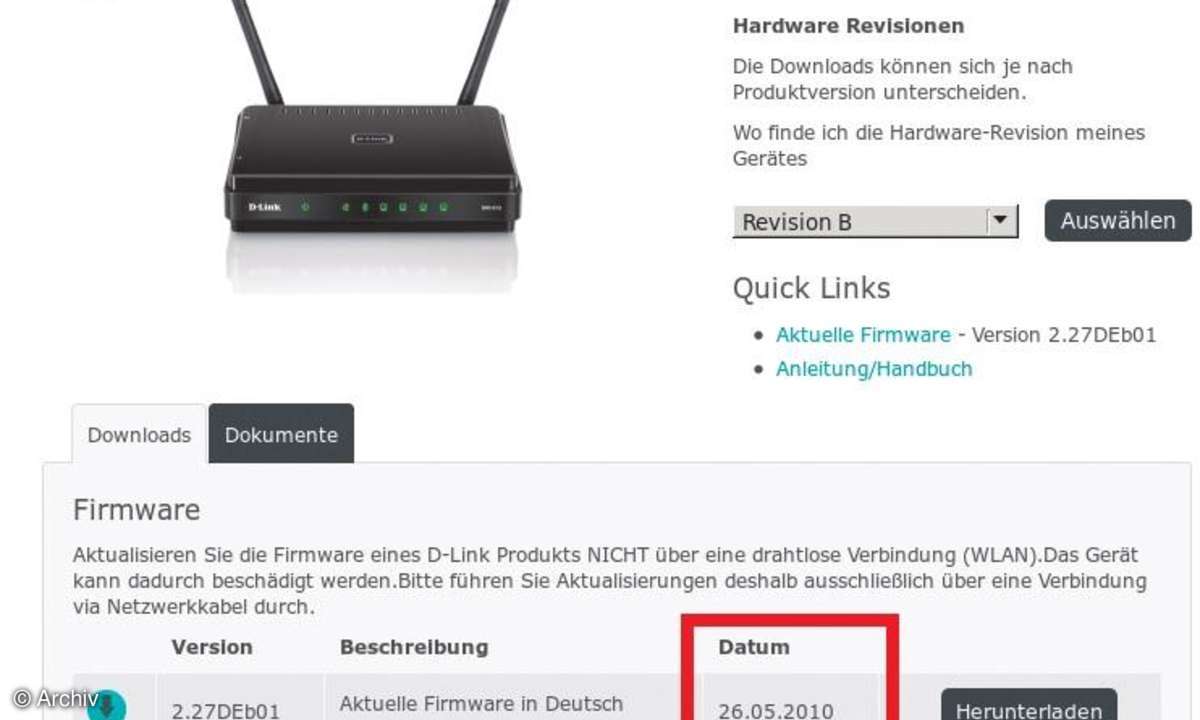

Botnetz im Router

Das im Herbst 2013 aufgedeckte Router-Botnetz nutzte zur Verbreitung eine seit Juli 2009 bekannte, aber kurz darauf behobene Schwachstelle in der Open Source Firmware DD-WRT. Diese wird von vielen günstigen Router-Herstellern eingesetzt und leicht abgewandelt. Obwohl die Lücke seit vier Jahren geschlossen ist, sind viele Router nicht gepatcht. Einige Hardwarehersteller pflegen keine Download-Infrastruktur für Firmware-Updates.

Um herauszufinden, ob Ihr Router betroffen ist, melden Sie sich per Telnet oder SSH (bspw. mit Putty für Windows) wie oben beschrieben beim Router an und sehen nach, ob dsniff in der Prozessliste zu finden ist: ps aux | grep -i sniff. Wenn ja, benötigen Sie dringend ein Update. Firmware-Revisionen ab Build 12533/ v24 sollten von der Lücke nicht mehr betroffen sein (Versionen nach dem 22. Juli 2009).

Dennoch raten wir dringend dazu, auf DD-WRT basierte Router nur einzusetzen, wenn Sie das letzte Update im April 2013 oder danach erhalten haben. Bei DD- WRT basierten Routern stehen die Chancen relativ gut, dass eine freie Version in die Bresche springen kann. Suchen Sie auf der Webseite nach Ihrem Modell. Nach der Umstellung sollte das Gerät mit wenig Aufwand in der gleichen Konfiguration weiterlaufen.

Achtung: Finden Sie weder eine Herstellerseite noch Ihren Router in den Gerätelisten der Open-Source-Projekte, besteht eine kleine Chance, per Webrecherche oder Nachfrage in den Foren der Open- Source-Projekte ein baugleiches Modell zu identifizieren und auf diesem Weg zu einer aktuellen Firmware zu kommen. Sollten diese Versuche nicht von Erfolg gekrönt sein, betrachten Sie den DSLRouter bitte als unsicher und setzen Sie ihn nicht mehr zum Internetzugang ein.

So sollten Sie auch verfahren, wenn das letzte Firmware-Update Ihres Routers vor April 2013 liegt: Zu diesem Zeitpunkt wurden einige eklatante Sicherheitslücken publik und schließlich durch praktisch alle Hersteller behoben. Liegt das letzte Update Ihres Routers davor, ist nicht etwa von problemloser Hardware auszugehen, sondern von einem kalt abgekündigten Modell. Dabei ist der alte Router nicht unbedingt ein Fall für die Gelbe Tonne Plus: Es gibt durchaus Möglichkeiten, den nicht mehr als vertrauenswürdig eingestuften Router weiterzubetreiben.

Viele Router lassen sich als DHCP-Client konfigurieren, was eigentlich dem Einsatz als Kabelrouter dient. Das ermöglicht es, mit dem alten DSL-Router ein Gastnetz aufzubauen, das mittels NAT vom restlichen LAN abgeschirmt ist. Bei der Konfiguration ist lediglich darauf zu achten, einen anderen IP-Adressbereich zu vergeben (beispielsweise 192.168.3.x statt 192.168.2.x).