Passwörter knacken - die besten Tools

Wer den Haustürschlüssel verloren hat, holt den Schlüsseldienst. Bei einem verlorenen Passwort ist das nicht so einfach. Aber professionelle Passwort-Cracker-Tools helfen beim Knacken der geschützten Dokumente.

Vorsicht Die im Folgenden geschilderten Techniken dürfen Sie nur auf Ihre eigenen Dokumente und Programme anwenden. Ein fremdes Dokument zu cracken, ist strafbar. Gleiches gilt für die beschriebenen Tools: Im Einsatz gegen Fremde sind sie illegal. Viele Anti-Virenprogramme blockieren diese...

Vorsicht

Die im Folgenden geschilderten Techniken dürfen Sie nur auf Ihre eigenen Dokumente und Programme anwenden. Ein fremdes Dokument zu cracken, ist strafbar. Gleiches gilt für die beschriebenen Tools: Im Einsatz gegen Fremde sind sie illegal. Viele Anti-Virenprogramme blockieren diese Tools sogar.

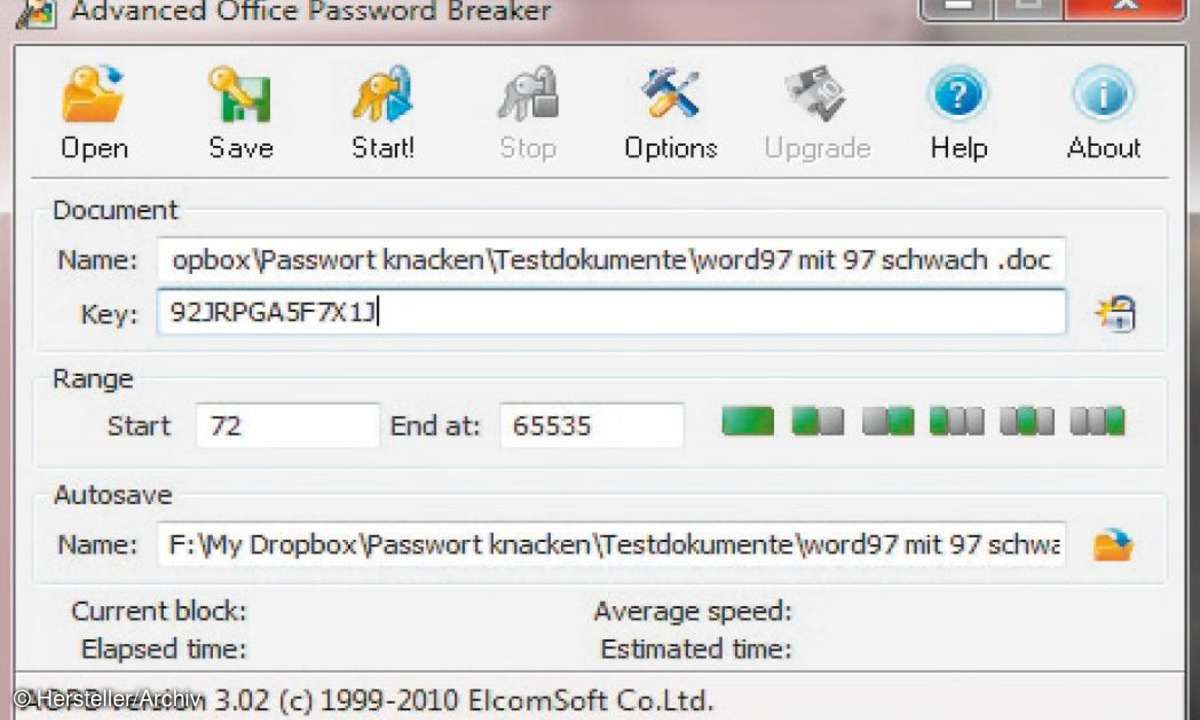

Office-Passwörter knacken

Bis Office 2003 ist die Verschlüsselung schwach und mit heutigen Rechnern schnell zu brechen, denn es kommt ein kurzer RC4-Schlüssel mit 40bit zum Einsatz. Bei Office 2007/2010 (Format z.B.: .docx) hat Microsoft das Sicherheitskonzept hingegen deutlich verstärkt. Es verwendet AES, und das ist bislang unangreifbar. Hier hilft nur die Brute-Force-Attacke verbunden mit der Hoffnung, dass man nur sechs Zeichen verwendet hat.

Es gibt eine Reihe von Tools, die sich Office vorknöpfen, ein Beispiel ist Passware Kit. Diese versuchen, über verschiedene Methoden an das Geheimwort zu kommen, etwa über Wörterbuchangriffe. Die Tools liefern Wortlisten in verschiedenen Sprachen mit und probieren diese in allen Kombinationen durch.

Die internen Passwörter, bei Excel zum Beispiel für einzelne Tabellen, sind hingegen schwach geschützt und mit obigen Tools schnell zu öffnen. Access bildet innerhalb von Office einen Sonderfall, es ist bis Version 2003 in Sekunden knackbar. Cain ist hier eine gute Hilfe. Access 2007/2010 ist wiederum stark verschlüsselt.

Bei PDFs ergibt sich ein ähnliches Bild, nur sehr alte Dokumente (bis Acrobat 4) sind mit RC4 40bit codiert und leicht zu knacken. Alle anderen verfügen über einen Schutz von mindestens 128 bit (RC4 oder AES) und sind nicht trivial zu brechen. Auch hier hängt es von der Passwortstärke ab.

Brute Force Angriff

Windows-Passwörter knacken

Wer sich aus dem eigenen Windows ausgesperrt hat, ist alles andere als rettungslos verloren. Es gibt spezielle Boot-DVDs, die jedes (!) Windows-Passwort zurücksetzen. Ein einfach zu bedienendes Tool ist Windows Kit von Passware für 39 Euro. Der Anwender erstellt damit besagte Boot-DVD, wofür ein Original-Windows-Datenträger erforderlich ist.

Mit dieser Boot-DVD löscht er dann lokale Admin-Accounts von NT, Win 2000, XP, Vista und Win7. Der Anwender bootet den Rechner über die DVD, wählt die Windows-Installation, sucht sich den gewünschten Benutzer aus und klickt auf Reset.

Aber Achtung: Am Passwort hängt die EFS-Verschlüsselung von Windows. So codierte Daten sind nach einem Reset verloren, es sei denn, man setzt später das ursprüngliche Passwort wieder. Mit Bitlocker geschützte Partitionen lassen sich nicht angreifen.

Brute-Force

Tools wie Cain&Abel sind spezialisiert aufs Knacken von Hashes. Es bietet einen Wörterbuch-Angriff für Passwörter, die aus sprachlichen Begriffen bestehen. Das sind letztendlich die meisten (wie sChl77üsseL). Schließlich beschleunigt der Cracker die Suche mit Rainbow-Tables. Diese nehmen dem Rechner Arbeit ab, denn mit ihnen muss er nicht jedes Passwort erst erzeugen, sondern arbeitet einfach eine fertige Liste ab. C&A kann aber noch mehr: Es holt sich die Windows-Login-Hashes, belauscht diverse On- und Offline-Passwörter, auch die der Browser, und es fungiert als kompletter Netzwerk-Sniffer wie Wireshark. Außerdem arbeitet es im Fernzugriff: Cain lokal, Abel fern. Abel wird deswegen oft als Trojaner blockiert. Nicht zu unrecht.

Möglichkeiten zum Passwort knacken erklärt:

Zum Knacken kommen folgende Verfahren infrage:

- Schwacher Algorithmus: Die Verschlüsselung selbst ist schwach, deswegen gibt es ein mathematisches Verfahren, das Passwort zu ermitteln beziehungsweise das Dokument zu entschlüsseln (ältere Office-Dokumente mit RC4).

- Fehlerhafte Implementierung: Das Verfahren ist derzeit zwar sicher, aber eine real programmierte Komponente hat Schwächen, beispielsweise der Zufallszahlengenerator.

- Seitenkanäle: Oft kommt der Angreifer auf Umwegen an den Code, indem er beispielsweise die Spannung am Prozessor misst und daran erkennt, was dieser gerade ausrechnet. Als Seitenkanal könnte man auch bezeichnen, Linux im Singel-User-Mode zu booten.

- Sniffen: Mit Tools wie Wireshark lassen sich Login-Daten aus dem Netzwerkverkehr belauschen.

- Social Engeneering: Professionelle Angreifer versuchen oft menschliche Schwächen im direkten Kontakt auszunutzen: "Hier ist Meier von der EDV. Geben Sie mir mal schnell Ihr Serverpasswort ..."

- Passwort neu setzen: Manchmal ist es nicht möglich, das blockierende Passwort herauszubekommen, aber der Cracker setzt einfach ein neues (alle Windows-Versionen).

- Schwachstelle Passwörter: Das komplette Verfahren ist immer nur so stark, wie das schwächste Glied. Wählt der Anwender hansi7, so nutzt ihm das sicherste AES nichts.

- Brute Force: Wenn alles nichts hilft, muss der Hacker rohe Gewalt anwenden, indem er alle möglichen Passwörter durchprobiert. Bei schwachen Passwörtern (s.o.) ist das durchaus erfolgreich.