Tools für Hacker

Wer weiß, wie Hackerwerkzeuge funktionieren, kann sich besser davor schützen. Und in Notfällen sind die Tools auf dem eigenen PC sehr nützlich.

Eine Vielzahl an Tools kursiert im Internet, mit denen ein Angreifer erstaunlich detaillierte Informationen über Ihren PC ermitteln kann: Offene Internet-Ports, vermeintlich sicher gespeicherte Passwörter, geschützte Dokumente oder vertrauliche Daten auf der Festplatte. Wer die technischen Mö...

Eine Vielzahl an Tools kursiert im Internet, mit denen ein Angreifer erstaunlich detaillierte Informationen über Ihren PC ermitteln kann: Offene Internet-Ports, vermeintlich sicher gespeicherte Passwörter, geschützte Dokumente oder vertrauliche Daten auf der Festplatte. Wer die technischen Möglichkeiten kennt, kann sich besser schützen. Und schließlich sind manche der Tools auch im PC-Alltag ganz nützlich.

Etliche der Programme in diesem Artikel sind im Grenzbereich zwischen legal und illegal angesiedelt. Man kann sie sowohl sinnvoll als auch für kriminelle Zwecke einsetzen. Ein Beispiel: Haben Sie das Passwort Ihres eigenen XP-Benutzerkontos am heimischen PC vergessen, setzen Sie es mit dem Tool Ophcrack zurück. Versuchen Sie dasselbe an einem fremden PC, machen Sie sich strafbar. Entsprechend erkennen viele Antivirenprogramme manche der Tools als unerwünschte oder schädliche Software oder gar als Virus. Schlägt der Virenscanner Alarm, können Sie ihn entweder vorübergehend ausschalten oder das jeweilige Programm als Ausnahme definieren.

Passwörter knacken

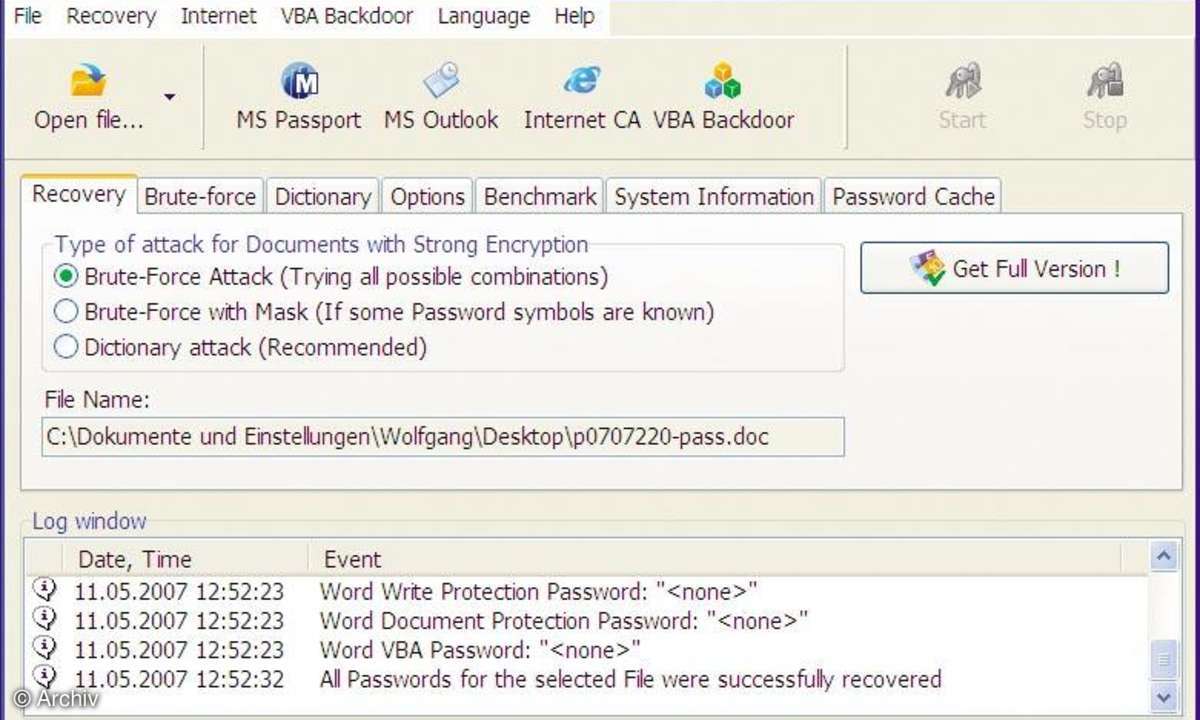

Ein Klassiker unter den PC-Problemen ist das vergessene Passwort. Sie müssen schnell mal auf eine ältere Excel-Tabelle zugreifen, aber wie war doch noch mal das Kennwort? Oder ein Zip-Archiv, eine Word-Datei, ein PDF-Dokument? Hier helfen Passwortknacker aus, die entweder das originale Passwort der Datei herausfinden oder auf einen Standardwert zurücksetzen.

Da jedes Programm wie etwa Word eine eigene Verschlüsselungsmethode einsetzt, die oft auch noch von der Programmversion abhängt, gibt es dafür entsprechende Spezialprogramme. Diese nutzen die unterschiedlichsten Techniken und sind auch für Sicherheitslücken des jeweiligen Verschlüsselungsalgorithmus optimiert. Damit kommen Sie teilweise sehr schnell zum Ziel.

Die russische Firma Elcomsoft hat sich auf kommerzielle Passwortknacker für verbreitete Programme wie Microsoft Office, Zip- und Rar-Archive oder PDF spezialisiert. Neben einer simplen Brute-Force-Attacke unterstützt Advanced Office Password Recovery auch Masken, wenn Sie einzelne Buchstaben oder Silben des Passworts kennen. Auch Wörterbucher kann das Tool nutzen, ebenso wie Angriffe auf die schwache 40-Bit-Verschlüsselung, die Office bis zur Version 2000 verwendet hat.

Tipp

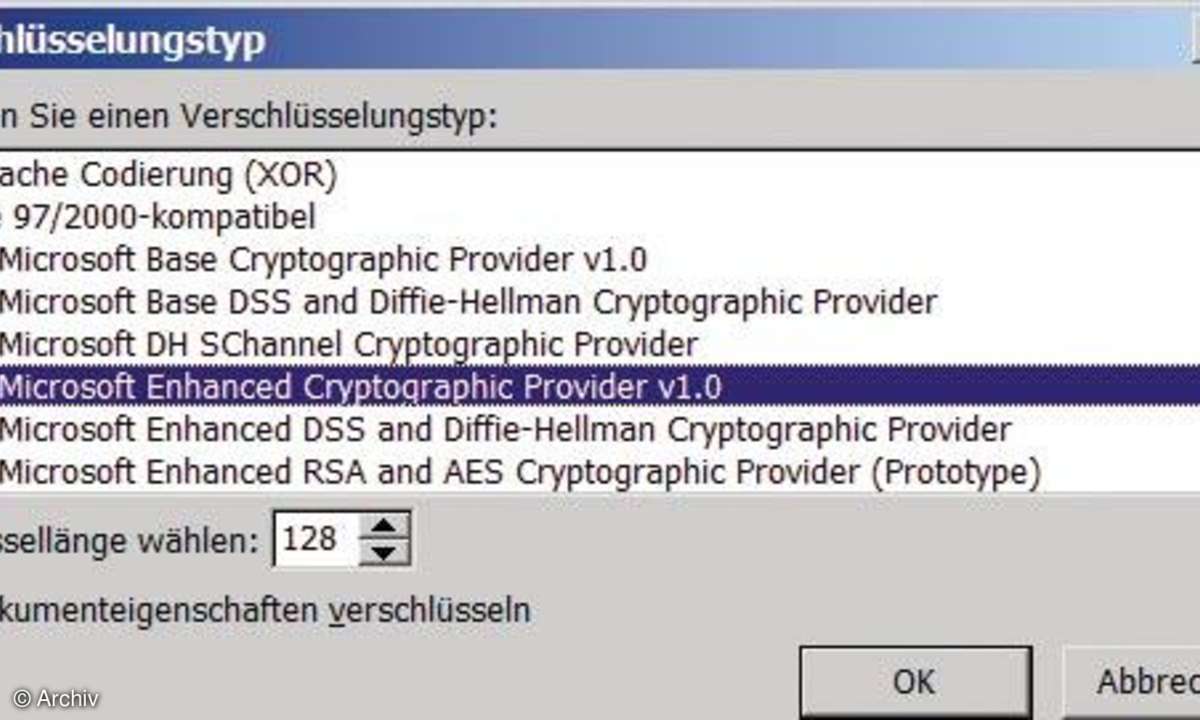

Standardmäßig nutzen auch Office XP/2002 und 2003 die alte Dateiverschlüsselung von Office 2000, damit die Dokumente kompatibel bleiben. Um auf sichere Verschlüsselung umzustellen, rufen Sie Extras/Optionen und das Register Sicherheit auf. Mit Erweitert zeigen Sie Details zur Verschlüsselung an und wählen die gewünschte Methode aus. Faustregel: Je länger der Schlüssel in Bit, desto sicherer. Bedenken Sie aber, dass auch dann Brute-Force-Attacken möglich sind, Sie müssen also trotzdem ein sicheres Passwort wählen.

Weitere Infos zu den Verschlüsselungsoptionen von Office finden Sie direkt bei Microsoft: https://support.microsoft.com/kb/290 112/de

Peer-to-Peer-Booster

Bei einer technisch sicheren Dateiverschlüsselung, wie Sie etwa neuere Office-Versionen seit XP bieten und einem langen und sicheren Passwort bleibt nur ein Brute-Force-Angriff. Auf einem einzelnen PC kann das recht lange dauern. Einige Monate Rechenzeit oder länger sind in der Praxis nicht tragbar.

Wer die Rechenzeit verkürzen will, braucht mehr Prozessorpower. Einen interessanten Ansatz dazu verfolgtDistributed Password Recovery. Das Tool verteilt im LAN Agentenprogramme auf die Workstations. Eine Verwaltungskonsole verteilt an diese Agenten Teilaufgaben, die einen bestimmten Block von Passwörtern durchchecken. Die Agenten arbeiten wie Antivirenprogramme im Hintergrund und stören nicht bei typischer Büroarbeit. Mit einigen hundert Agenten-PCs lässt sich so eine beachtliche Rechenleistung erzielen.

Windows-Kennwörter

Windows verfügt über eine spezielle Sorte Eingabefelder für Passwörter. Statt der Zeichen werden nur Sternchen angezeigt. Das nutzen zum Beispiel ältere Versionen des Internet Explorer oder viele Freeware-Programme. Der Schutz ist leicht zu knacken, denn im Hintergrund hält Windows den Originaltext vor. Völlig unabhängig vom jeweiligen Programm zeigt schon ein simples Tool wie AsterWin den Originaltext an. Und Asterisk Logger zeigt die Eingaben gleich im Klartext und zeichnet sie im Hintergrund in einer Liste auf.

Obwohl Windows so einfach zu überlisten ist, nutzen viele Programme wie Outlook Express 6, CuteFTP oder VNC diese Windows-Funktion. Viele neuere Programme verzichten allerdings auf den Windows-Mechanismus und verschlüsseln die Texte lieber selbst.

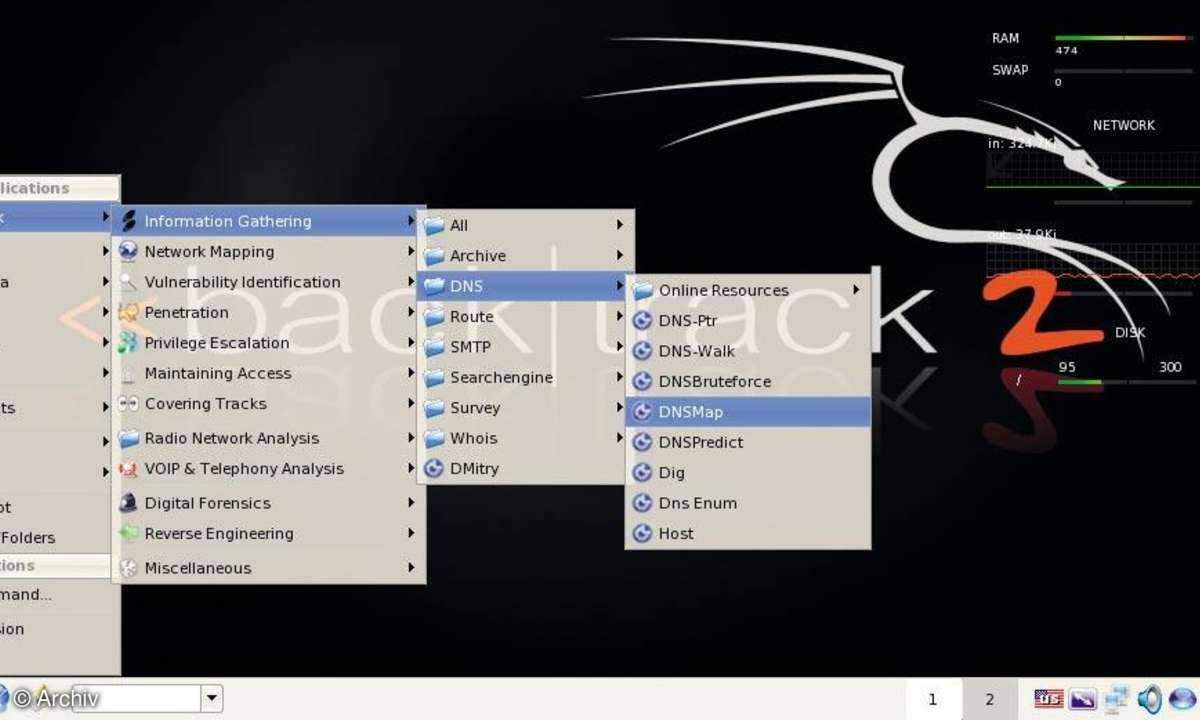

Hacker-Linux ohne Installation: BackTrack 2

Wenn Sie Hacker-Tools ausprobieren wollen, ohne diese auf dem eigenen PC zu installieren, bietet sich das Live-Linux BackTrack 2 an. Das System startet direkt von CD und greift nicht auf die Festplatte zu. Dann stehen unter einer grafischen Oberfläche mehr als 300 Tools zur Verfügung: Wireshark, Metasploit, Nmap, VNC Auth Scanner und viele weitere. Den Umgang mit den Tools erleichtert die Linux-Oberfläche mit Mausbedienung, trotzdem ist ein gerüttelt Maß an Linux-Kenntnissen von Vorteil.

Benutzerkonto aushebeln

Windows 2000, Windows XP und Windows Vista haben die passwortgeschützten Benutzerkonten von Windows NT geerbt. Seit dem hat sich wenig bei der Verschlüsselung getan. Mit einer Brute-Force-Attacke lassen sich einfache Passwörter in ziemlich kurzer Zeit knacken.

Das erledigt zum Beispiel das Open-Source- Programm Ophcrack. Dabei greift es auf einen Trick zurück, der die Rechenzeit drastisch reduziert: Rainbow tables. Das sind vorberechnete Tabellen mit Passwörtern, die den Aufwand beim Knacken eines Passworts deutlich reduzieren. Der Nachteil: Die Dateien werden sehr groß, mehrere hundert MByte bis zu etlichen GByte sind üblich.

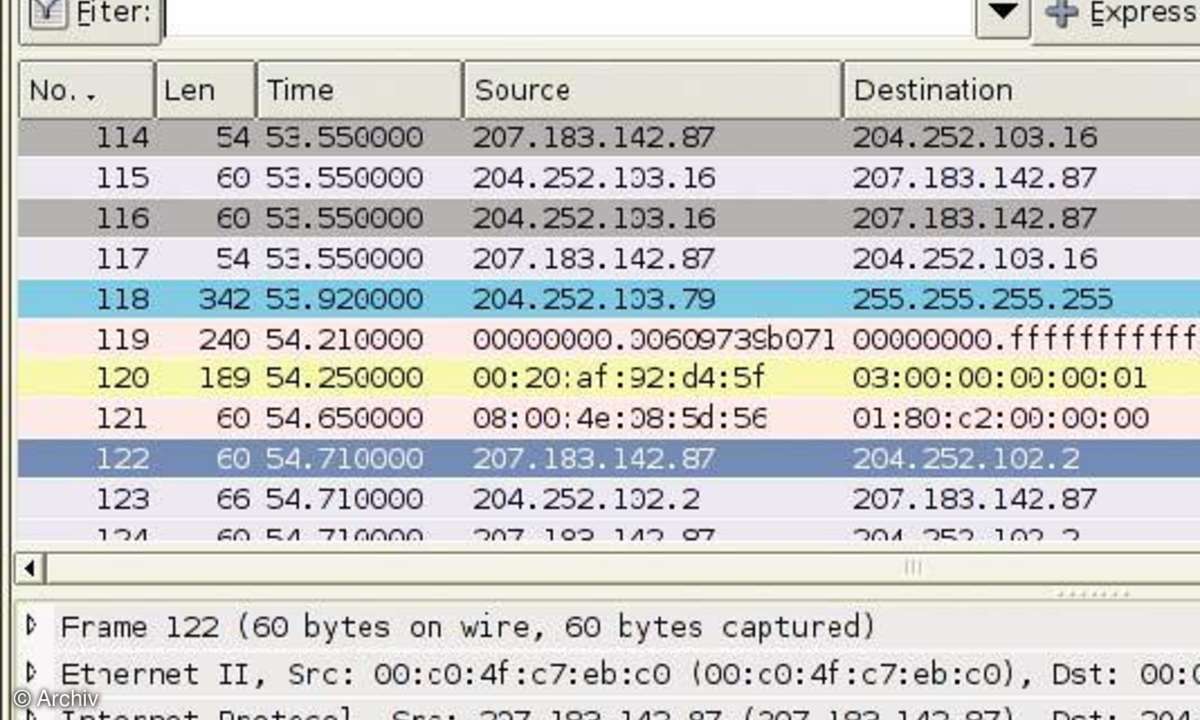

Netzwerk-Sniffer

Lokale Netzwerke nutzen heute fast ausnahmslos das Internet-Protokoll TCP/IP zur Datenübertragung. Dabei schickt der Absender einzelne Datenpakete mit maximal einigen KByte Größe an die gewünschte Zieladresse.

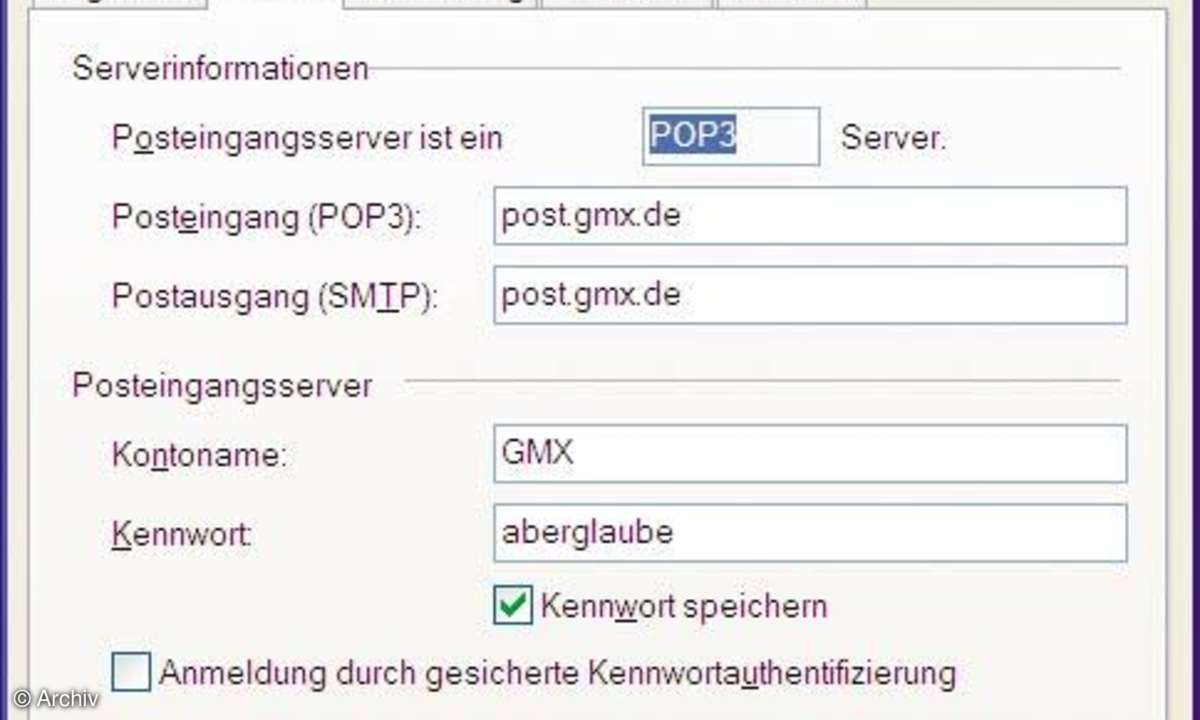

In einem LAN kann jeder PC im selben Netzwerksegment sämtliche Datenpakete lesen und auswerten. Und genau das macht ein LAN-Sniffer: Er liest Pakete mit, analysiert sie und setzt sie zu verwertbaren Informationen zusammen. Allerdings ist schon eine gehörige Portion Wissen erforderlich, um die Informationen richtig zu interpretieren. Spezielle Toolswie SniffPass suchen im IP-Datenstrom zum Beispiel gezielt nach unverschlüsselten Passwörtern von Protokollen wie POP3, IMAP, FTP oder HTTP. Diese werden im Klartext zusammen mit der Zieladresse angezeigt.

Tipp

Viele der Sniffer benötigen als Grundlage einen besonderen Treiber, WinPcap. Seit Windows XP erlaubt Microsoft nämlich anders als bei Windows 2000 nur eingeschränkten Zugriff auf die Netzwerkschnittstelle. WinPCap definiert als Treiber eine eigene Schnittstelle und erlaubt beliebige Zugriffe von Windows NT 4 bis Vista.

WLAN ausschnüffeln

WLAN-Verbindungen sind wegen des geringen Installationsaufwands sehr beliebt zur Vernetzung von Privatwohnungen. Dabei kann allerdings eine Menge schief laufen. Nicht zuletzt nutzen viele Anwender die Standardeinstellungen mit schwacher oder gar keiner Verschlüsselung. Und dann kann ein Angreifer ganz einfach von der Nachbarwohnung oder dem Parkplatz aus mit einem Sniffer die übertragenen Daten mitschneiden oder den Internetzugang für illegale Aktionen nutzen.

Network Stumbler sucht nach allen verfügbaren WLANs in der Umgebung, auch wenn diese beispielsweise ihre Kennung (SSID) verstecken. Zu jedem WLAN zeigt das Tool viele Detailinformationen und die Sendestärke an. Über Filter lassen sich leicht zum Beispiel unverschlüsselte Netzwerke heraussuchen. Damit eignet sich Netstumbler auch ideal für die Optimierung des heimischen WLAN-Netzes. NetStumbler ist derzeit nur für Windows 2000 und XP verfügbar, eine Version für Vista war zum Redaktionsschluss noch nicht verfügbar.

Das Tool WirelessKeyView zeigt auf einem PC die Schlüssel der lokal installierten WLANProfile an, die Sie mit der entsprechenden Windows-Funktion angelegt haben. Hat jemand Zugriff auf Ihren PC, hat er auch die WLAN-Verschlüsselung im Griff.

Angriffssimulatoren

"Angriff ist die beste Verteidigung" gilt auch für die Sicherheit von PCs und Netzwerken. Klopfen Sie mit Tools Ihre Installation auf Schwachstellen ab, die Sie dann gezielt schließen. Ein Klassiker ist Nmap, das einen Ziel-PC an Hand der IP-Adresse auf offene Ports und Serverdienste überprüft. Mit Hilfe der Rückmeldungen gibt Nmap auch eine Einschätzung ab, welches Betriebssystem auf dem untersuchten PC läuft. Allerdings ist das Tool etwas zäh in der Bedienung, die nur auf der Kommandozeile in der Eingabeaufforderung beruht. Das Kommando

nmap -v A www.wekanet.de

ist eine Basisabfrage, die offene Standardports prüft. Beachten Sie, dassNmap 4.2 wie die meisten LAN-Sniffer unter Windows den Netzwerktreiber WinPcap voraussetzt (siehe Abschnitt Netzwerk-Sniffer). In der Exe-Installationsdatei ist WinPcap deshalb enthalten.

Einen anderen Ansatz verfolgt Nessus. Der Network Security Scanner sucht gezielt nach Sicherheitslücken, die Netzwerkwürmer und Hacker ausnutzen können. Dabei schickt das Tool manipulierte Datenpakete an erkannte offene Ports und Server-Anwendungen. Der Report gibt ausführlich über die Schwachstellen Auskunft und weist in vielen Fällen auf Lösungsmöglichkeiten wie etwa Windows-Updates hin. Beim Einsatz ist allerdings Vorsicht geboten: Manche Prüfungen können den Ziel-PC zum Absturz bringen. Und einen fremdem PC über das Internet mit Nessus oder Nmap zu scannen lässt sich durchaus als Angriff auslegen.

(Un)Sichere Passwörter

Bei Passwörtern greifen viele Anwender auf immer dieselben Standards zurück. Und entsprechend leicht sind viele Passwörter durch Erraten, Recherche im beruflichen und familiären Umfeld (Stichwort: Social Engineering) oder Wörterbuch-Attacken zu knacken.

Amerikanische Studenten der Universität Stanford nutzten nach einer Studie von 2005 besonders diese Zeichenfolgen (absteigend sortiert): kein Passwort, sex, love, god, secret, money, password. Beim deutschen Online-Service Flirt.de wurden 2006 durch einen Hackerangriff über 100 000 Passwörter öffentlich. Die Auswertung ergab diese Reihenfolge der beliebtesten Passwörter: 123456, 12345, hallo, 123456789, schatz, 12345678, daniel, askim, nadine, 1234, passwort, sommer, baby, frankfurt.

Keylogger und Remote Access

Zu den gefährlichsten Hackerwerkzeugen gehören Keylogger und Backdoors. Meistens dient ein Hackerangriff nur dazu, ein solches Programm versteckt auf dem Ziel-PC zu installieren. Dann hat der Angreifer volle Kontrolle über den PC und kann interessante Daten nach Belieben abgreifen.

Ein Keylogger zeichnet im Hintergrund sämtliche Tastatureingaben auf. Bei vielen Anwendern sind das überwiegend Benutzerkennungen und Passwörter. Die gesammelten Daten sendet der Keylogger dann von Zeit zu Zeit verschlüsselt an einen Server des Hackers oder dieser holt die Logdatei selbst ab. Mit Bildschirmtastaturen, auf denen man das Passwort per Maus zusammenklickt, kann man Keylogger aushebeln.

Backdoors greifen weiter: Sie funktionieren wie ein Fernsteuerungsprogramm, das einem Angreifer zum Beispiel Bildschirmfotos übermittelt, Zugriffe auf Dateien erlaubt oder die Ausführung von Programmen. Im Ernstfall könnte ein Hacker sogar Maus und Tastatur des Ziel-PCs übernehmen.

Es ist offensichtlich, dass es auch legale Nutzungen gibt: So könnten Sie etwa von der Arbeit aus auf den PC zu Hause zugreifen und ein vergessenes Dokument abholen. Auf der anderen Seite nutzen Spammer Backdoors, um so genannte Botnetze zu organisieren, mit denen sie massenhaft Spam-Mails etwa mit eingebauten Bildern produzieren und versenden