Neue Verfahren zur Authentifizierung

Ob im Online-Banking oder für den Zugang zum Firmen-Netz: Neue Anwendungen hören auf die menschliche Stimme, um Personen eindeutig und automatisch zu authentifizieren.

PIN vergessen... Der Super-GAU eines jeden EC-Kartenbesitzers. Kein Geld mehr und auch keine Abfrage des Kontostands. Tagsüber kann man noch an den Schalter gehen, aber abends? Oder im Ausland? Keine Chance. Nun gibt es ein neues Verfahren, das Banken in Deutschland einführen wollen und das den...

PIN vergessen... Der Super-GAU eines jeden EC-Kartenbesitzers. Kein Geld mehr und auch keine Abfrage des Kontostands. Tagsüber kann man noch an den Schalter gehen, aber abends? Oder im Ausland? Keine Chance. Nun gibt es ein neues Verfahren, das Banken in Deutschland einführen wollen und das den Kunden an der Stimme erkennt. Er ruft einen Computer an, bekommt ein paar Begriffe oder Zahlen vorgesprochen, die er nachspricht, und nach der Prüfung erhält er seine PIN. Einfach, sicher und mit geringen Fehlerraten.

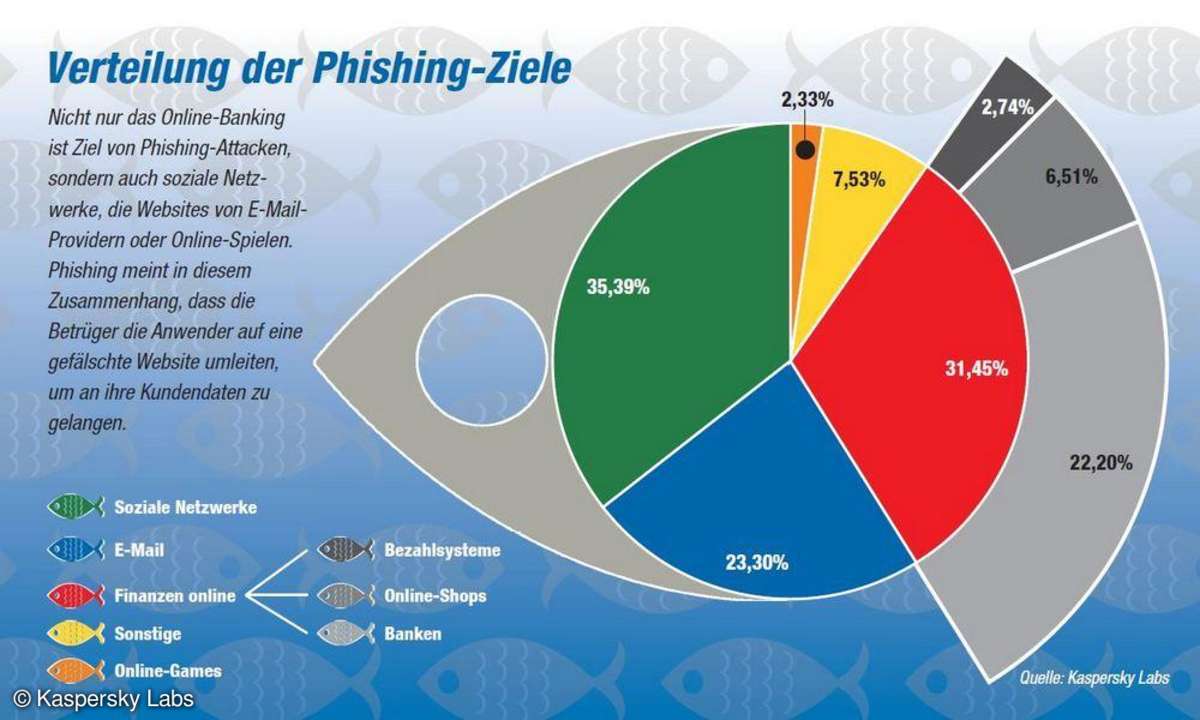

Die Analyse der Stimme zählt zum Forschungsbereich der Biometrie: der computertechnischen Erkennung von Körpermerkmalen. Das bekannteste Beispiel sind die umstrittenen elektronischen Fingerabdrücke im neuen deutschen Reisepass. Die Erkennung der Sprache macht gerade für Dienste am Telefon Sinn: beim Telefonbanking, datenschutzrechtlich bedenklichen Auskünften, Zugriffen auf die Mailbox oder Abrufen eines telefonischen Informationssystems. Es gibt auch Überlegungen, die TANs durch Anrufe mit Biometrie bei der Bank zu ersetzen. Der Anrufer bekommt Einmal-TANs, die nur für kurze Zeit gelten.

Die Telekom hat jüngst eine Anwendung zur Stimmerkennung vorgestellt (VoiceIdent), ähnliche Technologien gibt es bereits länger von VoiceTrust oder Agnito in Spanien. Eine häufig eingesetzte biometrische Anwendung ist das telefonische Zurücksetzen des Passworts: Wenn ein Anwender sein Passwort vergessen hat, ruft er den Voice-Server an, bekommt dort per Zufallsgenerator eine Reihe von Zahlen (Telekom) oder Wörtern (VoiceTrust) vorgesprochen, die er nachsprechen soll. Anhand von Stimmmustern, die er zuvor angelegt hat, erkennt ihn das System und er bekommt ein neues Passwort zugeteilt.

Das ist sowohl für Firmen-Netzwerke wie auch Online-Dienste interessant. Die mobile Telefongesellschaft O2 hat beispielsweise ein solches System im Einsatz, das ein für den Kunden umständliches Verfahren mit Faxformular ersetzt. Auch innerhalb einer Firma gibt es sinnvolle Anwendungen, etwa zum Einloggen in das Netzwerk. Oder Kunden werden bei Support-Anfragen direkt an den richtigen Ansprechpartner weitervermittelt.

Die richtige Tonlage

Grundsätzlich gibt es bei der Erkennung der Stimme zwei Wege: textabhängige und -unabhängige Erkennung. Bei textabhängiger Erkennung spricht der Anwender nur Wörter nach, mit denen er das System zuvor trainiert hat. Dieses Verfahren ist weiter verbreitet. In einer so genannten Trainingsphase legt das System Muster von gesprochenen Begriffen an. Jedes Muster hat über tausend Punkte, anhand derer das System die verschiedenen Sprecher unterscheidet. Der Anwender trainiert je nach Anwendung zwanzig oder dreißig zufällig vorgeschlagene Begriffe.

Später authentifiziert er sich mit jeweils ein oder zwei dieser Begriffe, die der Server dann ebenfalls zufällig auswählt. Zusätzlich bekommt der Kunde oft einen immer gleich bleibenden Login-Namen.

Die textunabhängige Erkennung versucht, eine Person immer zu erkennen, egal was sie sagt. Das Verfahren legt dafür ein viel größeres Stimmprofil des Anwenders an. Das den Nachteil hat, dass auch die Datenmenge auf dem Server größer und die Trainingsphase erheblich länger ist. Die Geheimdienste wenden diese Technik an, um Telefonate von bekannten Verbrechern oder Terroristen herauszufiltern vorausgesetzt es sind Stimmproben vorhanden. Im Betrieb ist die textabhängige Erkennung sicherer, denn es kommt zu weniger Fehlern.

Jedes biometrische System ist prinzipiell fehleranfällig, denn eine menschliche Probe ist nie eindeutig. Stimme, Gesicht oder Augen ändern sich und werden unter schwankenden Bedingungen erfasst. Das heißt, die maschinelle Erkennung legt eine Wahrscheinlichkeit fest, wie ähnlich die aktuelle Messung dem Muster in der Datenbank ist. Der Betreiber legt nun fest, wie hoch der Schwellwert sein soll, bis das System die Tore öffnet. Setzt er ihn hoch an, so akzeptiert das System kaum einen Falschen, aber es lehnt viele Berechtigte ab: Die so genannte Falschrückweisungsrate (FRR) ist hoch. Das ist zwar sicher, aber benutzerunfreundlich und oft frustrierend.

Senkt der Betreiber das Sicherheitslevel, so kommen alle Berechtigten durch, aber eventuell auch Ungewünschte, so dass die Falschakzeptanzrate (FAR) steigt. Bei textabhängiger Erkennung sind die Systeme genauer, da die Begriffe eingegrenzt sind. Die Betreiber behaupten, dass es auch mit erkälteten oder belegten Stimmen keine Probleme gibt.

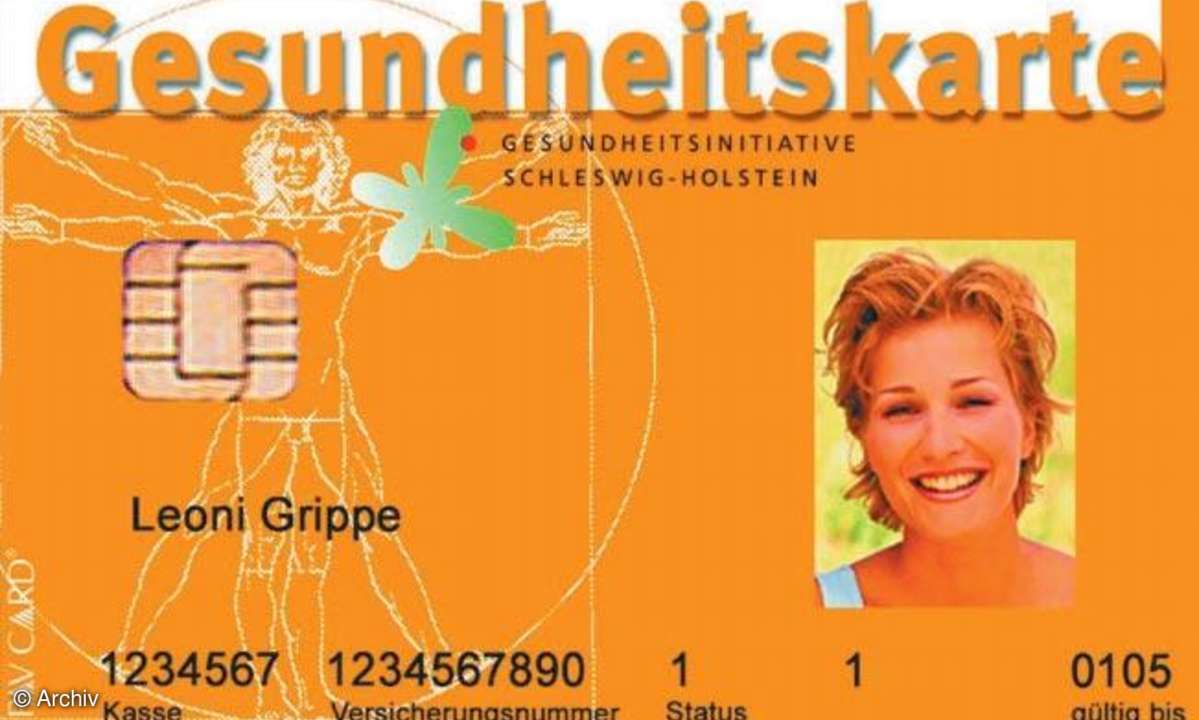

Mit gesunder Karte

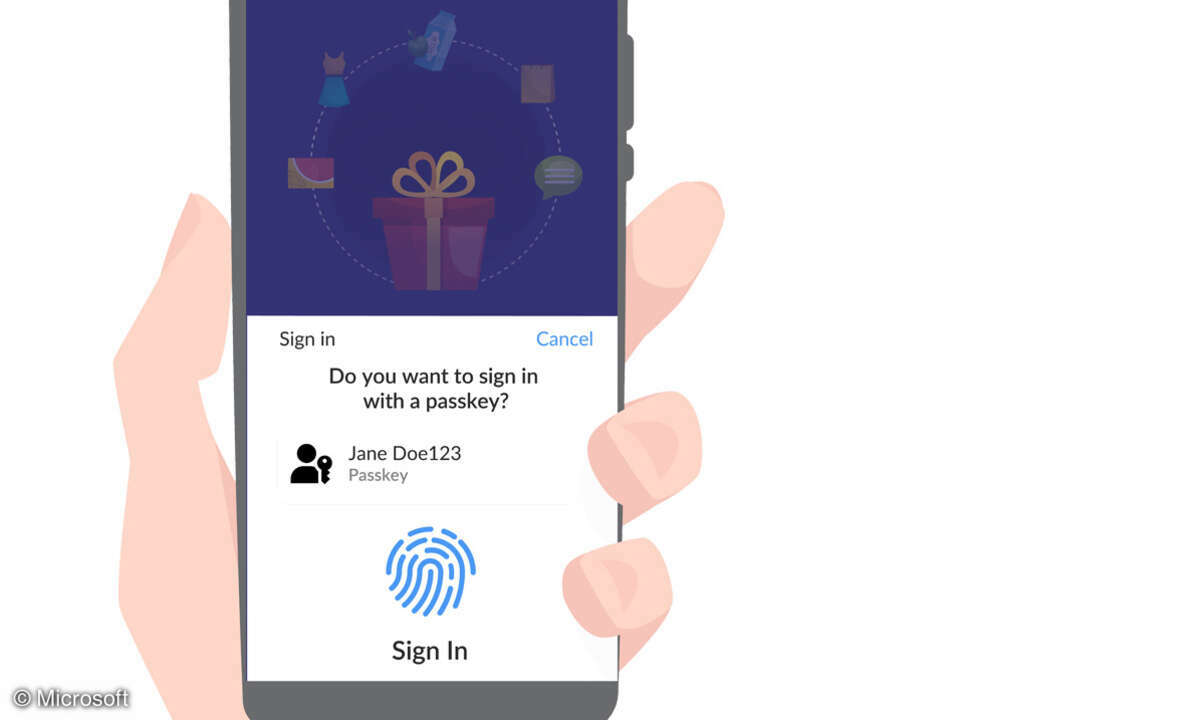

Eine weitere Möglichkeit zur sicheren Identifizierung ist die digitale Signatur (die händische Unterschrift ist wieder ein Fall für Biometrie). Der Anwender hat eine Chipkarte, die seine Signatur enthält, die wiederum von einem Trustcenter bestätigt wurde. Solche Karten sind bislang teuer und wenig verbreitet. Kürzlich hat jedoch die Arbeitsgemeinschaft der Trustcenter die Spezifikationen der eCard der Bundesregierung um digitale Signaturen erweitert. Das bedeutet, dass jeder Inhaber einer solchen Chipkarte (z.B. der elektronischen Gesundheitskarte oder Jobcard), sich von einem Trustcenter eine Signatur ausstellen lassen kann.

Diese bietet dem Anwender eine eindeutige Identifizierung beim E-Commerce, beim Online-Banking, bei Behördengängen oder im E-Mail-Verkehr.

Im Gesundheitswesen wird die Signatur für die elektronische Patientenakte benötigt, die Arzt und Patient nur gemeinsam öffnen können. In Frage käme auch die Bankkarte, aber die Geldinstitute geben bislang wenig signaturfähige Karten aus. Um sicher zu stellen, dass der richtige Besitzer die Karte in der Hand hat, ist sie durch ein Passwort (PIN) gesichert, die der Anwender bei jedem Signaturvorgang über die Tasten seines Kartenlesers eingibt. Auch hier eignen sich biometrische Lösungen, beispielsweise Kartenleser, die mit einem Fingerabdruck-Scanner versehen sind. Dann übernimmt der Finger praktischerweise die Freigabe der Signatur.

USA: Biometrie-Versuch gescheitert

Ein biometrisches Fiasko musste die USA hinnehmen. Die Regierung hatte versucht, Biometrie für Grenzkontrollen einzusetzen. Das Ministerium für den Heimatschutz (Homeland Security) musste aber feststellen, dass zwei Fingerabdrücke zur reibungslosen Identifizierung nicht ausreichen. Um die Identität einer Person festzustellen also mit Mustern in einer FBI-Datenbank abzugleichen benötigt es die digitalen Abdrücke aller zehn (!) Finger. Die USA muss nun alle Lesegeräte an Häfen, Flughäfen und Botschaften umstellen. Das kostet laut US-Rechnungshof 50 Millionen Dollar.

Diese Beispiel ist insofern interessant, da es auch in Deutschland ähnliche Forderungen gibt: Zuletzt wünschte sich der Bundesrat, dass die digitalen Fingerabdrücke aller erfassten Personen in einer zentralen Datenbank gespeichert werden. Das betrifft zwar nicht alle Bundesbürger, aber die, die mit der Polizei zu tun bekommen z.B. bei einer ausgiebigeren Verkehrskontrolle. Doch im deutschen Pass und Ausweis sind wie ursprünglich in den USA nur zwei Fingerabdrücke vorgesehen

In den USA ergaben sich weitere Probleme mit der Erfassung an der Grenze. Es reisen so viele Menschen etwa Richtung Mexiko aus, dass es unmöglich war, alle zu erfassen. Mit zehn statt zwei Abdrücken wird das noch utopischer. Ferner scheiterten die Versuche mit RFID. Nur vierzehn Prozent aller Chips in vorbeifahrenden Fahrzeugen (= Faradayscher Käfig) wurden richtig ausgelesen.