So rooten Sie Ihr Amazon-Tablet

Mehr zum Thema: AmazonDurch das Rooten des Kindle Fire HDX lässt sich Google-Play installieren, auf alle Apps zugreifen und lästige Werbung ausschalten.

Rooten kann man auch Geräte aus der Kindle-Serie. Aktuellstes Beispiel ist das Kindle Fire HDX mit 7-Zoll-Display, das sich in wenigen Minuten aufmachen lässt. Noch besser: Da mit Safestrap inzwischen ein stabiles, auf dem Recovery-Klassiker TWRP basierendes Wiederherstellungssystem bereit...

Rooten kann man auch Geräte aus der Kindle-Serie. Aktuellstes Beispiel ist das Kindle Fire HDX mit 7-Zoll-Display, das sich in wenigen Minuten aufmachen lässt. Noch besser: Da mit Safestrap inzwischen ein stabiles, auf dem Recovery-Klassiker TWRP basierendes Wiederherstellungssystem bereitsteht, können Anwender das Stock-ROM gleich nach dem Rooten sichern und bei Bedarf wiederherstellen.

Wir haben die Probe aufs Exempel gemacht und das neue Kindle gerootet. In diesem Workshop kommt ein Amazon Kindle Fire HDX 7 zum Einsatz, auf dem die Betriebssystemversion 13.3.1.0 installiert ist. Welche Version auf dem Gerät läuft, finden Anwender heraus, indem sie in den Einstellungen auf Gerät tippen und sich anschließend für Systemupdate entscheiden.

Die gesuchte Information ist unter Aktuelle Version aufgeführt. Kompliziert ist das Rooten nicht. Zunächst einmal laden Cracker das Tablet vollständig auf und installieren die ADB-Treiber, die sie direkt aus dem Forum von XDA-Developers herunterladen. Anschließend verbinden sie das Kindle mittels USB-Kabel mit dem PC, auf dem sie die ADB-Treiber eingespielt haben.

In den Einstellungen des Kindle wählen sie Gerät und schalten dann die Option ADB aktivieren ein. Die automatisch eingeblendete Warnmeldung schließen sie mit Aktivieren. Der Cracker wechselt nun am PC zur Systemsteuerung, öffnet den Geräte-Manager und überprüft, ob unter Tragbare Geräte das Kindle aufgeführt ist bzw. ob der Eintrag Kindle Fire vorhanden ist. Falls nicht, doppelklickt er auf Andere Geräte, klickt den Eintrag Kindle mit der rechten Maustaste an und spielt die Treiber manuell ein.

Um das Gerät zu rooten, lädt der Cracker anschließend aus dem XDA-Developers-Forum die Datei root13.zip herunter. Er entpackt das Archiv und klickt doppelt auf die Batch-Datei runme.bat. Sobald die Kommandozeile die Meldung Drücken Sie eine beliebige Taste ausgibt, tippt er eine Taste an. Anschließend tippt er su ein und bestätigt mit der Eingabetaste, um zu überprüfen, ob er Root-Rechte hat. Steht in der Kommandozeile daraufhin root@android:/ #, hat alles geklappt.

Achtung:

Mehr Kontrolle mit SuperSU

Nachdem das Gerät nun gerootet ist, steht die manuelle Installation von SuperSU auf dem Programm. Die App ist insofern wichtig, als dass sie auf Komponenten aufmerksam macht, die versuchen, sich Superuser-Rechte anzueignen. Der Anwender kann dann selbst bestimmen, ob er einer App diese Rechte gewähren möchte. Zunächst muss er aber die Option Apps unbekannter Herkunft einschalten, die er über Einstellungen und Anwendungen erreicht.

Anschließend startet der Kindle-Anwender den Silk Browser, öffnt die Webseite 1Mobile und tippt auf den Button Install. Im folgenden Dialog wird er darauf hingewiesen, dass er die Datei erst auf das Gerät laden muss. Er bestätigt mit OK. Nach dem Download muss er einen Dateimanager einspielen, damit er Zugriff auf den Ordner Download erhält.

Perfekt geeignet ist die kostenlose App ES File Explorer. Der Anwender öffnet den Amazon App-Shop, sucht nach ES File Explorer und spielt den Dateimanager auf. Dann startet er die App, wechselt in den Ordner Download, tippt die zuvor heruntergeladene Datei 1MobileMarket_eu.chainfire.supersu_304.apk an und bestätigt die Installation mit Weiter und Installieren, um die Google-Play-Alternative 1Mobile Market einzuspielen. Anschließend wird automatisch Super-SU installiert. Um die App zu aktualisieren, tippt er erst auf Weiter, dann auf Normal.

Recovery-System einspielen

Der nächste Schritt auf dem Weg zum gepimpten Kindle Fire HDX führt über die Installation eines Recovery-Systems, mit dessen Hilfe der Anwender ein Komplett-Backup anlegen kann. Alle erforderlichen Voraussetzungen sind bereits erfüllt: Das Gerät ist gerootet, die App SuperSU ist installiert, und das Einspielen von Apps unbekannter Herkunft ist erlaubt.

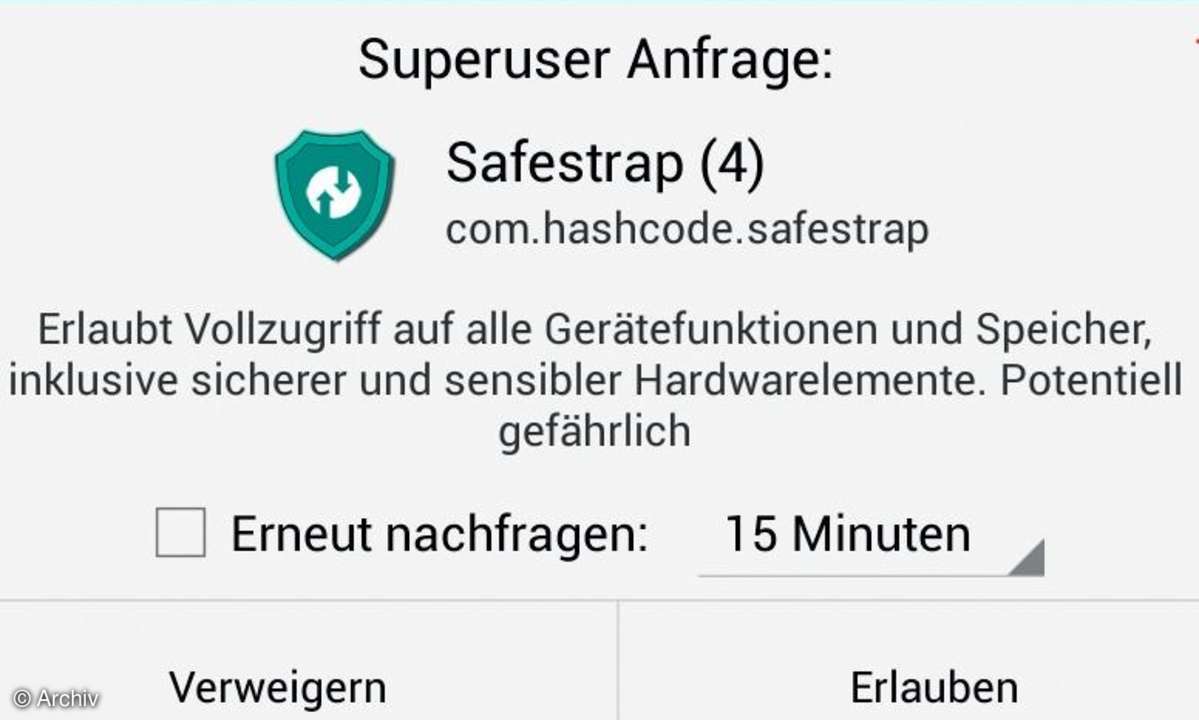

Der Anwender öffnet den Silk Browser und lädt die aktuelle Safestrap-Thor-Version von Goo.im auf den Kindle herunter, beispielsweise Safestrap-Thor-3.70-B01.apk. Nach dem Download startet er die Installation und tippt im Dialog Superuser Anfrage auf Erlauben, damit die App die benötigten Rechte erhält. Den Hinweis bestätigt er mit Agree und spielt das Recovery-System dann ein, indem er Install Recovery antippt.

Nach der Installation tippt er auf Reboot to Recovery, um das Gerät im Wiederherstellungsmodus zu starten und ein Komplett-Backup des Systems anzulegen. Dazu wählt der Anwender Backup, dann Data und System und zieht den Schieberegler bei Swipe to Back Up nach rechts, um die Komplettsicherung zu starten. Nach Abschluss des Vorgangs, der mehrere Minuten dauert, tippt er zweimal auf die Back-Taste, um zum Hauptmenü zurückzukehren.

Dann tippt er auf Boot Options, wählt ROM-Slot-1 aus und bestätigt die Voreinstellungen mit Create ROM Slot, um einen neuen Speicherplatz anzulegen. Mit der Back-Taste kehrt er zum Hauptmenü zurück, wählt Restore und tippt unter Select Package to Restore auf den Eintrag, der mit stock beginnt, um die im ersten Schritt angelegte Komplettsicherung im ROM-Slot-1 wiederherzustellen. Den Vorgang startet er wie zuvor mit Swipe to Restore.

Zum Abschluss kehrt er durch dreimaliges Antippen der Back-Taste zum Safestrap-Hauptmenü zurück. Dann wählt er Boot Options und ROM-Slot-1 und überprüft, ob die Meldung Currently Active angezeigt wird. Nun verfügt der Anwender über ein Komplettbackup des gerooteten Original-Systems, das er bei Problemen jederzeit wiederherstellen kann. Dann startet er das Kindle Fire HDX neu, indem er erst auf Reboot, dann auf System tippt. Als zusätzliche Sicherung kann er den Ordner, in dem das Komplettbackup des gerooteten Stock-ROMs gespeichert ist, auf den PC übertragen. Das entsprechende Verzeichnis ist im internen Speicher des Kindle Fire HDX unter TWRP/BACKUPS zu finden.

Amazon-Updates blocken

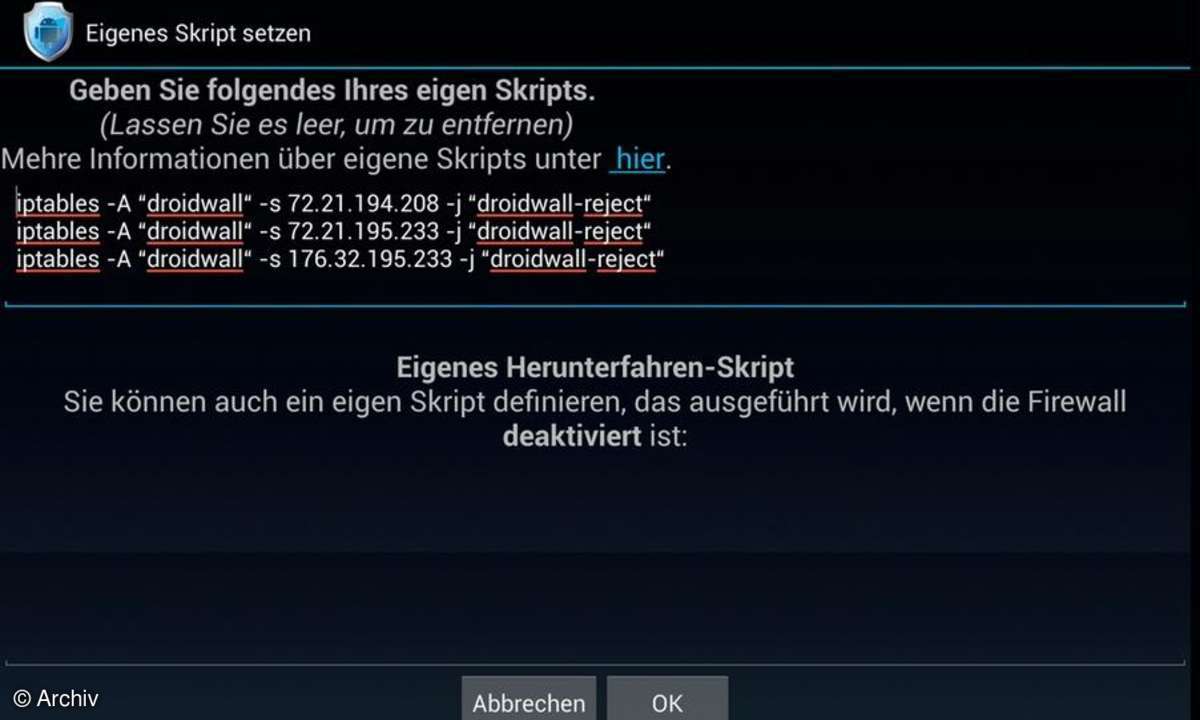

Damit die von Amazon automatisch bereitgestellten Updates keine Auswirkungen auf den Root-Zugriff haben, blockieren Kindle-Cracker die Kontaktaufnahme mit den entsprechenden Servern. Dazu laden sie aus dem 1Mobile Market die App Android Firewall und installieren sie so, wie SuperSU. Nach dem Start der App blättern sie ganz nach unten und aktivieren alle Einträge ab (Any application) - Same as selecting all applications. Dann tippen sie auf das Menüsymbol und wählen Regeln speichern. Anschließend tippen sie auf das App-Icon und wählen Eigenes Skript setzen. Nun geben sie die folgenden drei Codezeilen ein, damit die Kontaktaufnahme mit den Amazon-Update-Servern unterbunden wird:

iptables -A "droidwall" -s72.21.194.208 -j "droidwall-reject"

iptables -A "droidwall" -s72.21.195.233 -j "droidwall-reject"

iptables -A "droidwall" -s176.32.195.233 -j "droidwall-reject"

Der Cracker bestätigt mit OK, tippt auf das Menü-Icon und wählt erst Regeln speichern, dann Firewall aktivieren.

Google Apps einspielen

Experimentierfreudige Anwender, die noch einen Schritt weitergehen wollen, können auch die Google Apps einspielen, etwa um Gmail zu nutzen oder im Google Play Store einzukaufen. Hierbei werden allerdings einige Standard-Komponenten entfernt, sodass sich nicht mehr alle Amazon-Services und -Apps nutzen lassen, darunter der App-Shop.

Sollte es zu gravierenden Problemen kommen, spielen sie ganz einfach das gesicherte Stock-ROM wieder ein. Der Anwender lädt das Komplettpaket auf den PC und kopiert die Datei auf die Speicherkarte des Kindle Fire HDX. Er öffnet die App Safestrap und wählt Reboot to Recovery. Im Wiederherstellungssystem tippt er auf Install, wechselt zum Ordner, in dem das ZIP-Archiv gespeichert ist, und wählt die Datei aus.

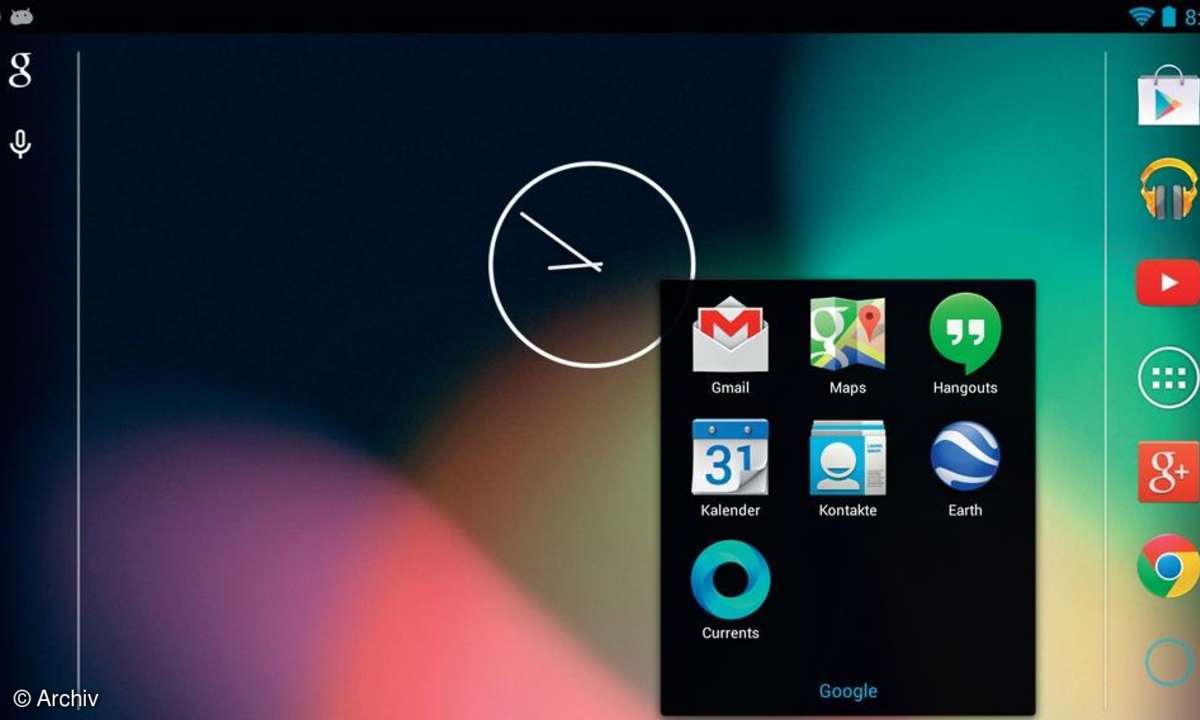

Er zieht den Regler nach rechts, um den Flash-Vorgang einzuleiten. Anschließend startet er das System über Reboot System neu. Dass alles geklappt hat, erkennt er nach dem Hochfahren des Geräts: Die Bedienoberfläche sieht nun so aus, wie man es von Android-Geräten gewohnt ist. Im App-Drawer sind alle bekannten Google Apps vorhanden.

Nur für Profis: Custom-ROMs

Auch für das Kindle Fire HDX gibt es bereits Custom-ROMs, die die Funktionalität desGeräts ändern oder erweitern. Leider sind sie noch instabil.

Die Betriebssystem-Alternativen sind noch nicht so ausgereift, dass sie für den Einsatz auf Produktivgeräten geeignet sind. Zudem müssen Anwender auf alle Amazon-Apps und -Services verzichten. Derzeit bekanntestes Beispiel ist AOSP 4.2.2 Thor. Um das Custom-ROM zu installieren, legen Anwender mit Safestrap einen neuen ROM-Slot an, und gehen so vor, wie beim Einspielen der Google Apps beschrieben, um das Custom-ROM zu flashen.

Beim ersten Start werden sie vom bekannten Google-Einrichtungsassistenten begrüßt. Nach dem Abschluss der Grundkonfiguration besitzen sie ein Kindle Fire HDX, auf dem Android 4.2.2 läuft. Auch die je nach Gerät eingeblendete Amazon-Werbung ist weg. Wichtig: Um wieder in die Wiederherstellungsumgebung booten zu können, etwa um das Stock-ROM zu aktivieren, müssen Anwender Safestrap installieren.