Gruppenrichtlinien

- Damit Anwender im Netzwerk nichts anrichten

- Gruppenrichtlinien

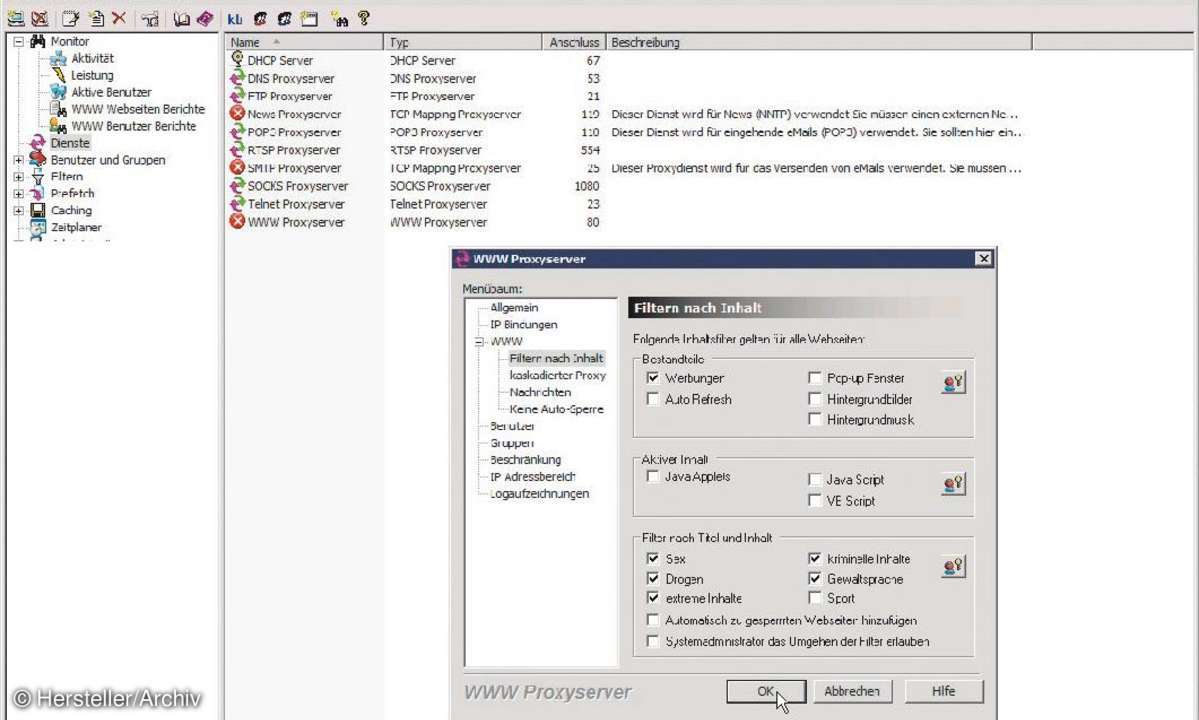

Wer einen einfachen Einstieg in diese Technik sucht, sollte sich einmal den für den privaten Einsatz freien JanaServer 2 anschauen. Sie ist schnell installiert und konfiguriert und bietet im Zusammenhang mit den entsprechenden Richtlinien gute Kontrollmöglichkeiten. Für den professionellen Ein...

Wer einen einfachen Einstieg in diese Technik sucht, sollte sich einmal den für den privaten Einsatz freien JanaServer 2 anschauen. Sie ist schnell installiert und konfiguriert und bietet im Zusammenhang mit den entsprechenden Richtlinien gute Kontrollmöglichkeiten.

Für den professionellen Einsatz wird die Software als Shareware vertrieben. Eine Alternative dazu stellt die Shareware AllegroSurf dar, die für einen kostenlosen Test (30 Tage) heruntergeladen werden kann. Die Kontrollmöglichkeiten gehen hier noch weiter, da diese Software auch mit Content-Filtern arbeitet und es so möglich wird, unerwünschte Inhalte gezielt herauszufiltern.

Die Ereignisanzeige

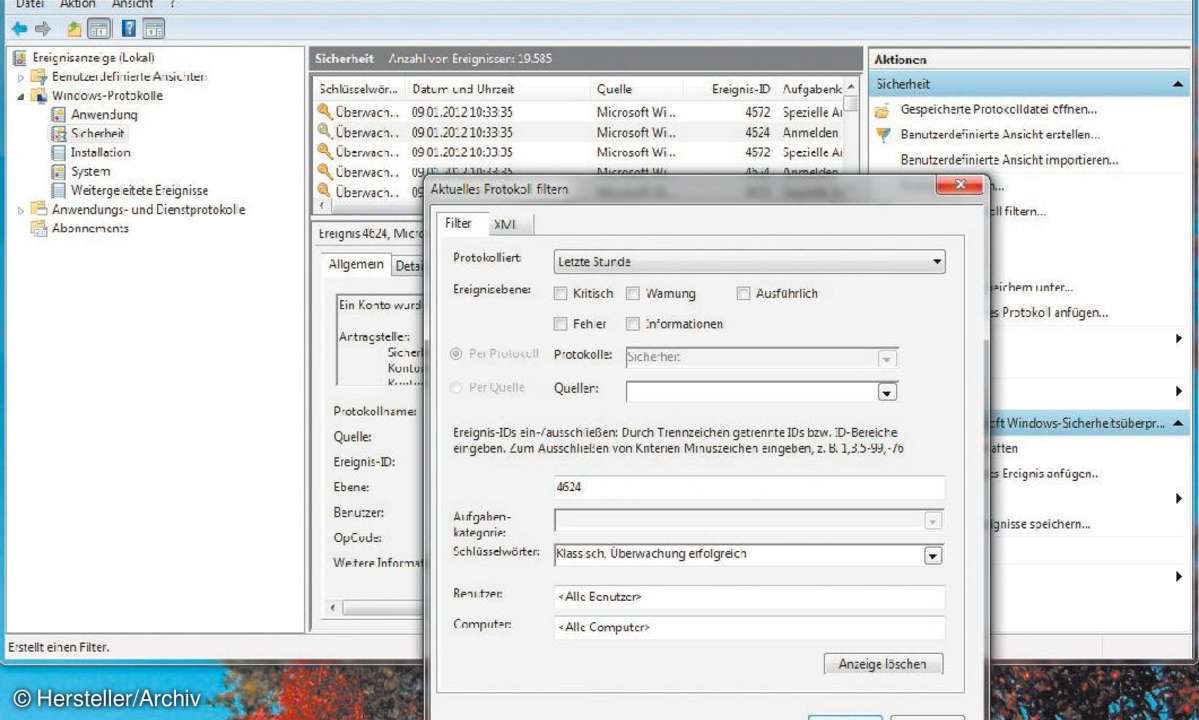

Wie sieht es nun mit der eigentlichen Überwachung der Windows-Systeme aus? Hier sollte ein Blick in die Event Logs (Ereignisanzeigen oder auch Windows-Protokolle) der Systeme zu den Standardprozeduren aller Systembetreuer und Administratoren gehören. An dieser Stelle laufen schließlich nicht nur alle Fehlermeldungen, sondern auch alle Meldungen zu den verschiedenen Ereignissen eines Windows-Rechners auf.

Allerdings entsteht hier schnell das gleiche Problem, das wir schon zuvor bei der lückenlosen Überwachung der Anwender angesprochen haben: Es sammeln sich sehr schnell große Datenmengen an, deren Durchforsten sehr aufwändig ist und leider häufig nicht zu den gewünschten Ergebnissen führt. Hier kann neben der gezielten Filterung auch der Einsatz von PowerShell-Skripten helfen. Eine Darstellung würde aber den Umfang des Artikels sprengen.

In der Praxis hat es sich als der effizienteste Weg erwiesen, jeweils mittels der Ereignis-ID (Event ID) nach einem bestimmten Vorfall zu suchen. Die Event-IDs des Windows Servers 2008 sind alle auf dem TechNet von Microsoft dokumentiert. Leider stehen aber keine vollständig komplette Listen wirklich aller IDs zur Verfügung: Microsoft listet sie nur nach Ereigniskategorien getrennt auf.

So können Sie unter support.microsoft.com eine Beschreibung der Sicherheitsereignisse und der ihnen zugeordneten Ereignis-IDs finden (siehe auch Tabelle). Allerdings bezieht diese Liste sich explizit auf die neuen Windows-Systeme wie Windows 7 und Windows Server 2008 R2, denn Microsoft hat einige Änderungen mit dem Wechsel der Betriebssystem-Releases vorgenommen.

So kommt bei den Ereignis-IDs auf Systemen unter Windows Server 2008 ein andere Nummerierung zum Einsatz, als dies bei den vorherigen Windows-Versionen der Fall war: Beispielsweise wird ein Account Lockout (Zugriff auf ein Nutzerkonto wird nach einer gewissen Anzahl von Versuchen gesperrt) auf den Servern unter Windows 2000 und Windows 2003 mit der ID 644 notiert, während die neuen Windows-Systeme ab dem Windows Server 2008 dafür die ID 4740 in das Protokoll schreiben.

Das bedeutet aber leider auch, dass bereits existierende Skripts, die bisher die Ereignisprotokolle unter dem Windows Server 2003 oder auch älteren Systemen nach einer bestimmten ID abgesucht haben, auf dem Windows Server 2008 nicht mehr eingesetzt werden können.

Insgesamt geben die Ereignisse dem Systemverwalter gute Hinweise auf merkwürdige Vorfälle: Die Ereignis-IDs, die wir beispielhaft in der Tabelle aufgeführt haben, stehen alle im direkten Zusammenhang mit Sicherheitsvorfällen auf dem System. Zwar können sich solche Ereignisse als völlig belanglos erweisen, wenn sie aber sehr häufig und regelmäßig auftauchen, ist es durchaus sinnvoll, sie genauer zu untersuchen.

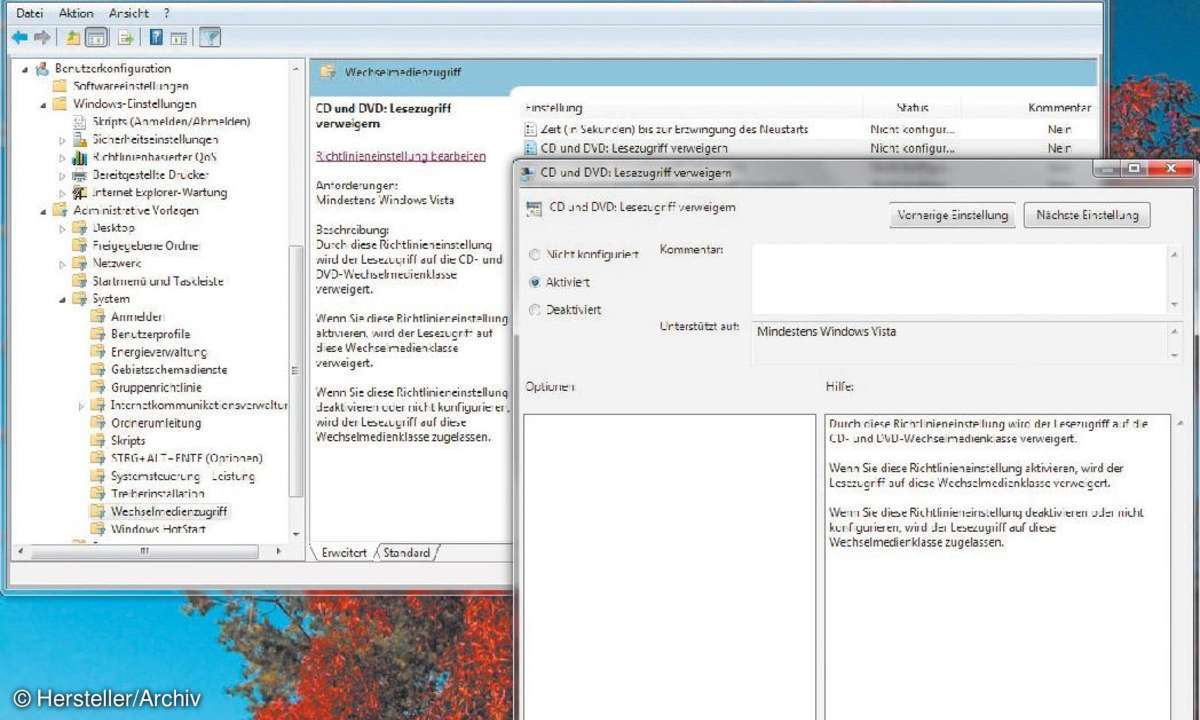

Einen schnellen Weg bieten die Filtermöglichkeiten, um die Anzahl der angezeigten Daten in einer bestimmen Log-Datei (wie der mit den Sicherheitsereignissen) deutlich zu reduzieren. Diese Filter standen auch schon auf dem Windows Server 2003 zur Verfügung und können sowohl auf dem Server 2008 als auch auf Windows 7 in der gleichen Art und Weise verwendet werden.

Sie stellen dem Administrator aber zunächst nur einen augenblicklichen View auf die Daten zur Verfügung: Die ausgewählten Filter sind nicht permanent. Wer eine einmal definierte Ansicht wieder verwenden möchte, kann sie in eine XML-Datei speichern. So setzen Sie Filter ein:

- Öffnen Sie zunächst die Ereignisanzeige. Dazu geben Sie entweder den Begriff Ereignisanzeige im Suchfeld oder aber im Fenster Ausführen ([Windows-R]-Tasten) den Begriff eventvwr.msc ein.

- Wählen Sie dann das Windows-Protokoll aus, das Sie filtern möchten. Sie können dazu entweder über einen Klick auf den entsprechenden Eintrag im Bereich Aktionen der MMC (Microsoft Management Console) oder durch einen Rechtsklick auf das Log aus dem Kontextmenü den Eintrag Aktuelles Protokoll filtern... auswählen.

- Daraufhin öffnet sich das Fenster Aktuelles Protokoll filtern. Hier stehen eine ganze Reihe von Filtermöglichkeiten zur Verfügung. So können Sie sich nun etwa nur die Ereignisse anzeigen lassen, die innerhalb der letzten 12 Stunden auf dem System aufgetreten sind.

- Weiterhin steht an dieser Stelle auch die Möglichkeit offen, nach den unterschiedlichen Event-Quellen oder auch nach Schlüsselwörtern beziehungsweise Anwendern, Systemen oder einer ganz spezifischen Ereignis-ID zu filtern.

Applocker für Windows-Systeme

Mit der R2-Version des Windows-Servers und der Verfügbarkeit von Windows 7 hat Microsoft dann eine neue Kontrollmöglichkeit in die Betriebssysteme integriert: Applocker. Mit ihrer Hilfe kann ein Administrator durch Regeln festlegen, welche Anwender und Gruppen die Erlaubnis dazu besitzen, genau spezifizierte Anwendungen auf den Client- und auch auf den Server-Systemen der Firma einzusetzen. Sowohl die Software-Einschränkungsrichtlinien (auf den Server-Systemen vor Windows Server 2008) als auch die Applocker-Software arbeiten mit Techniken, die als Black- oder Whitelisting bezeichnet werden.

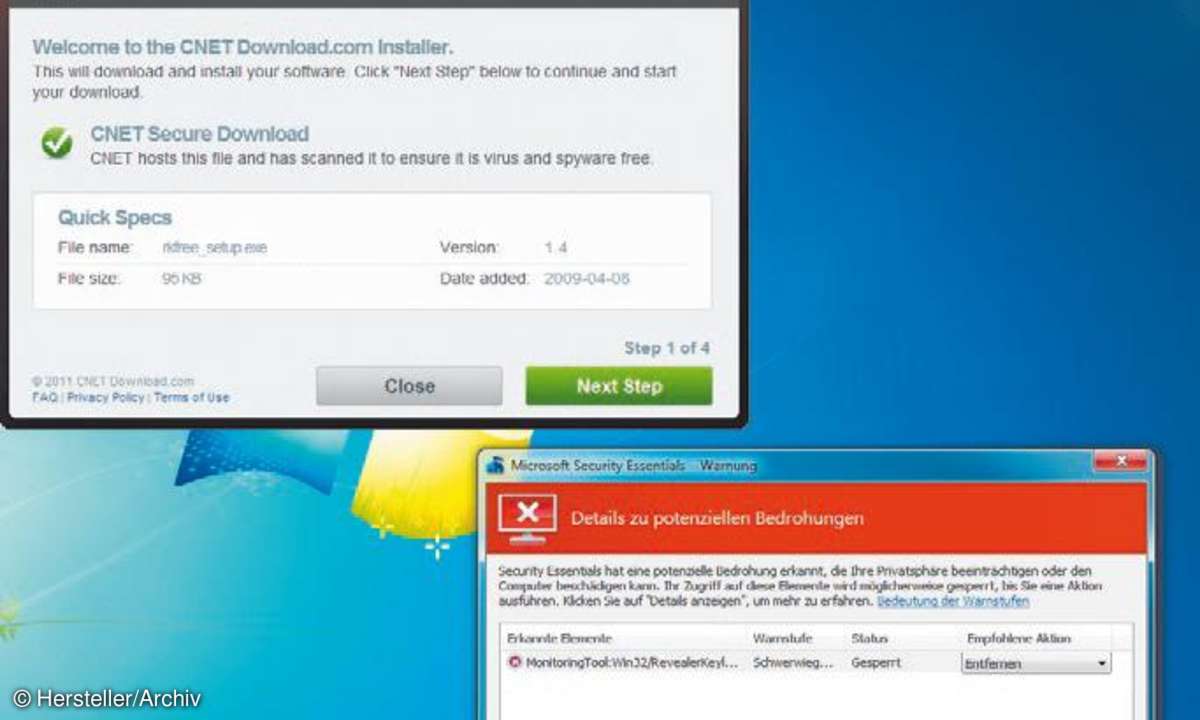

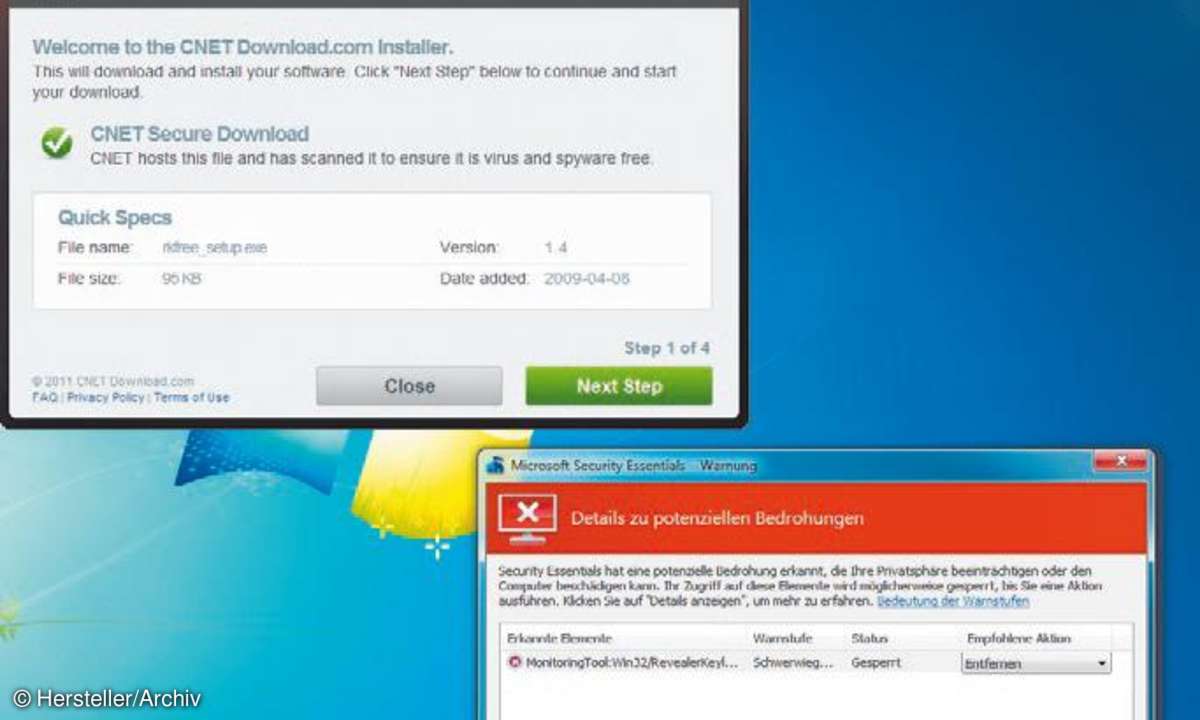

Die Blacklisting-Methode kommt etwa bei den meisten Antivirus- und Antispyware-Lösungen zum Einsatz: Sie erlauben grundsätzlich die Installation und den Betrieb jeder Software auf einem System, so lange sie nicht auf einer schwarzen Liste mit potenziell gefährlichen Programmen auftauchen.

Eine andere Technik ist das Whitelisting. Dabei wird der zuvor geschildert Ansatz umgekehrt: Das Schutzprogramm blockiert grundsätzlich alle Anwendungen mit Ausnahme derjenigen, die auf dieser Guten-Liste aufgeführt werden.

Der Einsatz einer derartigen Whitelisting-Technologie birgt natürlich auch Risiken: So ist es für den Systemverwalter bei diesem Schutz ein Leichtes, sich selbst vom System auszuschließen, indem er vergisst seine Administrations-Tools mit auf die Liste zu setzen. Ebenso leicht kann er ganze Abteilungen an der Arbeit hindern, wenn er nichts von einem neuen Programm erfährt, das dieser Geschäftsbereich nun einsetzt.

Sowohl die Software-Einschränkungsrichtlinien als auch die Applocker-Software sind in der Lage, mit Black- und mit Whitelisting umzugehen. Allerdings unterscheidet sich ihre standardmäßige Vorgehensweise: Grundsätzlich verweigert der aktivierte Applocker den Einsatz aller Anwendungen, die er nicht auf seiner Liste findet.

Der Administrator muss explizit festlegen, welche Anwendungen auf dem System laufen dürfen. Die Richtlinien zur Software_Einschränkung gehen grundsätzlich von einem Blacklisting-Ansatz aus, können aber mit einigem Aufwand auch so konfiguriert werden, dass sie standardmäßig ein Whitelisting anbieten.

Applocker kann zwar nicht all die Feinheiten bieten, wie sie kommerziellen Whitelisting-Lösungen zur Verfügung gestellt werden. Es reicht aber oft völlig aus, um eine ziemlich weit gehende Kontrolle der Programme zu realisieren.