Aktueller Datenklau Collection #1 bis #5: Betroffen oder nicht? So prüfen Sie es

Have I been pwned hat mit Collection #1 eine Datenbank mit Millionen Passwörtern und E-Mail-Adressen erhalten. Sind Sie von dem aktuellen Datenklau betroffen? So können Sie es prüfen. +++ Update: Auch Collection #2 bis #5 wurden entdeckt +++

Wieder erschüttert ein gigantischer Datenklau die Welt der IT-Sicherheit. Die Sammlung, auf die der australische Security-Experte Troy Hunt stieß, umfasst ganze 773 Millionen E-Mail-Adressen und 21 Millionen Passwörter. In dem insgesamt 87 GB großen Paket, das Hunt als Collection #1 betitelt, be...

Wieder erschüttert ein gigantischer Datenklau die Welt der IT-Sicherheit. Die Sammlung, auf die der australische Security-Experte Troy Hunt stieß, umfasst ganze 773 Millionen E-Mail-Adressen und 21 Millionen Passwörter. In dem insgesamt 87 GB großen Paket, das Hunt als Collection #1 betitelt, befinden sich laut ersten Erkenntnissen verschiedenste Datensätze. Die Analyse seiner Webseite Have I been pwned? zeigt jedoch: Nicht alle Datensätze sind aktuell, viele wurden offenbar auch zum Teil aus älteren Passwort-Leaks zusammengesammelt.

Update (25. Januar): Nach der Collection #1 wurden nun weitere Datensätze mit den Titeln Collection #2 bis Collection #5 entdeckt. Damit steigt die Zahl der betroffenen E-Mail-Adressen laut einer Pressemitteilung des Hasso-Plattner-Instituts auf insgesamt 2,2 Milliarden. Wir haben diesen Ratgeber entsprechend ergänzt.

Wer ist von dem Datenklau betrofffen? Welche Daten wurden geklaut? Und was sollten Nutzer nun tun? Wir beantworten im Folgenden die wichtigsten Fragen.

Collection #1: Woher stammen die Daten?

Wie Troy Hunt in seinem Blog erklärt, zirkulierte die Sammlung auf dem anonymen File-Sharing-Dienst MEGA und wurde unter dem Namen Collection #1 auch auf einem beliebten Hacking-Forum angeboten.

Dort wurde das Datenpaket als "a collection of 2000+ dehashed databases and Combos stored by topic" beschrieben. Es handelt sich also offenbar um Daten aus unterschiedlichen Hackerangriffen, bei denen Cyberkriminelle auch als kryptographische Hashs gespeicherte Passwort-Datenbanken erbeuteten und die Verschlüsselung aufheben konnten.

Eine große Zahl der Datensätze aus der Collection #1 waren bereits aus früheren Vorfällen bekannt. Laut der Analyse von Hunt sind in der Sammlung jedoch auch etwa 140 Millionen E-Mail-Adressen, die bisher nicht betroffen waren. Von den Passwörtern war zuvor etwa die Hälfte nicht betroffen.

Was sind Collection #2 bis Collection #5?

Bereits kurz nach der Entdeckung von Collection #1 war klar: Diese Sammlung ist nur eine von verschiedenen Paketen. Nun haben Sicherheitsforscher des Hasso-Plattner-Instituts (HPI) die Collections #2 bis #5 in einem Hacker-Forum entdeckt. Alle fünf Collectiones umfassen laut den Sicherheitsforschern 2,2 Milliarden verschiedene E-Mail-Adressen.

Das HPI hat die Daten aus Collection #1 bis #5 in ihren Identity Leak Checker eingepflegt. So können Nutzer durch Eingabe Ihrer E-Mail-Adresse prüfen, ob Sie von den neuen Datensätzen betroffen sind.

Bin ich betroffen? Sind meine Passwörter noch sicher?

Prüfen mit "Have I Been Pwned?"

Mit seinem Dienst "Have I Been Pwned?" (HIBP) bietet Troy Hunt selbst eine Möglichkeit an, mit dem Nutzer prüfen können, ob Ihre E-Mail-Adresse in der aktuellen Collection #1 Sammlung oder früheren Datenklaus enthalten sind. Dazu tragen Sie einfach auf haveibeenpwned.com Ihre E-Mail-Adresse ein und drücken auf pwned?.

Anschließend erhalten Sie ein Ergebnis:

- "Oh no — pwned!": Ihre E-Mail-Adresse taucht in einem oder mehreren Datenklau-Sammlungen auf. Unter "Breaches you were pwned in" wird anschließend aufgezählt, in den Listen welcher Datendiebstählen Ihre E-Mail-Adresse gefunden wurde.

- "Good news — no pwnage found!": Glück gehabt, die eingegebene E-Mail-Adresse taucht nicht in der Datenbank von HIBP auf.

Der Dienst "Have I Been Pwned?" läuft HTTPS-verschlüsselt und versichert, dass die eingegebenen E-Mail-Adressen nicht gespeichert werden. Die geleakten Passwörter sind in einer getrennten Datenbank. Diese kann über die Seite Pwned Passwords ebenfalls abgefragt werden kann.

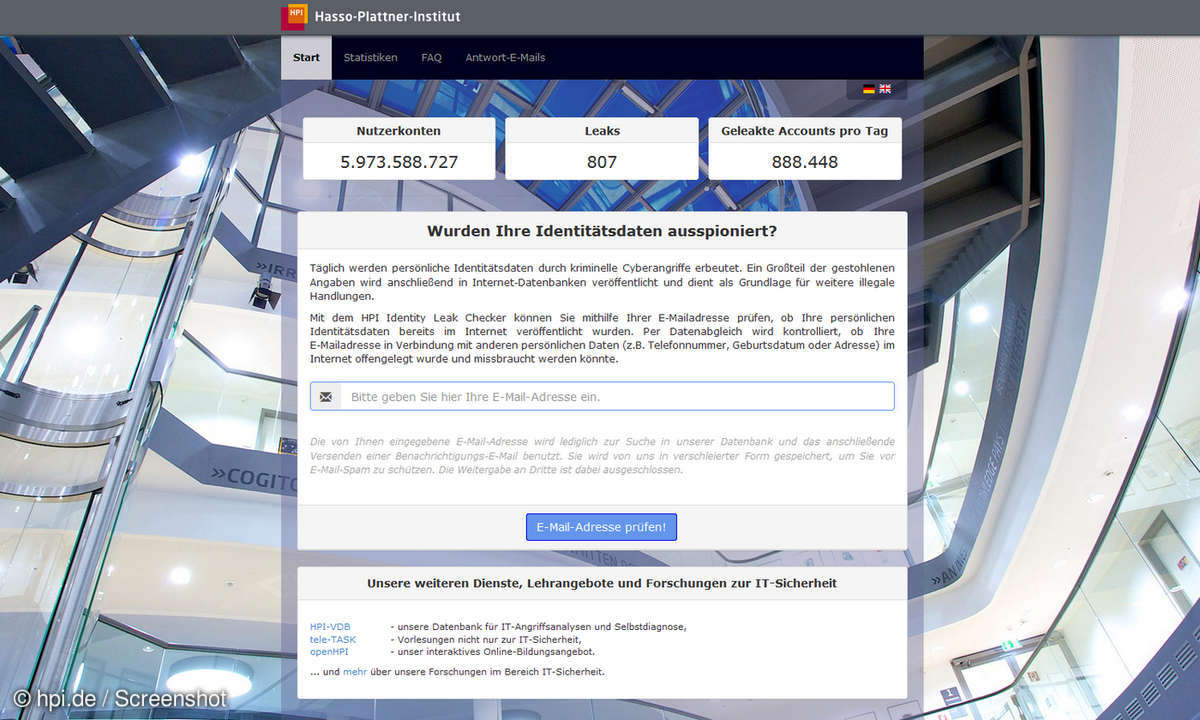

Prüfen mit HPI Identity Leak Checker

Eine deutsche Alternative zu haveibeenpwned.com ist der Identity Leak Checker des Hasso-Plattner-Institituts in Potsdam. Hier haben deutsche Sicherheitsexperten die Datensätze von Cyberkriminellen zusammengetragen und ermöglichen eine anonyme Abfrage. Sie enthalten auch bereits die Daten aus Collection #2 bis Collection #5

Geben Sie dazu Ihre E-Mail-Adresse ein und drücken anschließend auf E-Mail-Adresse prüfen!. Anschließend erhalten Sie eine E-Mail mit einer Auswertung, ob und - wenn ja - von welchen Datenleaks Sie betroffen sind.

Oh no — pwned! Was nun?

Der der Test Ihrer E-Mail-Adresse hat ergeben, dass Sie von dem Datenklau betroffen sind? Dann sollten Sie in der Analyse prüfen, in welchen Vorfällen Sie mit Ihrer Adresse auftauchen. Denn zum Teil liegen die Hackerangriffe Jahre in der Vergangenheit und Ihr Passwort hat sich bereits seit langem geändert.

Denn neben dem Collection #1 Datensatz checkt HIBP auch zahlreiche Datenlecks aus früheren Vorfällen. Unter anderem werden ähnlichen Sammlungen wie "You've Been Scraped" (2018), Pemiblanc (2018), Kayo.moe Credential Stuffing List (2018), Exploit.In (2016), Anti Public Combo List (2016), Bitcoin Security Forum Gmail Dump (2014) geprüft. Aber auch die Hacks großer Firmen werden abgeglichen, wie die von Dropbox (2012), Adobe (2013), Tumblr (2013), Kickstarter (2014), NetEase (2015) und LinkedIN (2016).

Ist nicht klar ersichtlich, wann und wo Ihre Zugangsdaten erbeutet wurden, empfehlen wir dringend, neue Passwwörter zu vergeben - und zwar in allen Webdiensten, die mit der betroffenen E-Mail-Adresse genutzt werden. Am besten nutzen Sie dazu einen Passwort-Manager (siehe: So schützen Sie sich).

Welche Gefahren drohen Betroffenen?

Laut Hunt Troy wurden die Collection-#1-Datensätze so angelegt, dass Sie Cyberkriminelle für sogenanntes "Credential Stuffing" nutzen können. Dabei versuchen Angreifer die erbeuteten Login-Daten bei verschiedenen anderen Webdiensten einzusetzen. Die Angreifer nutzen dabei die Tatsache aus, dass viele Nutzer diesselbe Kombination aus E-Mail-Adresse und Passwort bei mehreren Web-Services nutzen.

Betroffene Nutzer müssen also damit rechnen, dass nicht nur das im Leak genannte Konto sondern auch andere Online-Accounts von den Cyberkriminellen gekapert werden könnten. Die Angreifer könnten diese Konten etwa für Trojaner- und Ransomware-Attacken nutzen, Spotify- und Netflix-Konten auf dem Schwarzmarkt anbieten und vieles mehr.

Datenklau: So schützen Sie sich

Passwort-Manager gelten als der beste Schutz gegen große Fälle von Datenklau, wie der aktuelle Collection #1. Diese Software erleichtert es Ihnen, für jeden Dienst ein gesondertes, sicheres Passwort zu erstellen. Sie müssen sich anschließend nur noch das - hoffentlich ebenso sichere - Master-Passwort merken, um Zugang zu Ihren Passwörtern erhalten.

Neben synchronisierten Online-Diensten wie 1Password und Last Pass gibt es hier auch eigenständige Software wie den Open-Source-Passwort-Manager KeePass. Lesen Sie hierzu KeePass - 7 Tipps: So verwalten Sie Passwörter richtig.

Eine weitere Maßnahme, um unberechtigte Zugriffe auf wichtige Konten abzuwehren, ist die 2-Faktor-Authentifizierung. Hier muss ähnlich wie bei TANs beim Online-Banking bei einem unbekannten Login ein zusätzlicher Sicherheits-Code eingegeben werden, der etwa auf dem eigenen Smartphone generiert wird. Zahlreiche Dienste wie Gmail, Facebook, Twitter und Co. bieten dies bereits an. Hierzu empfehlen wir unseren Ratgeber 2-Faktor-Authentifizierung (2FA): Online-Konten richtig absichern.